麦青儿 - 2022-3-31 15:00:00

背景:

1月21日,苹果、特斯拉供应商台达电子发布声明称,其受到一起勒索软件攻击。尽管台达电子方面宣称攻击并未影响其核心生产系统,然而有记者通过一份内部事件报告显示得知,台达电子 1500 台服务器和 12000 台计算机已被攻击者加密,受影响设备占比约 20.8%,攻击者要求支付赎金 1500 万美元(约 9540 万元人民币)。

3月1日,日本丰田汽车公司因零部件供应商小岛工业受到勒索软件攻击,公布停止日本国内14家工厂、28条生产线的运转,停产导致供应链中断,仅周二一天影响约 1.3 万辆汽车的生产,大约占丰田在日本月产量的 4% 至 5%。

3月11日,育碧(Ubisoft)证实该公司遭遇了一起“网络安全事件”。尽管攻击尝试似乎未能造成破坏,但出于安全方面的考虑,育碧还是采取了全公司范围内的密码重置措施,以防发生其它意外。

从近日多起网络安全事件可以看出,针对企业的网络攻击防不胜防,无论是企业自身还是其供应商、子公司,只要稍有疏忽就会遭受来自互联网的威胁,而这些疏忽往往来自企业内部,钓鱼邮件攻击、恶意文件下载、U盘等移动设备使用不当、企业内部员工安全意识薄弱等问题,都会成为不法分子针对企业攻击的突破口。

场景:

虽然很多企业都已在内网中部署了不同层面的网络安全防护措施,但在病毒防护、企业信息安全管理方面还有很多忽视或不足,这些因素极大的为病毒入侵企业内网创造了条件,其中最关键的一点就是来自互联网方向的威胁。很多员工需要访问互联网并下载各类文件,而一旦这些下载文件中含有病毒或恶意代码,就会感染企业内网,造成病毒在内网扩散传播,继而给企业造成巨大的经济损失,因此在企业内网与互联网出口处部署网络安全产品格外必要。

产品:

瑞星新一代导线式防毒墙RSW-NL

企业用户可以将该产品部署在互联网出口处,配置防毒墙对所有进入企业内网的流量进行病毒及恶意软件扫描,这样可以及时发现是否有包含病毒或恶意代码的文件,从而进行快速拦截并记录日志,在网关处建立防线。

操作步骤:

1. 配置反病毒配置

首先增加反病毒配置文件,点击 上方面菜单“策略配置”,再点击左列“安全引擎”下的“反病毒”,进入反病毒配置文件页面。

为了方便用户配置,出厂时已经包含了两个配置:“全协议查毒”是指防毒墙对所有支持进行解析杀毒的协议进行只检查并记录日志,不阻断病毒文件的操作;“全协议杀毒”是指防毒墙对所有支持解析杀毒的协议进行检查并阻断病毒文件通过防毒墙传播并记录日志。你可以直接在安全策略中选择一条出厂策略予以直接使用。(如果这样可以跳过此步骤)。

如果你有特殊要求,比如只想对某个或某几个协议进行查毒,对另外几个进行杀毒,也可以创建自定义策略。

点击右上角的“创建配置文件”。

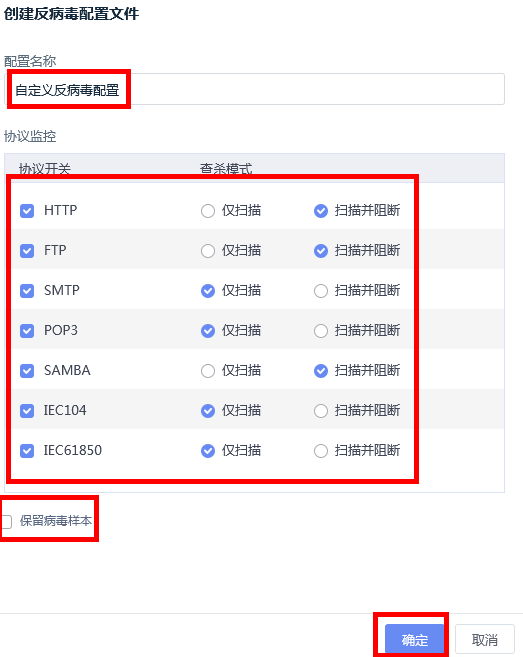

在“创建反病毒配置文件”页面,填写“配置名称”,在下方的“协议监控”中勾选需要进行反病毒查杀的协议,并选择是“仅扫描”,还是“扫描并阻断”。还可以选择是否“保留病毒样本”。选择好后,点击“确定”。

这样就增加了一条新创建的反病毒配置文件。

2. 创建安全策略并应用反病毒配置文件

反病毒安全功能,需要通过安全策略予以应用后才会生效。接下来你可以创建一条安全策略来应用反病毒配置文件。

在“策略配置”页面,点击左侧“安全策略”。进入策略配置页面,可看到出厂有一条自带的“默认全通策略”,不做任何的规则匹配,也不应用任何的安全策略。

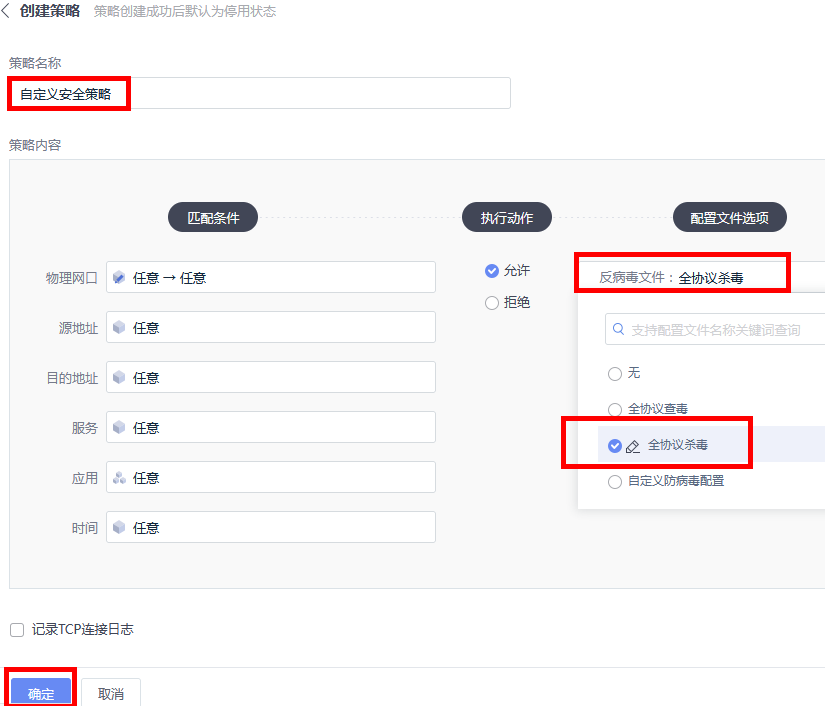

点击右上角“创建策略”。在创建策略页面,填写 “策略名称”,点击“配置文件选项”下的“反病毒文件”,选择已创建的反病毒配置文件,点击“确定”。

这样就创建了一条应用了反病毒配置文件的安全策略。此策略当前的状态为“已停用”。其位置在“默认全通策略”之上。

3. 启用安全策略

对刚创建的安全策略还需要进行“启用”才可生效。勾选此安全策略,点击页面上方的“启用”来启用此策略。

此策略变为“已启用”,至此我们配置的安全策略开始生效,其中应用的反病毒配置文件开始生效,所有经过防毒墙的流量都将按照选择的反病毒配置文件进行查杀处理。

4. 日志查看

当防毒墙按照以上策略和配置执行并发现有病毒或恶意软件的数据包时,将会进行检测和拦截,阻止病毒进入内网,你可以在反病毒日志中查看具体检测拦截的结果。

在防毒墙界面点击上方“日志报表”,然后点击左列“日志”下的“病毒传播”,可看到默认显示30天内防毒墙查杀的病毒传播日志。

1月21日,苹果、特斯拉供应商台达电子发布声明称,其受到一起勒索软件攻击。尽管台达电子方面宣称攻击并未影响其核心生产系统,然而有记者通过一份内部事件报告显示得知,台达电子 1500 台服务器和 12000 台计算机已被攻击者加密,受影响设备占比约 20.8%,攻击者要求支付赎金 1500 万美元(约 9540 万元人民币)。

3月1日,日本丰田汽车公司因零部件供应商小岛工业受到勒索软件攻击,公布停止日本国内14家工厂、28条生产线的运转,停产导致供应链中断,仅周二一天影响约 1.3 万辆汽车的生产,大约占丰田在日本月产量的 4% 至 5%。

3月11日,育碧(Ubisoft)证实该公司遭遇了一起“网络安全事件”。尽管攻击尝试似乎未能造成破坏,但出于安全方面的考虑,育碧还是采取了全公司范围内的密码重置措施,以防发生其它意外。

从近日多起网络安全事件可以看出,针对企业的网络攻击防不胜防,无论是企业自身还是其供应商、子公司,只要稍有疏忽就会遭受来自互联网的威胁,而这些疏忽往往来自企业内部,钓鱼邮件攻击、恶意文件下载、U盘等移动设备使用不当、企业内部员工安全意识薄弱等问题,都会成为不法分子针对企业攻击的突破口。

场景:

虽然很多企业都已在内网中部署了不同层面的网络安全防护措施,但在病毒防护、企业信息安全管理方面还有很多忽视或不足,这些因素极大的为病毒入侵企业内网创造了条件,其中最关键的一点就是来自互联网方向的威胁。很多员工需要访问互联网并下载各类文件,而一旦这些下载文件中含有病毒或恶意代码,就会感染企业内网,造成病毒在内网扩散传播,继而给企业造成巨大的经济损失,因此在企业内网与互联网出口处部署网络安全产品格外必要。

产品:

瑞星新一代导线式防毒墙RSW-NL

企业用户可以将该产品部署在互联网出口处,配置防毒墙对所有进入企业内网的流量进行病毒及恶意软件扫描,这样可以及时发现是否有包含病毒或恶意代码的文件,从而进行快速拦截并记录日志,在网关处建立防线。

操作步骤:

1. 配置反病毒配置

首先增加反病毒配置文件,点击 上方面菜单“策略配置”,再点击左列“安全引擎”下的“反病毒”,进入反病毒配置文件页面。

为了方便用户配置,出厂时已经包含了两个配置:“全协议查毒”是指防毒墙对所有支持进行解析杀毒的协议进行只检查并记录日志,不阻断病毒文件的操作;“全协议杀毒”是指防毒墙对所有支持解析杀毒的协议进行检查并阻断病毒文件通过防毒墙传播并记录日志。你可以直接在安全策略中选择一条出厂策略予以直接使用。(如果这样可以跳过此步骤)。

如果你有特殊要求,比如只想对某个或某几个协议进行查毒,对另外几个进行杀毒,也可以创建自定义策略。

点击右上角的“创建配置文件”。

在“创建反病毒配置文件”页面,填写“配置名称”,在下方的“协议监控”中勾选需要进行反病毒查杀的协议,并选择是“仅扫描”,还是“扫描并阻断”。还可以选择是否“保留病毒样本”。选择好后,点击“确定”。

这样就增加了一条新创建的反病毒配置文件。

2. 创建安全策略并应用反病毒配置文件

反病毒安全功能,需要通过安全策略予以应用后才会生效。接下来你可以创建一条安全策略来应用反病毒配置文件。

在“策略配置”页面,点击左侧“安全策略”。进入策略配置页面,可看到出厂有一条自带的“默认全通策略”,不做任何的规则匹配,也不应用任何的安全策略。

点击右上角“创建策略”。在创建策略页面,填写 “策略名称”,点击“配置文件选项”下的“反病毒文件”,选择已创建的反病毒配置文件,点击“确定”。

这样就创建了一条应用了反病毒配置文件的安全策略。此策略当前的状态为“已停用”。其位置在“默认全通策略”之上。

3. 启用安全策略

对刚创建的安全策略还需要进行“启用”才可生效。勾选此安全策略,点击页面上方的“启用”来启用此策略。

此策略变为“已启用”,至此我们配置的安全策略开始生效,其中应用的反病毒配置文件开始生效,所有经过防毒墙的流量都将按照选择的反病毒配置文件进行查杀处理。

4. 日志查看

当防毒墙按照以上策略和配置执行并发现有病毒或恶意软件的数据包时,将会进行检测和拦截,阻止病毒进入内网,你可以在反病毒日志中查看具体检测拦截的结果。

在防毒墙界面点击上方“日志报表”,然后点击左列“日志”下的“病毒传播”,可看到默认显示30天内防毒墙查杀的病毒传播日志。