小郝zz - 2020-8-4 9:34:00

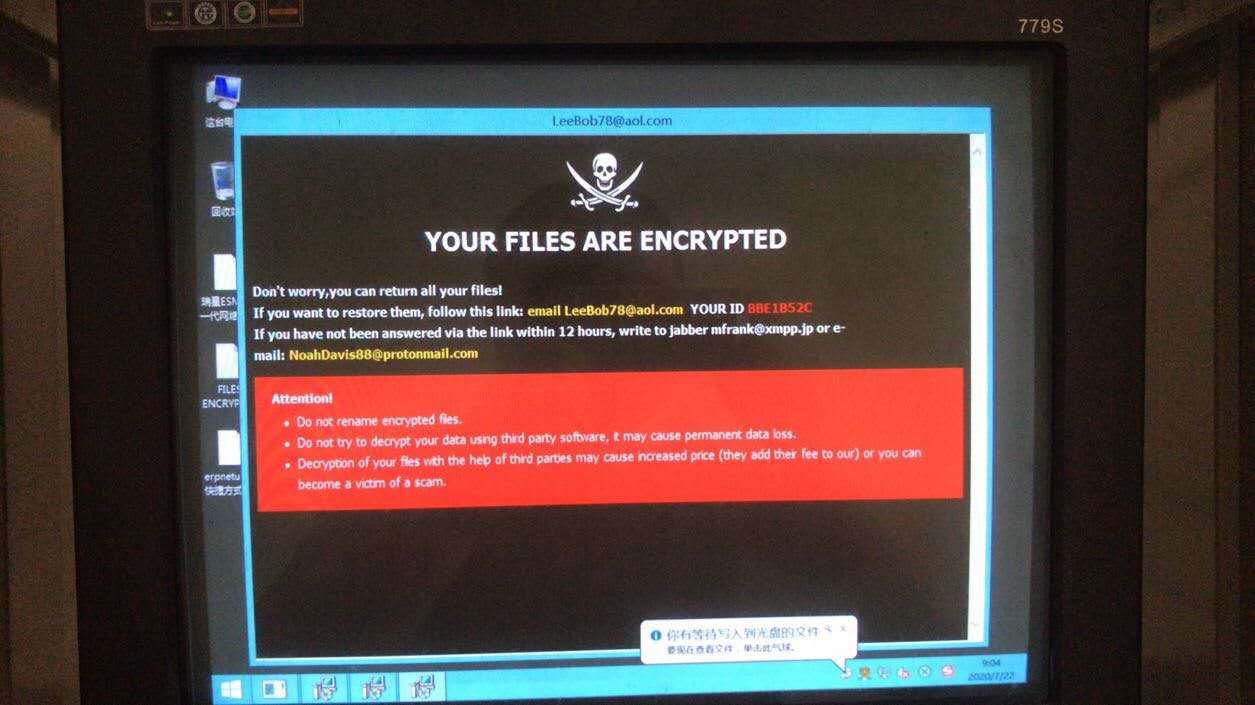

我司于近期中勒索病毒,而且在开启瑞星之剑防勒索的情况下,瑞星杀毒软件每天定时全盘扫描, ,而且使用瑞星杀毒软件扫面加密后的勒索文件结果显示为正常

,而且使用瑞星杀毒软件扫面加密后的勒索文件结果显示为正常 ,更可笑是的我在询问售后技术人员请教怎么通过我们大瑞星在中了勒索病毒后扫描出源头,结果售后人员一直没有正面回应。只能通过自己手动找出勒索病毒文档并手动清除了,安装过瑞星的企业用户应该最懂得其中的苦楚:服务器卡顿,瑞星莫名其妙关掉,运行程序迟缓等问题,老式服务器安装网络版几乎可以判死刑了,理论上只有百分之5的网络占用率,实际安装后卡的要死,谁用谁知道,真不建议企业用户安装瑞星,即使出了问题,这售后处理事情的态度太差劲,体验感极差:kaka4: :kaka4:

,更可笑是的我在询问售后技术人员请教怎么通过我们大瑞星在中了勒索病毒后扫描出源头,结果售后人员一直没有正面回应。只能通过自己手动找出勒索病毒文档并手动清除了,安装过瑞星的企业用户应该最懂得其中的苦楚:服务器卡顿,瑞星莫名其妙关掉,运行程序迟缓等问题,老式服务器安装网络版几乎可以判死刑了,理论上只有百分之5的网络占用率,实际安装后卡的要死,谁用谁知道,真不建议企业用户安装瑞星,即使出了问题,这售后处理事情的态度太差劲,体验感极差:kaka4: :kaka4:

用户系统信息:Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/83.0.4103.61 Safari/537.36

用户系统信息:Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/83.0.4103.61 Safari/537.36