麦青儿 - 2017-4-19 10:16:00

回顾

此次方程式黑客工具的流出,疑似已波及到部分国内企业,瑞星安全工程师针对其中的部分工具FuzzBunch、DanderSpiritz进行了详尽的分析。同时,瑞星安全云、瑞星虚拟化系统安全软件、瑞星ESM(瑞星下一代网络版杀毒软件)及瑞星防毒墙等一系列企业级软硬件产品已均可有效拦截由该工具引起的黑客攻击,广大用户应及时做好防范措施,以免遭受严重损失。

此次放出来的exp大部分是针对SMB协议的,SMBv1、SMBv2和SMBv3的都有,不难看出NSA非常钟情于SMB协议的漏洞。受影响的操作系统从Windows NT,Xp到2012全线覆盖。在部分python源码里面显示工具开发早与2012年,几乎所有的exp都是系统级的远程溢出,不需要什么钓鱼啊,访问网页啊,打开文档等用户交互操作,只要能访问到你机器,就可以攻击,而且是指哪打哪,细思恐极啊!可想而知,这些年来NSA通过这些漏洞在互联网上来去,几乎就是如入无人之境。此处放出来的文件分析发现还并不是所有的文件,不排除有更多的更先进的工具NSA正在使用。

这些攻击工具危害是巨大的,好在微软在上个月发布的MS17-010的补丁中对这些个漏洞进行了修复。用户未了避免被攻击,需及时更新补丁,由于Windows XP和2003,微软已经停止更新,用户必须手动关闭139,445和3389等端口,避免受到攻击。

DanderSpiritz 远控平台

DanderSpiritz是泄露工具中的一整套完整的远控平台。由java实现的框架,python实现的插件系统。和许多世面上常见的后门的模式类似,可以主动连接控制端也可以等客户端反弹回来。还有一种模式比较有意思,Trigger模式,向指定的主机发送一个HTTP包或一封邮件去触发后门。

配置选项中可以指定监听的端口,可以指定反弹的IP和端口,还可以指定要注入的进程名。同时还会生成一对RSA公私钥,供后门中使用。

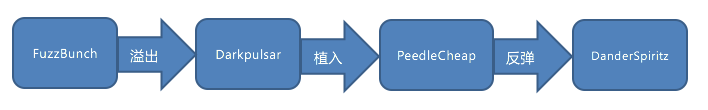

总结从这些泄露的攻击工具中不难看出NSA的攻击步骤,先使用FuzzBunch平台进行溢出攻击,溢出成功后加载Darkpulsar,再通过Darkpulsar植入 PeedleCheap,最终反弹到DanderSpiritz平台。

- 在2016 年 8 月有一个 “Shadow Brokers” 的黑客组织号称入侵了方程式组织,窃取了大量机密文件,并将部分文件公开到互联网上,方程式(Equation Group)据称是 NSA(美国国家安全局)下属的黑客组织,有着极高的技术手段。这部分被公开的文件包括不少隐蔽的地下的黑客工具。

- 北京时间 2017 年 4 月 8 日,“Shadow Brokers” 公布了保留部分的解压缩密码,有人将其解压缩后的上传到Github网站提供下载。

- 北京时间 2017 年 4 月 14 日晚,继上一次公开解压密码后,“Shadow Brokers” ,在推特上放出了第二波保留的部分文件, 此次发现其中包括数个黑客工具。

此次方程式黑客工具的流出,疑似已波及到部分国内企业,瑞星安全工程师针对其中的部分工具FuzzBunch、DanderSpiritz进行了详尽的分析。同时,瑞星安全云、瑞星虚拟化系统安全软件、瑞星ESM(瑞星下一代网络版杀毒软件)及瑞星防毒墙等一系列企业级软硬件产品已均可有效拦截由该工具引起的黑客攻击,广大用户应及时做好防范措施,以免遭受严重损失。

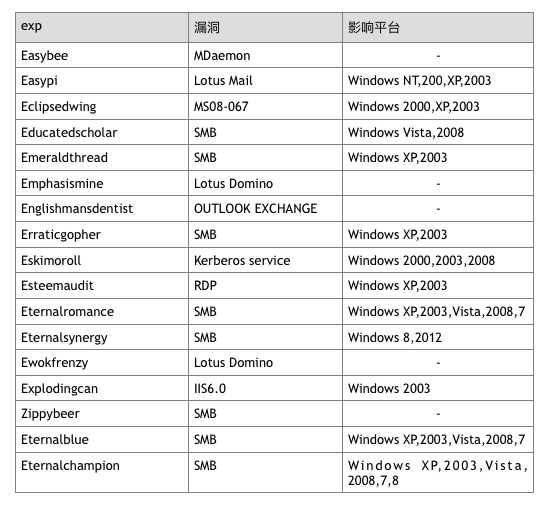

此次放出来的exp大部分是针对SMB协议的,SMBv1、SMBv2和SMBv3的都有,不难看出NSA非常钟情于SMB协议的漏洞。受影响的操作系统从Windows NT,Xp到2012全线覆盖。在部分python源码里面显示工具开发早与2012年,几乎所有的exp都是系统级的远程溢出,不需要什么钓鱼啊,访问网页啊,打开文档等用户交互操作,只要能访问到你机器,就可以攻击,而且是指哪打哪,细思恐极啊!可想而知,这些年来NSA通过这些漏洞在互联网上来去,几乎就是如入无人之境。此处放出来的文件分析发现还并不是所有的文件,不排除有更多的更先进的工具NSA正在使用。

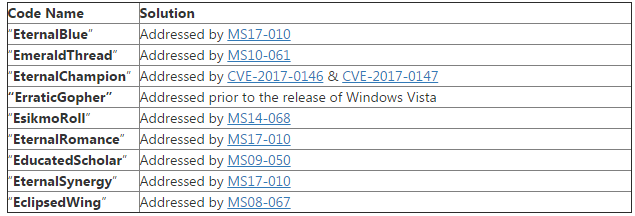

FuzzBunch平台使用的exp

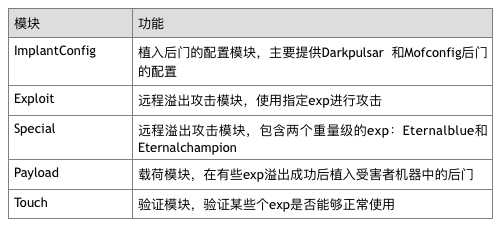

FuzzBunch功能模块

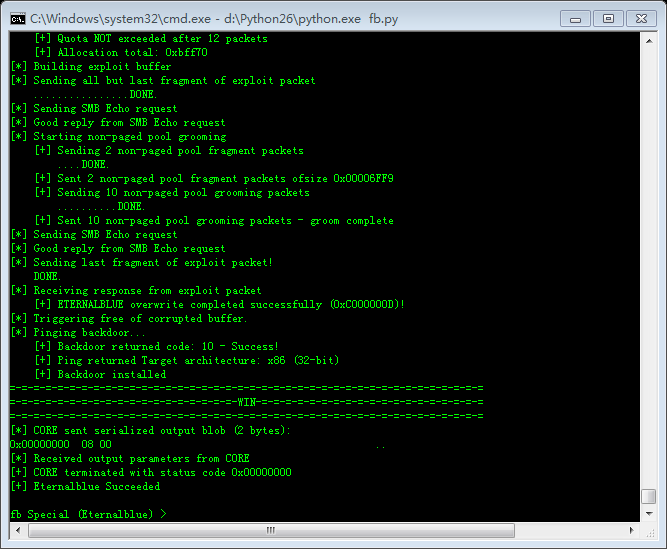

使用Eternalblue溢出XP成功

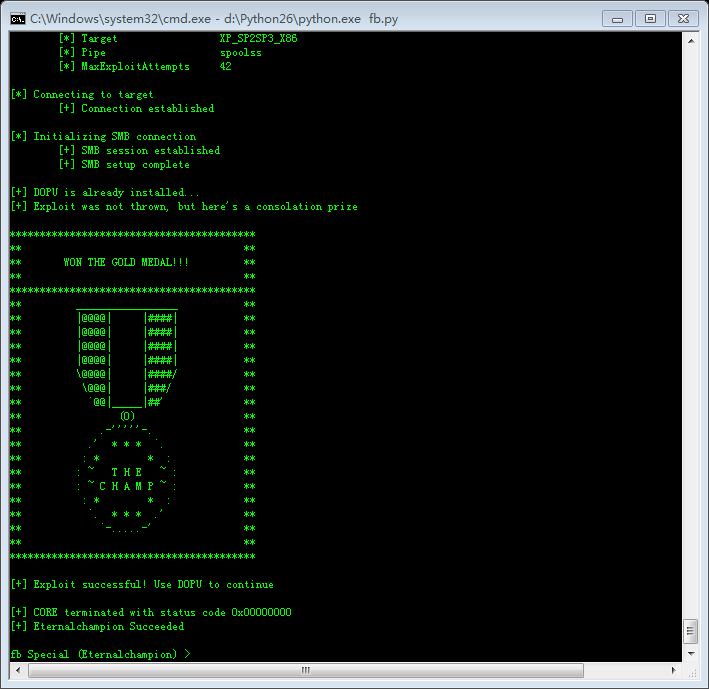

使用Eternalchampion溢出xp成功

这些攻击工具危害是巨大的,好在微软在上个月发布的MS17-010的补丁中对这些个漏洞进行了修复。用户未了避免被攻击,需及时更新补丁,由于Windows XP和2003,微软已经停止更新,用户必须手动关闭139,445和3389等端口,避免受到攻击。

DanderSpiritz 远控平台

DanderSpiritz是泄露工具中的一整套完整的远控平台。由java实现的框架,python实现的插件系统。和许多世面上常见的后门的模式类似,可以主动连接控制端也可以等客户端反弹回来。还有一种模式比较有意思,Trigger模式,向指定的主机发送一个HTTP包或一封邮件去触发后门。

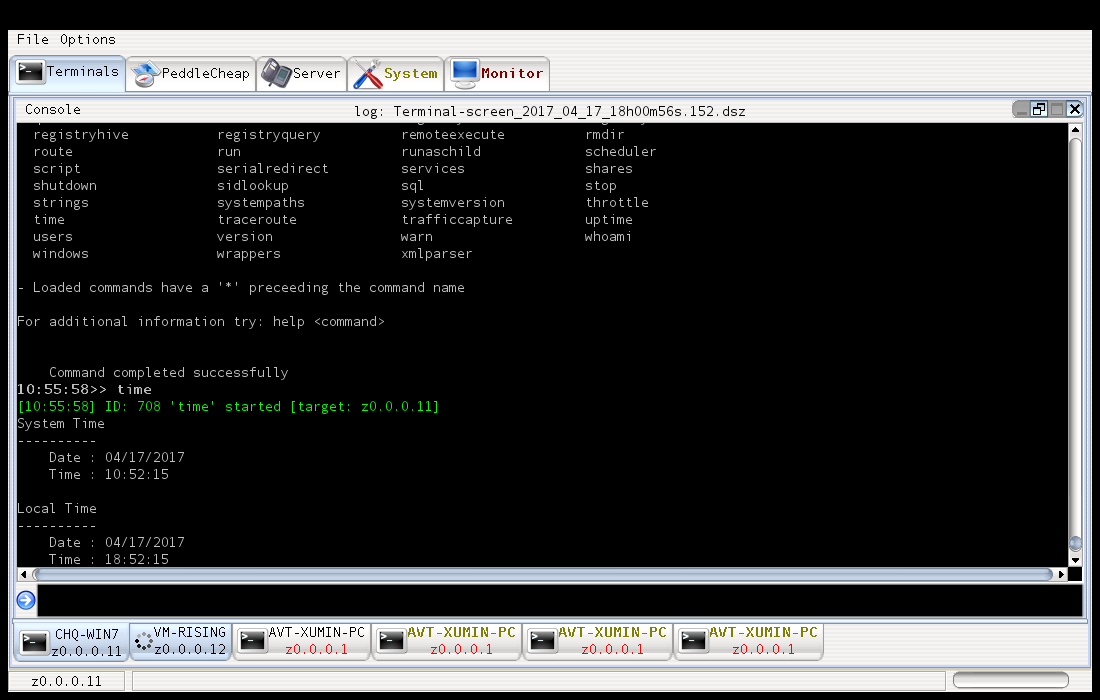

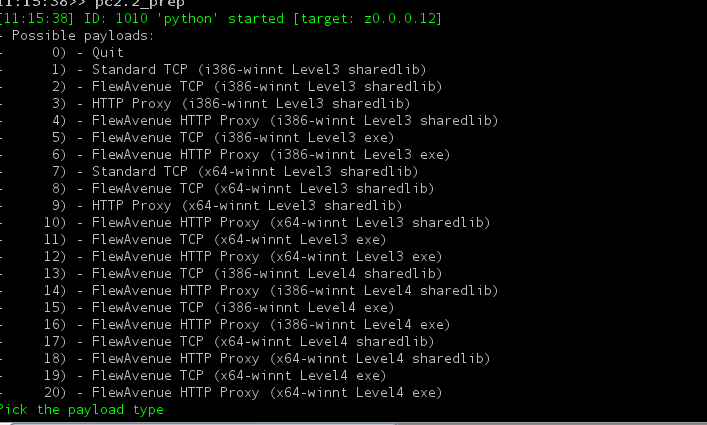

主界面截图

配置选项中可以指定监听的端口,可以指定反弹的IP和端口,还可以指定要注入的进程名。同时还会生成一对RSA公私钥,供后门中使用。

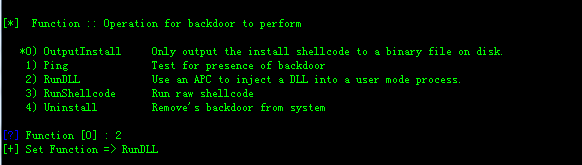

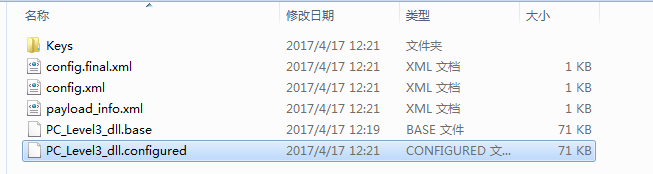

配置成功生成的后门

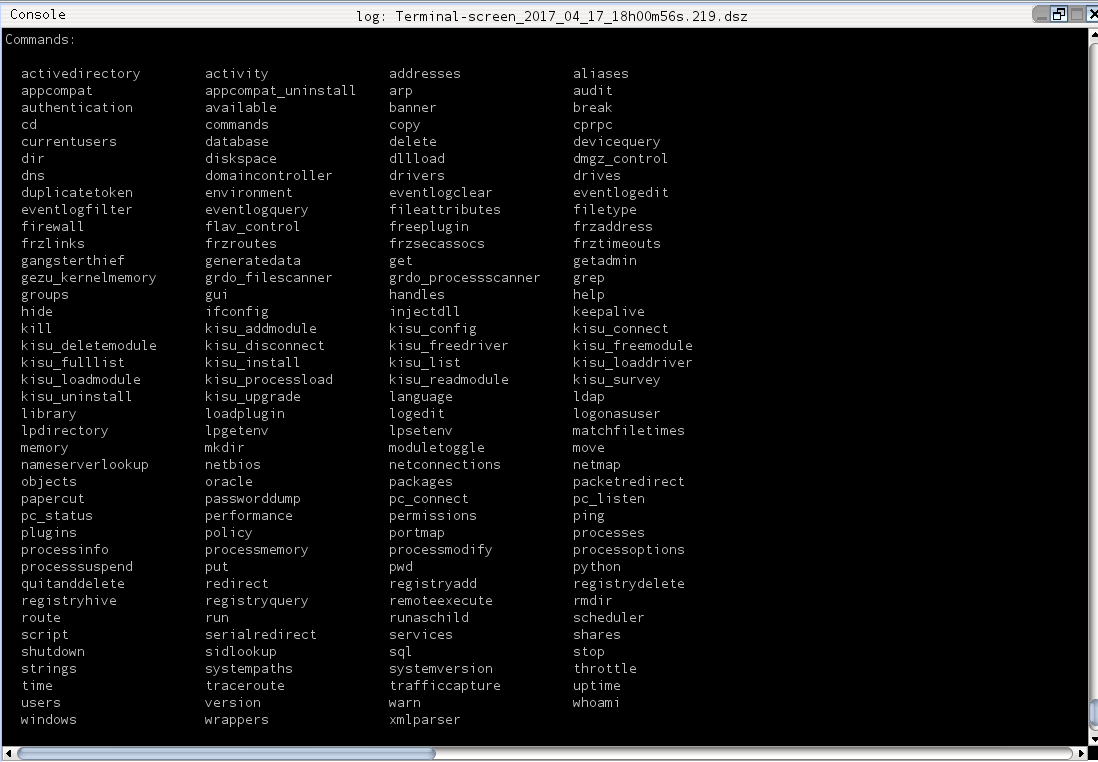

终端支持的命令

总结从这些泄露的攻击工具中不难看出NSA的攻击步骤,先使用FuzzBunch平台进行溢出攻击,溢出成功后加载Darkpulsar,再通过Darkpulsar植入 PeedleCheap,最终反弹到DanderSpiritz平台。