baohe - 2011-8-22 17:06:00

这个病毒的主要文件存放在一个名为$NtUninstallKB31750$文件夹中,样子很像安装补丁留下的DD。此文件夹的权限已被病毒封死。

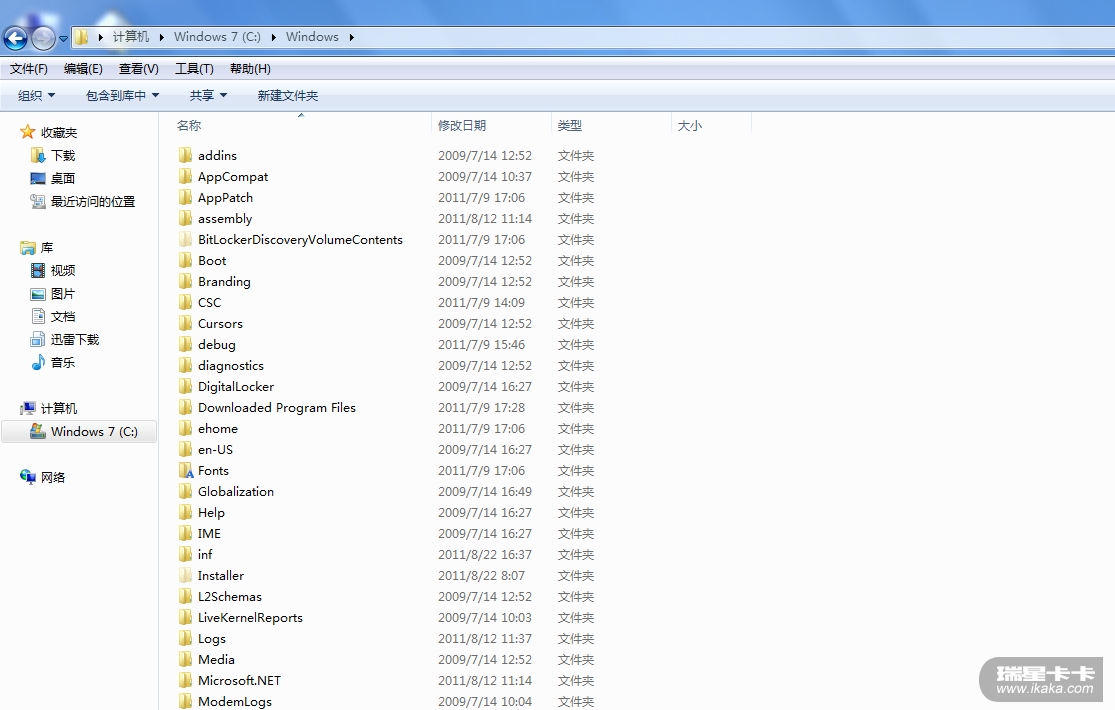

1、病毒样本运行后释放的文件:

2、病毒样本运行后的注册表改动:

此外,微软还说这类病毒会随机更改系统驱动。但我没观测到。

病毒运行后修改winlogon.exe、explorer.exe内存。

另一个明显的中毒症状是:运行XueTr等辅助工具时,病毒会即刻结束程序进程,并取消该程序的访问权限。

一个例外是:DesikGenius不受此毒影响。DesikGenius运行后,可以删除$NtUninstallKB31750$文件夹中的病毒文件以及windows目录下的那个附着病毒数据流的空文件1538892346。但$NtUninstallKB31750$文件夹无法删除(提示找不到路径)。

此外,位于$Recycle.Bin中的回收站也被病毒附加了病毒数据流。

此毒忽略了系统自带的注册表编辑器。病毒完整运行后,regedit.exe仍可正常运行,且可看到病毒添加的注册表项,当然,也可删除这些项。但是,仅仅这样简单删除没用,因为重启或关机前,病毒会回写这些注册表项。

但有一个土办法可以阻止病毒回写注册表项。即:自己建一个空文件,命名为taskmgr.exe,将其放到当前用户目录下,并取消taskmgr.exe的所有权限。

然后,再如上述操作,删除病毒文件及注册表项。重启,就行了。

后来发现,放在当前用户目录下、被封死权限的那个空文件taskmgr.exe还有预防此毒的作用。事先安排好这个taskmgr.exe,再运行病毒样本,前述病毒动作均不能发生。

用户系统信息:Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Trident/5.0)

1、病毒样本运行后释放的文件:

2、病毒样本运行后的注册表改动:

此外,微软还说这类病毒会随机更改系统驱动。但我没观测到。

病毒运行后修改winlogon.exe、explorer.exe内存。

另一个明显的中毒症状是:运行XueTr等辅助工具时,病毒会即刻结束程序进程,并取消该程序的访问权限。

一个例外是:DesikGenius不受此毒影响。DesikGenius运行后,可以删除$NtUninstallKB31750$文件夹中的病毒文件以及windows目录下的那个附着病毒数据流的空文件1538892346。但$NtUninstallKB31750$文件夹无法删除(提示找不到路径)。

此外,位于$Recycle.Bin中的回收站也被病毒附加了病毒数据流。

此毒忽略了系统自带的注册表编辑器。病毒完整运行后,regedit.exe仍可正常运行,且可看到病毒添加的注册表项,当然,也可删除这些项。但是,仅仅这样简单删除没用,因为重启或关机前,病毒会回写这些注册表项。

但有一个土办法可以阻止病毒回写注册表项。即:自己建一个空文件,命名为taskmgr.exe,将其放到当前用户目录下,并取消taskmgr.exe的所有权限。

然后,再如上述操作,删除病毒文件及注册表项。重启,就行了。

后来发现,放在当前用户目录下、被封死权限的那个空文件taskmgr.exe还有预防此毒的作用。事先安排好这个taskmgr.exe,再运行病毒样本,前述病毒动作均不能发生。

用户系统信息:Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Trident/5.0)