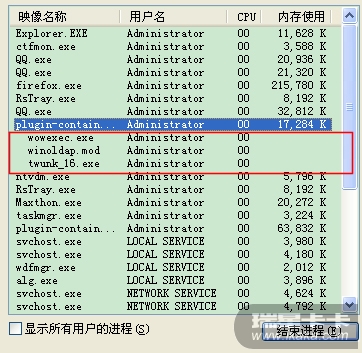

为什么我查出空格空格wowexec.exe是病毒呢? 网上也是众说纷纭,只有两个网站提到其为病毒,现摘录如下并呼唤专业人士解答以下摘自咖啡时间(3ctimen.cn)

wowexec 或者 wowexec.exe是系统进程,但wowexec.exe病毒前面多了空格,最新QQ.Email蠕虫,Email-Worm.Win32.VB.acuugm病毒,使用AGB4来清除。清除步骤如下:

近两日,众多QQ用户经常接到别人发来的QQ邮件,请小心不要打开查看,以免中木马。该蠕虫使用文本图标和.txt.exe扩展名伪装自身,诱导用户执行蠕虫体。

空格wowexec.exe病毒分析:

1、 wowexec.exe病毒运行后,会弹出一个文件格式无效的对话框,迷惑用户,并将自身拷贝到系统目录%system%为:C:\WINDOWS\system32\Inetdbs.exe 文件属性为:RHS 同时将自身加入到系统注册表启动项目:HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run 键名:Inet DataBase 键名:"C:\WINDOWS\System32\Inetdbs.exe"

2、然后蠕虫会到:

h t t p://www.vvv.com/image/new.jpg下载一个139.264字节的new.jpg文件,此文件为PE格式,使用PEncrypt 3.1 Final加壳,实际为Backdoor.PowerSpider.a,即国内流传的密码解霸。

3、将下载的new.jpg改名为~DF41F8.EXE并执行。执行后释放将自身拷贝到系统目录:

拷贝文件为:

C:\WINDOWS\system32\mstext32.dll 7KB

C:\WINDOWS\system32\wowexec.exe 140KB

其中mstext32.dll是RiskWare.PSWTool.Finder.a,一个用来进行hook 查找密码的dll库。

并增加注册表启动项:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

键名:MSIEXEC 键值:"wowexec.exe"

该木马还会在注册表中增加如下键值,用来存储自身设置:

HKEY_CLASSES_ROOT\ZPwd_box

HKEY_CLASSES_ROOT\ZPwd_box tmUpgrade_p dword:41bfabb0

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\ZPwd_box

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\ZPwd_box tmUpgrade_p dword:41bfabb0

4、wowexec.exe 会访问编号为:163com[20030606]、IP:202.108.44.153的163信箱,获取升级信息。

端口:110

用户wdboxup

密码:shengjile

密码解霸是危害比较大的木马,可以获取各种及时通讯软件、EMAIL、网络游戏、网络银行、IE中输入的各种密码等。

5、在重启动后Inetdbs.exe会被运行,运行后会下载

http://www.vvv.com/b.wav文件,该文件为一zip包裹,为蠕虫体自身。在%temp%目录下重名为~DF0032.ZIP,用来作为发送邮件的备用附件。

还会到

http://freehost23.vvv.com/wpzkq/MSWINSCK.OCX控件保存到%system%目录下,确保在某些系统上能够正确发送EMAIL,该控件为VB 网络支持库。

同时会将该控件在注册表的MSWinsock.Winsock和Classid进行注册。

以下摘自中国易修网

wowexec.exe是一个系统进程,但是如果前面带一个空格,比如“ wowexec.exe”就是病毒进程了。

wowexec.exe病毒分析:

警惕最新qq.email蠕虫

病毒名称:email-worm.win32.vb.ac

文件大小:13.279k

编写语言:microsoft visual basic

壳类型:upx-scrambler rc1.x ->

近两日,众多qq用户经常接到别人发来的qq邮件,请小心不要打开查看,以免中木马。

该蠕虫使用文本图标和。txt.exe扩展名伪装自身,诱导用户执行蠕虫体。 wowexec.exe 会访问编号为:163com[20030606]、ip:202.108.44.153的163信箱,获取升级信息。端口:110

用户wdboxup

密码:shengjile 密码解霸是危害比较大的木马,可以获取各种及时通讯软件、email、网络游戏、网络银行、ie中输入的各种密码等并增加注册表启动项:

hkey_local_machine\software\microsoft\windows\currentversion\run

键名:msiexec 键值:“ wowexec.exe”

该木马还会在注册表中增加如下键值,用来存储自身设置:

hkey_classes_root\zpwd_box

hkey_classes_root\zpwd_box tmupgrade_p dword:41bfabb0

hkey_local_machine\software\classes\zpwd_box

hkey_local_machine\software\classes\zpwd_box tmupgrade_p dword:41bfabb0

wowexec.exe病毒清除办法:

1、删除病毒的注册表键值,hkey_local_machine\software\microsoft\windows\currentversion\run

键名:msiexec 键值:“ wowexec.exe”

该木马还会在注册表中增加如下键值,用来存储自身设置:

hkey_classes_root\zpwd_box

hkey_classes_root\zpwd_box tmupgrade_p dword:41bfabb0

hkey_local_machine\software\classes\zpwd_box

hkey_local_machine\software\classes\zpwd_box tmupgrade_p dword:41bfabb0

易修网提供的清除方法

1、删除病毒的注册表键值,hkey_local_machine\software\microsoft\windows\currentversion\run

键名:msiexec 键值:“ wowexec.exe”

该木马还会在注册表中增加如下键值,用来存储自身设置:

hkey_classes_root\zpwd_box

hkey_classes_root\zpwd_box tmupgrade_pdword:41bfabb0

hkey_local_machine\software\classes\zpwd_box

hkey_local_machine\software\classes\zpwd_box tmupgrade_p dword:41bfabb0