瑞星卡卡安全论坛

baohe - 2010-3-7 11:22:00

下载运行了你那个“感染.exe”。

这个“感染.exe”运行后的杀毒问题,主要是————如何解决被病毒替换的系统文件rpcss.dll。

我用IceSword搞掂了它。操作流程如下:

1、先断开网络,删除当前用户临时文件夹中的所有文件,清空IE缓存。

2、从同类系统中拷贝一个正常的rpcss.dll到C盘根目录下备用。

3、用IceSword禁止进程创建。结束系统核心进程以外的所有进程(包括explorer.exe)

4、用IceSword强制删除system32目录下的下列文件

apa.dll

arpcss.dll

rpcss.dll

rpcss.dllxxxxxx(xxxxx代表数字。在system32目录下,这样的rpcss.dllxxxxxx有若干个,都要删除。)

5、用IceSword将刚才从正常系统中拷贝过来的、暂时存放的C盘根目录下的那个rpcss.dll拷贝到system32目录下。

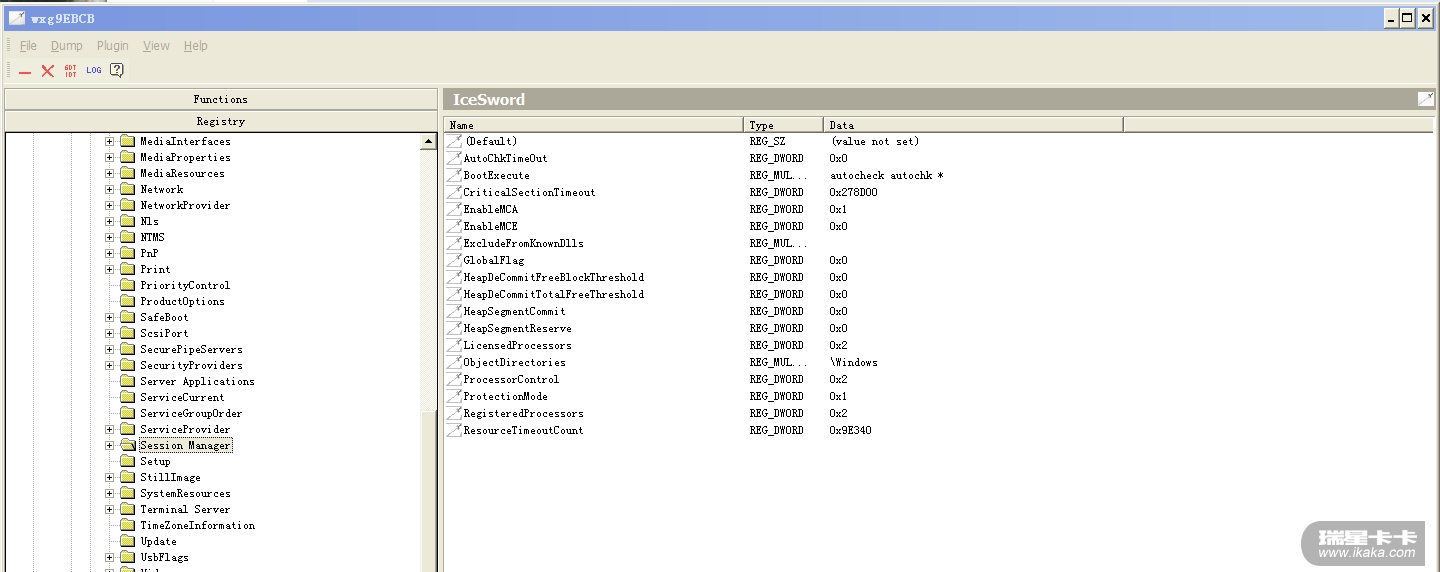

6、打开注册表编辑器,展开HKLM\SYSTEM\CURRENTCONTROLSE\CONTRL\SESSION MANAGER\,用IceSword删除键值: pending file rename options。

7、取消IceSword的禁止进程创建。重启。

用户系统信息:Opera/9.80 (Windows NT 6.1; U; zh-cn) Presto/2.2.15 Version/10.01

byxxdrls - 2010-3-7 11:37:00

arpcss.dll就是正常的rpcss.dll:kaka12:

西藏耗牛 - 2010-3-7 12:17:00

厉害啊

怎样可以发现注册表的哪个键值被恶意修改了:kaka2:

梅罗 - 2010-3-7 12:44:00

猫叔,这种rpcss.dll病毒一般都是把原来的改了个名字~这个改的是arpcss.dll

有些会改成Srpcss.dll~反正都在同一文件夹下~修复的时候删除病毒的那个rpcss.dll再把arpcss.dll改回来就好~

个人一点小补充~

梅罗 - 2010-3-7 12:49:00

RegMon这个软件可以做到~

baohe - 2010-3-7 13:12:00

原帖由 梅罗 于 2010-3-7 12:44:00 发表

猫叔,这种rpcss.dll病毒一般都是把原来的改了个名字~这个改的是arpcss.dll

有些会改成Srpcss.dll~反正都在同一文件夹下~修复的时候删除病毒的那个rpcss.dll再把arpcss.dll改回来就好~

个人一点小补充~

完全染毒后,若不采取特殊措施,那个病毒文件rpcss.dll不能轻易删除的(你删除此文件后,病毒会立即补充)。

所谓“完全染毒”是指:先关闭所有安全软件。然后,再运行楼主提供的“感染.exe”。最后,重启系统。

辛达星郁 - 2010-3-7 15:57:00

http://dydns175.3322.org:800/jax.exe

这个jax.exe

添加文件

C:\WINDOWS\system32\arpcss.dll

C:\WINDOWS\system32\apa.dll

修改文件

C:\WINDOWS\system32\rpcss.dll

辛达星郁 - 2010-3-7 16:05:00

HKLM\SYSTEM\CURRENTCONTROLSE\CONTRL\SESSION MANAGER\,用IceSword删除键值: pending file rename options。

这个注册表的键值是什么意思!!!:kaka2:

byxxdrls - 2010-3-7 16:27:00

延迟重命名项,貌似微软有警告的,不能随便修改这个键值的内容的。

那些重启删除的工具貌似利用的就是这个地方

baohe - 2010-3-7 16:40:00

原帖由 byxxdrls 于 2010-3-7 16:27:00 发表

延迟重命名项,貌似微软有警告的,不能随便修改这个键值的内容的。

那些重启删除的工具貌似利用的就是这个地方

安装程序,或windows更新,都可能写这个键值。

这个键值并非不能删除。

我的XP系统一直就是这个样子(下图)。系统加载、打补丁以及应用程序运行均无任何问题。

辛达星郁 - 2010-3-7 16:46:00

现在有个很大的问题

就是在测试病毒的时候这个注册表知识应该掌握到什么程度

例如那个双IE图标扫描的注册表的日志,我只会看添加恶意地址的键值存在问题,像其他得那些数字,还有别的我一点都看不懂

有一次我记得月月在看这样日志的时候,我没有看出问题,而月月就知道哪里有问题,(是改其中的一些数字,)我就疑问了我怎么没有看出了,就是对注册表了解不到位

我看要想向猫叔这样分析病毒,自己要到这程度,还早呢

byxxdrls - 2010-3-7 16:51:00

是的,一般情况下是没这个键值的,只有添加了延迟重命名之后才会产生这个键值(比如使用了某些工具重启删除某些文件之后)。我只是说键值的数据不能随意修改----微软有警告的,也不明白是怎么回事。

一般来讲,这个键值在完成使命后会自行删除。

JayFaye - 2010-3-7 17:35:00

原帖由 byxxdrls 于 2010-3-7 16:51:00 发表

是的,一般情况下是没这个键值的,只有添加了延迟重命名之后才会产生这个键值(比如使用了某些工具重启删除某些文件之后)。我只是说键值的数据不能随意修改----微软有警告的,也不明白是怎么回事。

一般来讲,这个键值在完成使命后会自行删除。

一般不能用注册表编辑器手动像里面编辑内容,这个键牵涉到多个终止符,而注册表编辑工具又不支持这样的写法,所以会破坏原有的内容

而且随意修改这个键可能在重启时误删除或替换了重要文件的话系统就当掉了

天月来了 - 2010-3-7 18:06:00

也就是说,那地儿的不能修改,是个无限警告式的了

byxxdrls - 2010-3-7 18:30:00

谢谢铺路图大侠的指教.

x11lang - 2010-3-9 23:35:00

我也是遇到了这个病毒,并按照你说的方法解决了,现在rpcss.dll正常。原本双击被感染的*.exe文件,就会复制很多rpcss.dllxxxxxx的。

现在还有个问题,想请教你。原本感染的*.exe文件该如何修复呢?

现在双击这些文件,任务管理器中能看见进程,但是界面不会出现,并且占用很高的CPU,过一段时间后就弹出错误窗口并结束了。

baohe - 2010-3-10 14:56:00

原帖由 x11lang 于 2010-3-9 23:35:00 发表

现在还有个问题,想请教你。原本感染的*.exe文件该如何修复呢?

。

原本感染的*.exe文件,瑞星最新病毒库已经可以修复。我用楼主在卡饭论坛提供的样本实验过。

benimtor - 2010-3-11 0:10:00

修复后的文件,运行报错。内存不能为 “written”

baohe - 2010-3-11 9:04:00

原帖由 benimtor 于 2010-3-11 0:10:00 发表

修复后的文件,运行报错。内存不能为 “written”

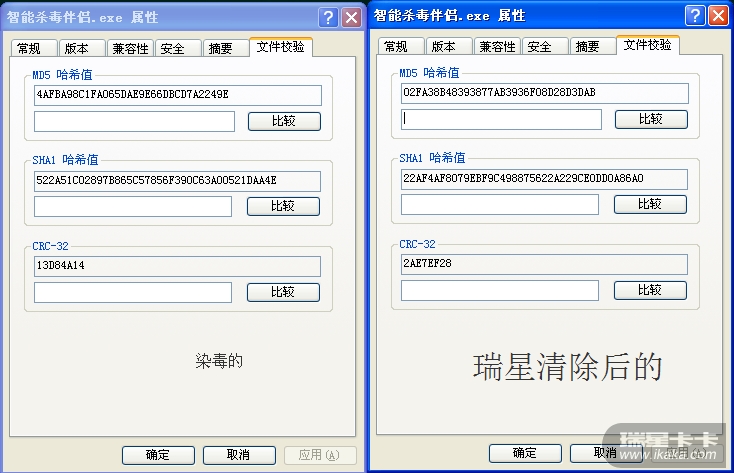

附件是那位求助者提供的染毒样本“智能杀毒伴侣”。解压密码:123。

下图是瑞星杀毒前后“智能杀毒伴侣”的MD5比较:

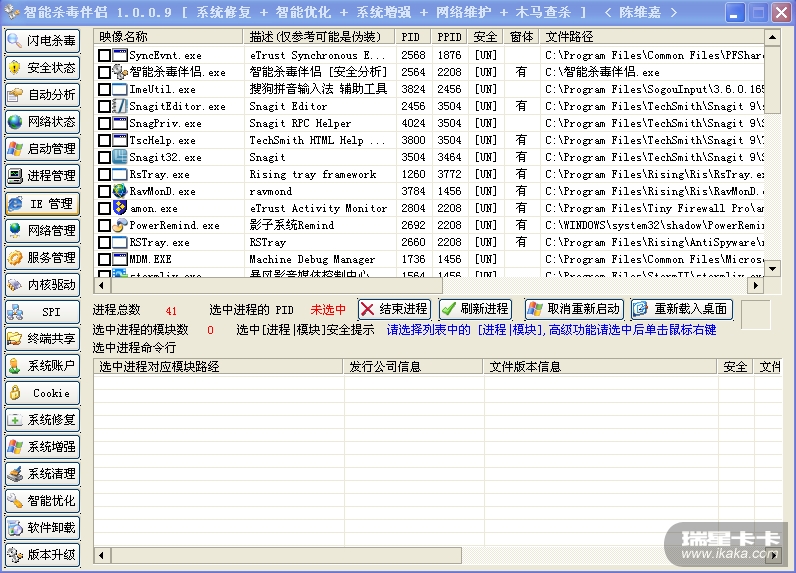

下图是瑞星杀毒后的“智能杀毒伴侣”运行情况(正常):

附件: 智能杀毒伴侣.rar (2010-3-11 9:05:37, 647.02 K)

附件: 智能杀毒伴侣.rar (2010-3-11 9:05:37, 647.02 K)

该附件被下载次数 311

Luke8 - 2010-3-11 9:17:00

斑竹,我想请问下,我看教义里说c盘的dllcache里面有备份文件.

为什么不用那里的,还要去下载网上的文件?

baohe - 2010-3-11 9:21:00

原帖由 Luke8 于 2010-3-11 9:17:00 发表

斑竹,我想请问下,我看教义里说c盘的dllcache里面有备份文件.

为什么不用那里的,还要去下载网上的文件?

中了此毒后,dllcache里面的备份文件rpcss.dll、system32目录下的正常rpcss.dll已经被此毒删除。system32目录下的正常rpcss.dll被病毒改名为arpcss.dll。杀净病毒后,可以将system32目录下的arpcss.dll更名为rpcss.dll。重启系统。

benimtor - 2010-3-11 11:15:00

我测试了 被感染的 智能杀毒伴侣.exe 瑞星也清除了。运行正常。

可是我机器里被感染的 exe文件 瑞星清除了。就运行出错了。

我上传一个我的一个样本(瑞星清除后文件)

附件:

7z465.rar

networkedition - 2010-3-11 15:43:00

你发个未使用杀毒软件查杀过的病毒文件呀:kaka6:

Luke8 - 2010-3-11 17:50:00

哦哦,原来如此,那具体的来说,这个rpcss.dll是做什么用途?

baohe - 2010-3-11 18:07:00

原帖由 Luke8 于 2010-3-11 17:50:00 发表

哦哦,原来如此,那具体的来说,这个rpcss.dll是做什么用途?

DLL文件信息

DLL 文件: rpcss 或者 rpcss.dll

DLL 名称: Remote Procedure Call subsystem

描述:

rpcss.dll是分布式COM服务相关文件。

属于: Windows

系统 DLL文件: 是

常见错误: File Not Found, Missing File, Exception Errors

安全等级 (0-5): 0

间谍软件: 否

广告软件: 否

xl34 - 2010-3-12 11:39:00

xl34 - 2010-3-12 11:46:00

大家帮忙看看这个能不能找回来,这个比较重要谢谢啦,可以发到我的邮箱,

chengxwei@126.con附件:

baogao.rar

benimtor - 2010-3-12 14:51:00

"未使用杀毒软件查杀过的病毒文件" 已经没有了。:kaka11:

Devilink - 2010-3-14 21:49:00

恢复其实很简单的,我是在pe底下把被感染的rpcss.dll和临时文件夹一样775大小的文件删除,然后替换掉正常的rpcss.dll就可以了。还有一个apa.dll

也是它生成的。关键是要怎么样才能查到是哪个文件被感染了呢?

kuikui1 - 2010-3-20 0:34:00

延迟重命名项,貌似微软有警告的,不能随便修改这个键值的内容的。

那些重启删除的工具貌似利用的就是

© 2000 - 2026 Rising Corp. Ltd.