梅罗 - 2010-2-10 16:49:00

为了在短时间内使各位有个稍微系统的认识,那么我们先从2个基础知识开始说,其中由于本人的知识有限,有出入的地方请大家原谅:

1.OSI参考模型(OSI/RM)的全称是开放系统互连参考模型(Open System Interconnection Reference Model,OSI/RM),它是由国际标准化组织(International Standard Organization,ISO)提出的一个网络系统互连模型。

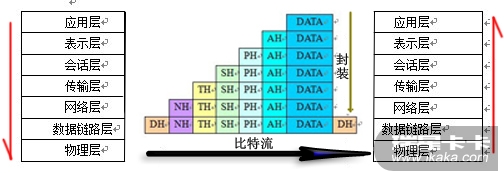

那么通过下面这个图来理解一下什么是包,为了方便大家理解下一个基础知识点ARP包,那么我们就来简单说说各层的功能,以及包是怎么封装的, 2个计算机之间的信息和数据通过包交换和传输,请看下面的图:

我们再大概了解一下各层的功能以及他们用的协议:

1、物理层(Physical Layer)

物理层规定了激活、维持、关闭通信端点之间的机械特性、电气特性、功能特性以及过程特性。该层为上层协议提供了一个传输数据的物理媒体。

在这一层,数据的单位称为比特(bit)。

属于物理层定义的典型规范代表包括:EIA/TIA RS-232、EIA/TIA RS-449、V.35、RJ-45等。

2、数据链路层(Data Link Layer)

数据链路层在不可靠的物理介质上提供可靠的传输。该层的作用包括:物理地址寻址、数据的成帧、流量控制、数据的检错、重发等。

在这一层,数据的单位称为帧(frame)。

数据链路层协议的代表包括:SDLC、HDLC、PPP、STP、帧中继等。

3、网络层(Network Layer)

网络层负责对子网间的数据包进行路由选择。此外,网络层还可以实现拥塞控制、网际互连等功能。

在这一层,数据的单位称为数据包(packet)。

网络层协议的代表包括:IP、IPX、RIP、OSPF等。

4、传输层(Transport Layer)

传输层是第一个端到端,即主机到主机的层次。传输层负责将上层数据分段并提供端到端的、可靠的或不可靠的传输。此外,传输层还要处理端到端的差错控制和流量控制问题。

在这一层,数据的单位称为数据段(segment)。

传输层协议的代表包括:TCP、UDP、SPX等。

5、会话层(Session Layer)

会话层管理主机之间的会话进程,即负责建立、管理、终止进程之间的会话。会话层还利用在数据中插入校验点来实现数据的同步。

会话层协议的代表包括:NetBIOS、ZIP(AppleTalk区域信息协议)等。

6、表示层(Presentation Layer)

表示层对上层数据或信息进行变换以保证一个主机应用层信息可以被另一个主机的应用程序理解。表示层的数据转换包括数据的加密、压缩、格式转换等。

表示层协议的代表包括:ASCII、ASN.1、JPEG、MPEG等。

7、应用层(Application Layer)

应用层为操作系统或网络应用程序提供访问网络服务的接口。

应用层协议的代表包括:Telnet、FTP、HTTP、SNMP等。

OSI参考模型中,当一台主机需要传送用户的数据(DATA)时,数据首先通过应用层的接口进入应用层。在应用层,用户的数据被加上应用层的报头(Application Header,AH),形成应用层协议数据单元(Protocol Data Unit,PDU),然后被递交到下一层-表示层。

表示层并不"关心"上层-应用层的数据格式而是把整个应用层递交的数据包看成是一个整体进行封装,即加上表示层的报头(Presentation Header,PH)。然后,递交到下层-会话层。

同样,会话层、传输层、网络层、数据链路层也都要分别给上层递交下来的数据加上自己的报头。它们是:会话层报头(Session Header,SH)、传输层报头(Transport Header,TH)、网络层报头(Network Header,NH)和数据链路层报头(Data link Header,DH)。其中,数据链路层还要给网络层递交的数据加上数据链路层报尾(Data link Termination,DT)形成最终的一帧数据。

当一帧数据通过物理层传送到目标主机的物理层时,该主机的物理层把它递交到上层-数据链路层。数据链路层负责去掉数据帧的帧头部DH和尾部DT(同时还进行数据校验)。如果数据没有出错,则递交到上层-网络层。

同样,网络层、传输层、会话层、表示层、应用层也要做类似的工作。最终,原始数据被递交到目标主机的具体应用程序中。

通过这里,我们可以看出,我们2台计算机之间的信息和数据交流是以下的过程,首先由上次的应用程序决定需要发送的数据(我们需要着重了解的是传输层,网络层,数据链路层这3层,因为数据在网络的传输主要是这3层在起作用),在这里我们可以根据TCP模型将OSI模型的后3层归结于应用层,这里的应用程序即是笼统意义上指的应用程序,关于后3层之间的关系,为了篇幅我们在这里不过多的讲述,请感兴趣的同学自行百度吧,我们只抽象出一个应用程序的概念即可。我们知道一个程序在系统里是通过一个或多个进程来体现的,我们抽象出的应用层决定了将要发送的数据,并且发起了建立会话的要求,并已经加好了后3层各层的头,于是数据被指明利用传输层的某种协议(比如TCP协议),于是被加上TCP头,变成数据段,再被网络层封装成IP包,交到数据链路层封装成帧,交到物理层发送。

2.ARP协议:我们所说的ARP欺骗实际上是根据ARP协议的原理来进行的,具体呢也是利用了ARP协议。

ARP(Address Resolution Protocol,地址解析协议)是一个位于TCP/IP协议栈中的低层协议,负责将某个IP地址解析成对应的MAC地址。ARP协议和ICMP协议是常用的TCP/IP底层协议。我们通常将他归结于网络层。

首先我们来了解两个地址:

1.IP地址,这个大家都应该很熟悉;

2.MAC(Media Access Control)地址:或称为 MAC位址、硬件位址,用来定义网络设备的位置。在OSI模型中,第三层网络负责IP地址,第二层数据链路层则负责 MAC位址。因此一个主机会有一个IP地址,而每个网络位置会有一个专属于它的MAC位址。所以主机,路由器,交换机都会有自己的MAC地址,因为他们都是标准的网络设备,而我们说的主机的MAC地址通常指的是主机里网卡的MAC地址,这在网卡出厂时已经设定好了且不可更改,现在用软件可以修改,或者通过修改注册表的方法改变mac地址,因为MAC地址是从内存读出再打包的。

用户系统信息:Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 6.0; SLCC1; .NET CLR 2.0.50727; .NET CLR 3.0.04506; .NET CLR 3.5.21022; MAXTHON 2.0)

1.OSI参考模型(OSI/RM)的全称是开放系统互连参考模型(Open System Interconnection Reference Model,OSI/RM),它是由国际标准化组织(International Standard Organization,ISO)提出的一个网络系统互连模型。

那么通过下面这个图来理解一下什么是包,为了方便大家理解下一个基础知识点ARP包,那么我们就来简单说说各层的功能,以及包是怎么封装的, 2个计算机之间的信息和数据通过包交换和传输,请看下面的图:

我们再大概了解一下各层的功能以及他们用的协议:

1、物理层(Physical Layer)

物理层规定了激活、维持、关闭通信端点之间的机械特性、电气特性、功能特性以及过程特性。该层为上层协议提供了一个传输数据的物理媒体。

在这一层,数据的单位称为比特(bit)。

属于物理层定义的典型规范代表包括:EIA/TIA RS-232、EIA/TIA RS-449、V.35、RJ-45等。

2、数据链路层(Data Link Layer)

数据链路层在不可靠的物理介质上提供可靠的传输。该层的作用包括:物理地址寻址、数据的成帧、流量控制、数据的检错、重发等。

在这一层,数据的单位称为帧(frame)。

数据链路层协议的代表包括:SDLC、HDLC、PPP、STP、帧中继等。

3、网络层(Network Layer)

网络层负责对子网间的数据包进行路由选择。此外,网络层还可以实现拥塞控制、网际互连等功能。

在这一层,数据的单位称为数据包(packet)。

网络层协议的代表包括:IP、IPX、RIP、OSPF等。

4、传输层(Transport Layer)

传输层是第一个端到端,即主机到主机的层次。传输层负责将上层数据分段并提供端到端的、可靠的或不可靠的传输。此外,传输层还要处理端到端的差错控制和流量控制问题。

在这一层,数据的单位称为数据段(segment)。

传输层协议的代表包括:TCP、UDP、SPX等。

5、会话层(Session Layer)

会话层管理主机之间的会话进程,即负责建立、管理、终止进程之间的会话。会话层还利用在数据中插入校验点来实现数据的同步。

会话层协议的代表包括:NetBIOS、ZIP(AppleTalk区域信息协议)等。

6、表示层(Presentation Layer)

表示层对上层数据或信息进行变换以保证一个主机应用层信息可以被另一个主机的应用程序理解。表示层的数据转换包括数据的加密、压缩、格式转换等。

表示层协议的代表包括:ASCII、ASN.1、JPEG、MPEG等。

7、应用层(Application Layer)

应用层为操作系统或网络应用程序提供访问网络服务的接口。

应用层协议的代表包括:Telnet、FTP、HTTP、SNMP等。

OSI参考模型中,当一台主机需要传送用户的数据(DATA)时,数据首先通过应用层的接口进入应用层。在应用层,用户的数据被加上应用层的报头(Application Header,AH),形成应用层协议数据单元(Protocol Data Unit,PDU),然后被递交到下一层-表示层。

表示层并不"关心"上层-应用层的数据格式而是把整个应用层递交的数据包看成是一个整体进行封装,即加上表示层的报头(Presentation Header,PH)。然后,递交到下层-会话层。

同样,会话层、传输层、网络层、数据链路层也都要分别给上层递交下来的数据加上自己的报头。它们是:会话层报头(Session Header,SH)、传输层报头(Transport Header,TH)、网络层报头(Network Header,NH)和数据链路层报头(Data link Header,DH)。其中,数据链路层还要给网络层递交的数据加上数据链路层报尾(Data link Termination,DT)形成最终的一帧数据。

当一帧数据通过物理层传送到目标主机的物理层时,该主机的物理层把它递交到上层-数据链路层。数据链路层负责去掉数据帧的帧头部DH和尾部DT(同时还进行数据校验)。如果数据没有出错,则递交到上层-网络层。

同样,网络层、传输层、会话层、表示层、应用层也要做类似的工作。最终,原始数据被递交到目标主机的具体应用程序中。

通过这里,我们可以看出,我们2台计算机之间的信息和数据交流是以下的过程,首先由上次的应用程序决定需要发送的数据(我们需要着重了解的是传输层,网络层,数据链路层这3层,因为数据在网络的传输主要是这3层在起作用),在这里我们可以根据TCP模型将OSI模型的后3层归结于应用层,这里的应用程序即是笼统意义上指的应用程序,关于后3层之间的关系,为了篇幅我们在这里不过多的讲述,请感兴趣的同学自行百度吧,我们只抽象出一个应用程序的概念即可。我们知道一个程序在系统里是通过一个或多个进程来体现的,我们抽象出的应用层决定了将要发送的数据,并且发起了建立会话的要求,并已经加好了后3层各层的头,于是数据被指明利用传输层的某种协议(比如TCP协议),于是被加上TCP头,变成数据段,再被网络层封装成IP包,交到数据链路层封装成帧,交到物理层发送。

2.ARP协议:我们所说的ARP欺骗实际上是根据ARP协议的原理来进行的,具体呢也是利用了ARP协议。

ARP(Address Resolution Protocol,地址解析协议)是一个位于TCP/IP协议栈中的低层协议,负责将某个IP地址解析成对应的MAC地址。ARP协议和ICMP协议是常用的TCP/IP底层协议。我们通常将他归结于网络层。

首先我们来了解两个地址:

1.IP地址,这个大家都应该很熟悉;

2.MAC(Media Access Control)地址:或称为 MAC位址、硬件位址,用来定义网络设备的位置。在OSI模型中,第三层网络负责IP地址,第二层数据链路层则负责 MAC位址。因此一个主机会有一个IP地址,而每个网络位置会有一个专属于它的MAC位址。所以主机,路由器,交换机都会有自己的MAC地址,因为他们都是标准的网络设备,而我们说的主机的MAC地址通常指的是主机里网卡的MAC地址,这在网卡出厂时已经设定好了且不可更改,现在用软件可以修改,或者通过修改注册表的方法改变mac地址,因为MAC地址是从内存读出再打包的。

用户系统信息:Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 6.0; SLCC1; .NET CLR 2.0.50727; .NET CLR 3.0.04506; .NET CLR 3.5.21022; MAXTHON 2.0)