瑞星卡卡安全论坛

newcenturymoon - 2008-11-27 0:03:00

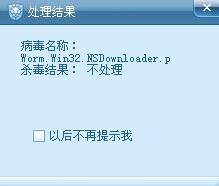

这是一个结合了机器狗,AV终结者和利用MS08067漏洞攻击的复合型下载者病毒。近几天非常流行,并且预计该病毒在近期会成泛滥之势,希望大家注意!以下是该病毒的某一变种的分析:

1.病毒运行后,会调用检测是否有调试器存在并遍历是否存在ImportREC.exe,C32Asm.exe,LordPE.exe,PEditor.exe,OllyICE.exe,OllyDbg.exe等进程,如果是则自身退出。2.停止如下服务Application Management,Task Scheduler,System Restore Service,Windows Image Acquisition (WIA),Windows Time3.之后生成如下文件:%temp%\dll???.dll(???为随机数字)4..Dll??.dll注入到svchost.exe中,并创建远程线程。(之前会获得系统时间,如果系统年份大于2008则不注入svchost.exe)Dll??.dll注入svchost.exe后有如下行为:(1)创建一个事件NSDownLoader20Vip02。(2)创建多个线程执行不同的操作a.读取一个txt格式的下载列表(本例为http://tk123.********.cn/pk/tk123.txt),将木马和病毒下载到%temp%文件夹。b.映像劫持如下进程pccguide.exe,ZONEALARM.exe,zonealarm.exe,wink.exe,windows优化大师.exe,WFINDV32.exe,webtrap.exe,WEBSCANX.exe,WEBSCAN.exe,vsstat.exe,VSSCAN40,VSHWIN32.exe

,vshwin32.exe

,VSECOMR.exe

,VPC32.exe

,vir.exe

,VETTRAY.exe

,VET95.exe

,vavrunr.exe

,UlibCfg.exe

,TSC.exe

,tmupdito.exe

,tmproxy.exe

,TMOAgent.exe

,Tmntsrv.exe

,TDS2-NT.exe

,TDS2-98.exe

,TCA.exe

,TBSCAN.exe

,symproxysvc.exe

,SWEEP95.exe

,spy.exe

,SPHINX.exe

,smtpsvc.exe

,SMC.exe

,sirc32.exe

,SERV95.exe

,secu.exe

,SCRSCAN.exe

,scon.exe

,SCANPM.exe

,SCAN32.exe

,scan.exe

,scam32.exe

,safeweb.exe

,safeboxTray.exe

,rn.exe

,Rfw.exe

,rescue32.exe

,regedit.exe

,RavTask.exe

,RavStub.exe

,RavMonD.exe

,RavMon.exe

,rav7win.exe

,RAV7.exe

,ras.exe

,pview95.exe

,prot.exe

,program.exe

,PpPpWallRun.exe

,pop3trap.exe

,PERSFW.exe

,PCFWALLICON.exe

,pccwin98.exe

,pccmain.exe

,pcciomon.exe

,PCCClient.exe

,pcc.exe

,PAVCL.exe

,PADMIN.exe

,OUTPOST.exe

,office.exe

,NVC95.exe

,NUPGRADE.exe

,norton.exe

,NORMIST.exe

,NMAIN.exe

,nisum.exe

,nisserv.exe

,NAVWNT.exe

,navwnt.exe

,NAVW32.exe

,NAVW.exe

,NAVSCHED.exe

,navrunr.exe

,NAVNT.exe

,NAVLU32.exe

,navapw32.exe

,navapsvc.exe

,N32ACAN.exe

,ms.exe

,MPFTRAY.exe

,MOOLIVE.exe

,moniker.exe

,mon.exe

,microsoft.exe

,mcafee.exe

,LUCOMSERVER.exe

,luall.exe

,LOOKOUT.exe

,lockdown2000.exe

,lamapp.exe

,kwatch.exe

,KVPreScan.exe

,KVMonXP.exe

,KRF.exe

,KPPMain.exe

,kpfwsvc.exe

,kpfw32.exe

,KPFW32.exe

,kissvc.exe

,kavstart.exe

,kav32.exe

,Kasmain.exe

,Kabackreport.exe

,JED.exe

,iomon98.exe

,iom.exe

,ICSSUPPNT.exe

,ICMOON.exe

,ICLOADNT.exe

,ICLOAD95.exe

,IceSword.exe

,ice.exe...

,指向svchost.exec.在%SystemRoot%\system32\目录下生成Nskhelper2.sys恢复SSDT并结束某些杀毒软件进程。d.释放与机器狗功能类似的驱动NSPASS?.sys(?代表数字),直接访问磁盘并替换如下dll文件%SystemRoot%\system32\schedsvc.dll

%SystemRoot%\System32\appmgmts.dll

%SystemRoot%\System32\srsvc.dll

%SystemRoot%\System32\w32time.dll

%SystemRoot%\system32\wiaservc.dll%SystemRoot%\system32\schedsvc.dll替换为病毒的dll。用户系统信息:Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 5.1; Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1) ; InfoPath.2; .NET CLR 2.0.50727; .NET CLR 1.1.4322)

newcenturymoon - 2008-11-27 0:05:00

e.每隔15分钟启动一次本机的lanmanserver与Browser服务,扫描本网段内的其他机器,打开对方的4444端口。在本机临时文件夹内创建一个???????.txt的文件(?代表随机数字),并写入一些代码,利用批处理和debug将其“重组”成dll文件,利用rundll32.exe加载,并利用MS08-067漏洞攻击其他机器,同时将该病毒文件复制过去。f.释放appwinproc.dll到系统目录,设置窗口挂钩,查找带有如下字样的窗口“金山毒霸,360安全卫士, 江民, 木马, 专杀,下载者,NOD32,卡巴斯基…”,找到后调用TerminateProcess函数结束相应进程。g.修改hosts文件屏蔽常见安全网站127.0.0.1 www.360.cn127.0.0.1 www.360safe.cn127.0.0.1 www.360safe.com127.0.0.1 www.chinakv.com127.0.0.1 www.rising.com.cn127.0.0.1 rising.com.cn127.0.0.1 dl.jiangmin.com127.0.0.1 jiangmin.com127.0.0.1 www.jiangmin.com127.0.0.1 www.duba.net127.0.0.1 www.eset.com.cn127.0.0.1 www.nod32.com127.0.0.1 shadu.duba.net127.0.0.1 union.kingsoft.com127.0.0.1 www.kaspersky.com.cn127.0.0.1 kaspersky.com.cn127.0.0.1 virustotal.com127.0.0.1 www.kaspersky.com127.0.0.1 www.cnnod32.cn127.0.0.1 www.lanniao.org127.0.0.1 www.nod32club.com127.0.0.1 www.dswlab.com127.0.0.1 bbs.sucop.com127.0.0.1 www.virustotal.com127.0.0.1 tool.ikaka.com127.0.0.1 360.qihoo.comh.向除了A,B盘之外的盘符中创建autorun.inf和system.dll(即dll??.dll),autorun.inf内容如下:[autorun]shell\open\command=rundll32 system.dll,exploreshell\explore\command=rundll32 system.dll,explore利用rundll32.exe加载该dlli.获得本机的mac地址,操作系统版本等信息发送到http://tk123.********.cn/pk/123/count.asp判别方法:通过sreng日志判断:1.

IFEO项目可以看到很多杀毒软件被劫持2.

查看系统服务发现如下服务的dll版本变为N/A(被病毒替换所致)如[Application Management / AppMgmt][Stopped/Manual Start]<C:\WINDOWS\system32\svchost.exe -k netsvcs-->%SystemRoot%\System32\appmgmts.dll><N/A>[Task Scheduler / Schedule][Stopped/Auto Start]

<C:\WINDOWS\System32\svchost.exe -k netsvcs-->%SystemRoot%\system32\schedsvc.dll><N/A>[System Restore Service / srservice][Stopped/Auto Start]

<C:\WINDOWS\system32\svchost.exe -k netsvcs-->C:\WINDOWS\system32\srsvc.dll><N/A>[Windows Image Acquisition (WIA) / stisvc][Stopped/Manual Start]

<C:\WINDOWS\system32\svchost.exe -k imgsvc-->%SystemRoot%\system32\wiaservc.dll><N/A>[Windows Time / W32Time][Stopped/Auto Start]

<C:\WINDOWS\System32\svchost.exe -k netsvcs-->C:\WINDOWS\system32\w32time.dll><N/A>解决方法:

下载sreng工具,XDelbox工具。

1.

断开网络,开始—运行—输入services.msc,把下列服务设置为“禁用”:Application Management,Task Scheduler,System Restore Service,Windows Image Acquisition (WIA),Windows Time

2.

使用Xdelbox删除如下文件

%temp%\dll???.dll(???代表随机数字)

%SystemRoot%\System32\Nskhelper2.sys

%SystemRoot%\System32\NSPASS?.sys (?代表数字,不止一个)

%SystemRoot%\System32\appwinproc.dll

以及各个分区下面的system.dll,autorun.inf文件

3.重启计算机,打开我的电脑>>菜单栏>>工具>>文件夹选项>>查看

选择显示所有文件和文件夹,并把隐藏受保护的操作系统文件的钩去掉。

4.打开%SystemRoot%\system32\dllcache文件夹 依次找到

schedsvc.dll

appmgmts.dll

srsvc.dll

w32time.dll

wiaservc.dll

文件

分别覆盖掉%SystemRoot%\system32\schedsvc.dll

%SystemRoot%\System32\appmgmts.dll

%SystemRoot%\System32\srsvc.dll

%SystemRoot%\System32\w32time.dll

%SystemRoot%\system32\wiaservc.dll

5.使用sreng删除所有IFEO映像劫持项目

6.使用杀毒软件全盘杀毒清除其他木马和病毒

艾玛 - 2008-11-27 8:21:00

:default6:

昨天的CC

天月来了 - 2008-11-27 9:35:00

哈哈

昨天我已经观察到两个类似木马群的求助者了

呵呵!!!

蛮有趣的事情

中毒全面的系统里,它还替换输入法程序以及桌面程序

就是替换系统目录

%SystemRoot%\System32\里的ctfmon.exe

%SystemRoot%\里的Explorer.exe

似乎还继续替换

%SystemRoot%\system32\里的rpcss.dll

newcenturymoon - 2008-11-27 9:46:00

rpcss.dll 是某个盗号木马替换的 ctfmon.exe也应该是其下载的木马替换的

天月来了 - 2008-11-27 9:51:00

对于这样恶意替换系统重要文件的病毒

已经不是靠论坛提供大量相同系统文件能解决的了

很无奈了

估计明年将会出现一次替换系统文件达到上百个的情况

几乎不能靠手工恢复了

无心柳 - 2008-11-27 22:12:00

原帖由 天月来了 于 2008-11-27 9:51:00 发表

对于这样恶意替换系统重要文件的病毒

已经不是靠论坛提供大量相同系统文件能解决的了

很无奈了

估计明年将会出现一次替换系统文件达到上百个的情况

几乎不能靠手工恢复了

希望瑞星在主动防御上 想点办法沙

autoruninf - 2008-11-27 23:21:00

太感谢楼主了,按上述方法不用重装就已经删除病毒,但是我的hosts文件还是没有恢复过来,而且不能修改和删除,还是上不了反病毒网站,用sreng工具也不能重置,请问有解决办法吗

艾玛 - 2008-11-28 8:12:00

原帖由 autoruninf 于 2008-11-27 23:21:00 发表

太感谢楼主了,按上述方法不用重装就已经删除病毒,但是我的hosts文件还是没有恢复过来,而且不能修改和删除,还是上不了反病毒网站,用sreng工具也不能重置,请问有解决办法吗

看看imagehlp.dll是否被替换

天月来了 - 2008-11-28 9:14:00

只是病毒主程序不断免杀,在所有杀毒软件不认的情况下,开网页后,一旦病毒主程序开始运行

将终止杀毒软件的工作,然后就都没用了。

所以目前靠病毒特征码判断不了病毒主程序的情况下,只有依赖程序行为的监控,而目前病毒的程序行为渐渐向正常的程序行为靠拢,所以各种杀毒软件的主动防御提示的时候,因为用户大多不知道提示的意思,都选择了放行

所以难以解决问题。

天月来了 - 2008-11-28 9:16:00

如果你说的删除病毒只是指这贴里的那些病毒文件

那么可能还是没能清除干净

因为这贴只是描述了这毒的主体情况

它后期下载的其他的一大堆毒可能还没能清除干净

xiaoyu_2009 - 2008-11-28 10:25:00

谢谢楼主!感觉我不知道如何去解决!希望专门把这个木马或病毒的解决办法具体化.让我们新手一目了然的认识回用.谢谢

天月来了 - 2008-11-28 11:30:00

可以看我置顶关于木马群的贴

pigboy - 2008-11-28 18:01:00

这个... 有点无奈 不知为何我的IE最近老是会忽然关闭

查毒什么也查不到 在电脑里逛一圈 啥也没发现 郁闷:kaka11:

saltdg - 2008-11-30 23:31:00

:kaka3: ...好久没来了。。过年了。病毒也开始过年咯。。又要闹热起来咯。

Radios - 2008-12-1 2:09:00

今天我公司局域网内的数台甚至多台机器发现类似情况,弄了一天都不行,晚上找方法,明天试试:default11:

小日来了 - 2008-12-2 11:15:00

替换系统文件越来越流行了~~

PE成为必须的了

wing_gx - 2008-12-2 11:53:00

看来通过网页挂在,漏洞注入,替换系统文件,加载病毒驱动是最近病毒的发展趋势?

Radios - 2008-12-6 19:54:00

原帖由 艾玛 于 2008-11-28 8:12:00 发表

[quote] 原帖由 autoruninf 于 2008-11-27 23:21:00 发表

太感谢楼主了,按上述方法不用重装就已经删除病毒,但是我的hosts文件还是没有恢复过来,而且不能修改和删除,还是上不了反病毒网站,用sreng工具也......

怎么判断imagehlp.dll是否被替换呢?:default11:

Radios - 2008-12-6 19:54:00

原帖由 天月来了 于 2008-11-28 9:14:00 发表

只是病毒主程序不断免杀,在所有杀毒软件不认的情况下,开网页后,一旦病毒主程序开始运行

将终止杀毒软件的工作,然后就都没用了。

所以目前靠病毒特征码判断不了病毒主程序的情况下,只有依赖程序行为的监控,而目前病毒的程序行为渐渐向正常的程序行为靠拢,所以各种杀毒软件的主动防御提示的时候,因为用户大多不知道提示的意思,都选择了放行

所以难以解决问题。

有什么办法解决呢?

Radios - 2008-12-6 19:56:00

原帖由 天月来了 于 2008-11-28 9:16:00 发表

如果你说的删除病毒只是指这贴里的那些病毒文件

那么可能还是没能清除干净

因为这贴只是描述了这毒的主体情况

它后期下载的其他的一大堆毒可能还没能清除干净

那岂不是更危险?只有重做系统的份?

天月来了 - 2008-12-7 8:48:00

不至于那样

只要知道需要替换回来的系统文件是哪些

以及控制病毒主体

然后就可以靠升级杀毒软件,全盘杀毒了。

hanghaigood - 2008-12-7 15:01:00

昨晚电脑就是中了这个病毒,用很多工具清理了好几次,可以每次清理后,一用“星空极速2.0”拨号上网,就马上用中毒了。今天早上把相关的文件删除后,再用系统自带的拨号软件就没再中毒了,解决了,再按楼主的方法清理一次。怎么会这样呢?用一用“星空极速2.0”拨号上网,这个病毒又出现了?

aaccbbdd - 2008-12-7 15:03:00

不用星空极速2.0么

发个日志看看吧

hanghaigood - 2008-12-7 15:05:00

不用星空极速2.0么,就没问题,现在已经清理完了,不敢在用“星空极速2.0”了,昨晚一直搞到现在才处理,累呀。日志现在扫出来也是正常的。

风雪少年郎 - 2008-12-7 17:17:00

该用户帖子内容已被屏蔽

海上涛头雪 - 2008-12-8 9:39:00

病毒太聪明了,把自己系统的dllcache压缩备份先。

行方智圆 - 2008-12-8 21:54:00

我电脑也中了NSDownLoader木马下载器病毒,我把这个盘挂在别的电脑上杀了半天,清除不了,但是我把temp目录下的所有文件都删了,不知道这个盘还能不能打开,我现在挂在别的电脑上打不开这个电脑的盘符,提示:加载system.dll文件出错,求高手指点下,我现在这个盘还能不能打开呀?急急急!

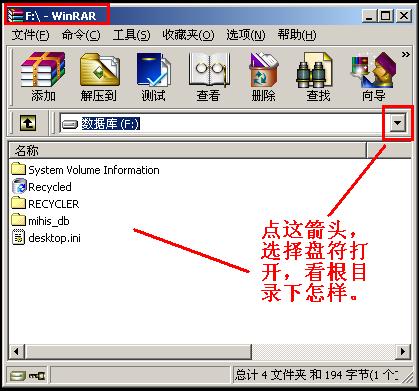

天月来了 - 2008-12-9 9:03:00

当提示:加载system.dll文件出错的时候

自己去用解压工具WinRAR打开磁盘删除根目录下autorun.inf文件,然后重启电脑即可:

夲號ヱ被ジ盜 - 2008-12-13 18:51:00

我经历过这个毒了

在我朋友家截获的

把瑞星改成1.exe能运行

上瑞星网站上不去显示

无法显示该页

下载的有:

WOWAR木马

QQPASS木马

AUTO木马

通过U盘传播

害的我差点。。。。

他先把DC8。DLL注入explorer.exe

以下是病毒的一段:lege pccguide.exe ZONEALARM.exe zonealarm.exe XDelbox.exe wink.exe windows优化大师.exe WFINDV32.exe webtrap.exe WEBSCANX.exe WEBSCAN.exe vsstat.exe VSSCAN40 VSHWIN32.exe vshwin32.exe VSECOMR.exe VPC32.exe vir.exe VETTRAY.exe VET95.exe vavrunr.exe UlibCfg.exe TSC.exe tmupdito.exe tmproxy.exe TMOAgent.exe Tmntsrv.exe TDS2-NT.exe TDS2-98.exe TCA.exe TBSCAN.exe symproxysvc.exe SWEEP95.exe sreng.exe spy.exe SPHINX.exe smtpsvc.exe SMC.exe sirc32.exe SERV95.exe secu.exe SCRSCAN.exe scon.exe SCANPM.exe SCAN32.exe scan.exe scam32.exe safeweb.exe safeboxTray.exe rn.exe Rfw.exe rescue32.exe regedit.exe RavTask.exe RavStub.exe RavMonD.exe RavMon.exe rav7win.exe RAV7.exe Rav.exe ras.exe pview95.exe prot.exe program.exe PpPpWallRun.exe PERSFW.exe PCFWALLICON.exe pccwin98.exe pccmain.exe pcciomon.exe PCCClient.exe pcc.exe PAVCL.exe PADMIN.exe OUTPOST.exe NVC95.exe NUPGRADE.exe norton.exe NORMIST.exe NMAIN.exe nisum.exe nisserv.exe NAVWNT.exe navwnt.exe NAVW32.exe NAVW.exe NAVSCHED.exe navrunr.exe NAVNT.exe NAVLU32.exe navapw32.exe navapsvc.exe N32ACAN.exe ms.exe MPFTRAY.exe MOOLIVE.exe moniker.exe mon.exe microsoft.exe mcafee.exe LUCOMSERVER.exe luall.exe LOOKOUT.exe lockdown2000.exe lamapp.exe kwatch.exe KVPreScan.exe KVMonXP.exe KRF.exe KPPMain.exe kpfwsvc.exe kpfw32.exe KPFW32.exe kissvc.exe kavstart.exe kav32.exe Kasmain.exe Kabackreport.exe JED.exe iomon98.exe iom.exe ICSSUPPNT.exe ICMOON.exe ICLOADNT.exe ICLOAD95.exe IceSword.exe ice.exe IBMAVSP.exe IBMASN.exe IAMSERV.exe IAMAPP.exe F-STOPW.exe f-stopw.exe FRW.exe FP-WIN.exe fp-win.exe f-prot95.exe F-PROT.exe fir.exe FINDVIRU.exe F-AGNT95.exe explorewclass.exe ESPWATCH.exe ESAFE.exe EFINET32.exe ECENGINE.exe DVP95.exe DV95_O.exe DV95.exe debu.exe dbg.exe DAVPFW.exe CLEANER3.exe CLEANER.exe CLAW95CT.exe CLAW95.exe cfinet32.exe cfinet.exe CFIND.exe CFIAUDIT.exe CFIADMIN.exe CCenter.exe BLACKICE.exe BLACKD.exe avxonsol.exe AVWIN95.exe avsynmgr.exe AVSCHED32.exe AVPUPD.exe AVKSERV.exe avk.exe AVGCTRL.exe AVE32.exe AVCONSOL.exe AUTODOWN.exe ATRACK.exe atrack.exe antivir.exe ANTI-TROJAN.exe anti.exe ACKWIN32.exe 360tray.exe 360safebox.exe 360safe.exe Debugger avp.exe SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options LoadLibraryA VirtualAllocEx \svchost.exe NsDlRK250 [url=file://\\.\NsDlRK250]\\.\NsDlRK250[/url] RES \Nskhelper2.sys \ w i a s e r v c . d l l \ w 3 2 t i m e . d l l \ s r s v c . d l l \ a p p m g m t s . d l l \ s c h e d s v c . d l l I m a g e h l p . d l l CheckSumMappedFile NsPsDk%.2d N s P s D k % . 2 d %s\NsPass%d.sys \ ? ? \ \ \ . \ % s SYSTEM TEST_EVENT \ B a s e N a m e d O b j e c t s \ 6 9 5 3 E A 6 0 - 8 D 5 F - 4 5 2 9 - 8 7 1 0 - 4 2 F 8 E D 3 E 8 C D A NsDnldrKillProcess NtQuerySystemInformation n t d l l ? q? qm s v c r t . d l l atol KeServiceDescriptorTable ntdll.dll ? q? q w s 2 _ 3 2 . d l l inet_addr SendARP I p h l p a p i . d l l GetAdaptersInfo WinNT Win2K WinXP Win2003 UnKnow %s?mac=%s&os=%s&ver=2.6A.1207&temp=%d&key=%d %.2X-%.2X-%.2X-%.2X-%.2X-%.2X \appwinproc.dll 360.qihoo.com tool.ikaka.com

www.virustotal.com bbs.sucop.com

www.dswlab.com www.nod32club.com www.lanniao.org www.cnnod32.cn www.kaspersky.com virustotal.com kaspersky.com.cn

www.kaspersky.com.cn union.kingsoft.com shadu.duba.net

www.nod32.com www.eset.com.cn www.duba.net www.jiangmin.com jiangmin.com dl.jiangmin.com rising.com.cn

www.rising.com.cn www.chinakv.com www.360safe.com www.360safe.cn www.360.cn open . S h e l l 3 2 . d l l ShellExecuteA [%s]

%s\open\%s %s,%s

%s\%s\%s %s,%s shell command=rundll32 %s%s.inf autorun B:\ A:\ system.dll explore 127.0.0.1 %s

© 2000 - 2026 Rising Corp. Ltd.