叶陵君 - 2008-9-29 9:37:00

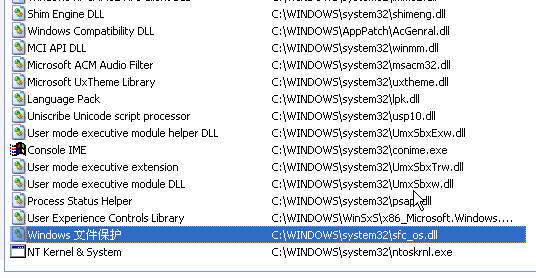

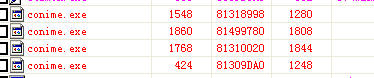

两个驱动,先转到服务项,停止运行再删除。

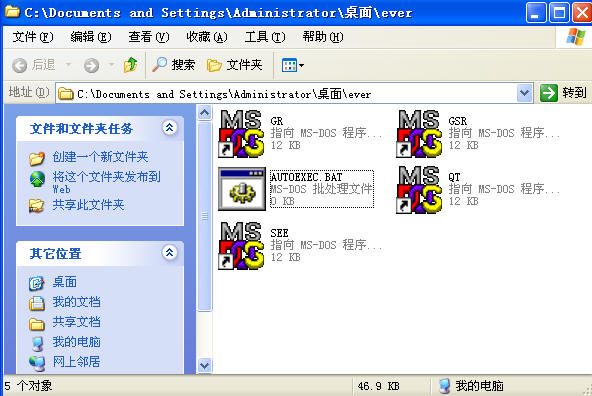

删除文件

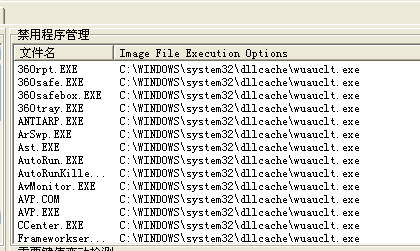

下面劫持项 都恢复下

恢复完毕,安全工具都可以用了

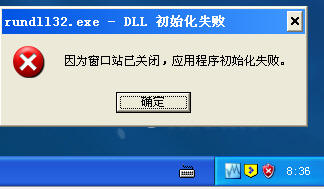

现在来替换下 wuauclt.exe

直接替换不行, 我从实机拷了一个,把dllcache 和system32目录下 都删除掉,再复制进去 就行了。

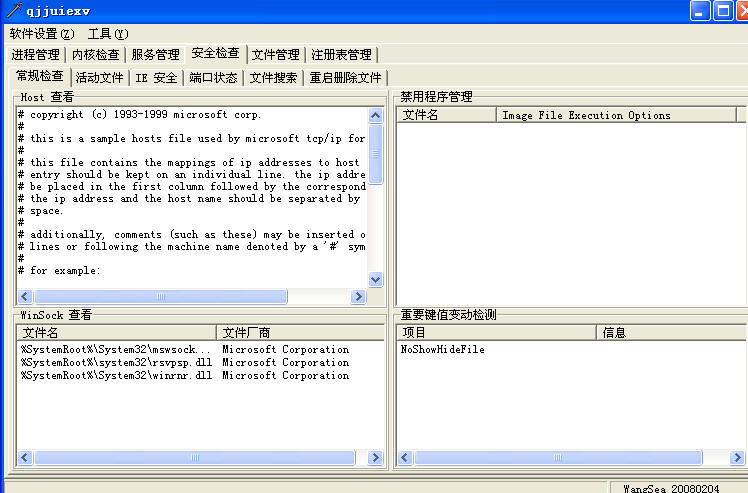

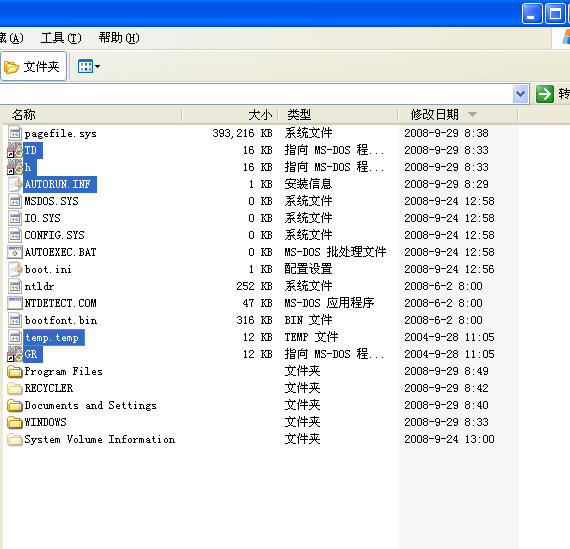

C:\ 还有 C:\Documents and Settings 下的隐藏文件 我们通过 常规的显隐藏是看不到的 改个注册表就行了

(偷懒复制下 :default14: )

关于在文件选项设置系统文件可显,还是无法看到,可以修改注册表

打开注册表,按“ctrl+F”,查找SHOWALL,即定位到以下注册表位置

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\Hidden\SHOWALL键值名:

CheckedValue 数据类型:

dword修改值:1改完后:

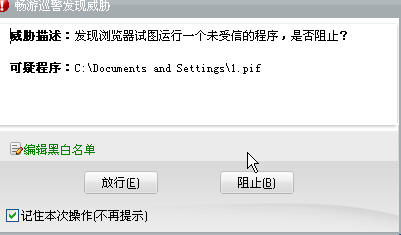

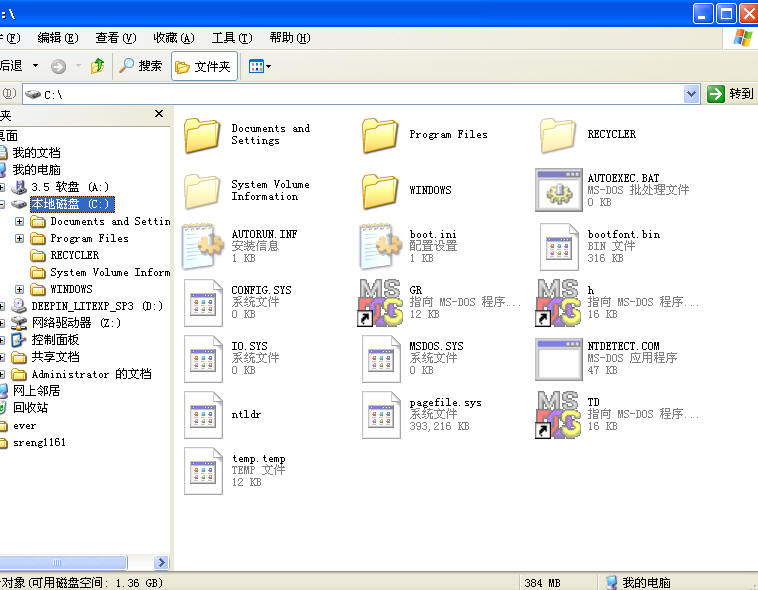

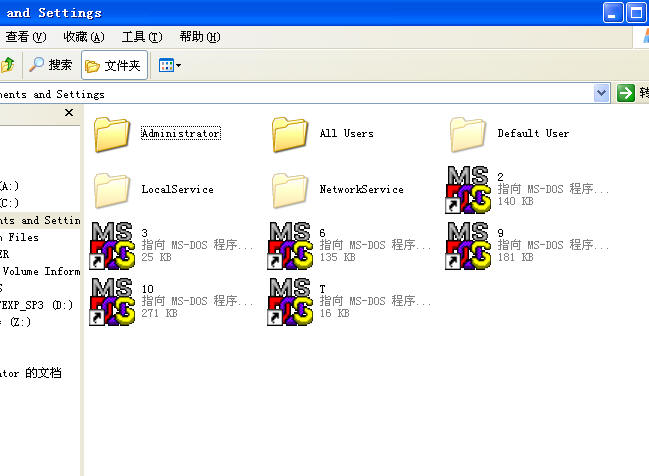

发现无法删除干净 ,会再生,应该是 C:\Documents and Settings这底下东东作怪过去先把它们干掉 ,再回来删,就不再生了

发现无法删除干净 ,会再生,应该是 C:\Documents and Settings这底下东东作怪过去先把它们干掉 ,再回来删,就不再生了

重启后,就没有病毒迹象了。 我应该还有一些 残余 动态链接库 或其他没删干净,留给你们研究了。

附件:

Snap26.jpg

半桶水2007 - 2008-9-29 12:57:00

不知道启动项里的那个清掉了没有,那个文件删除不掉。

天月来了 - 2008-9-29 14:10:00

如果系统盘是NTFS的,那么就是没法删除启动项里的3.pif 的。

因为在NTFS的系统盘里,这个病毒文件是被病毒恶意取消权限的,只保留有读取权限,没改写权限和删除权限的。

想删除,必须自己手工添加相应的权限才行。

心灵独奏 - 2008-9-29 17:17:00

我单位里很多机器现在都中这个病毒,很麻烦,到现在都搞不掂

心灵独奏 - 2008-9-29 17:19:00

我发现一个很奇怪的问题!这个病毒好像不会在SP3的机器中出现!但在SP2的机子中却泛滥!

半桶水2007 - 2008-9-29 20:00:00

想出个专杀工具,估计是不可能了。

半桶水2007 - 2008-9-29 20:08:00

敢问楼上用的那几个软件是什么,我怎么下载得到

叶陵君 - 2008-9-29 20:18:00

附件: Wsyscheck.rar (2008-9-29 20:18:00, 406.45 K)

附件: Wsyscheck.rar (2008-9-29 20:18:00, 406.45 K)

该附件被下载次数 166

tjcum210210 - 2008-9-29 20:25:00

样本在哪了

豪斯登堡新郎 - 2008-9-29 21:22:00

文件: GR.PIF

大小: 12036 字节

MD5: EB92F0F76FDF5316C193CEF1F56C2238

SHA1: 6DADF5955C55C3686A3EA87E226669A887A8DB48

CRC32: 66547BCB

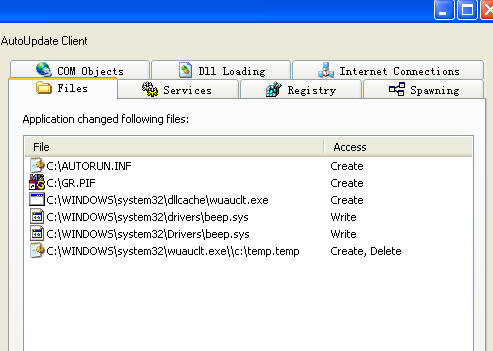

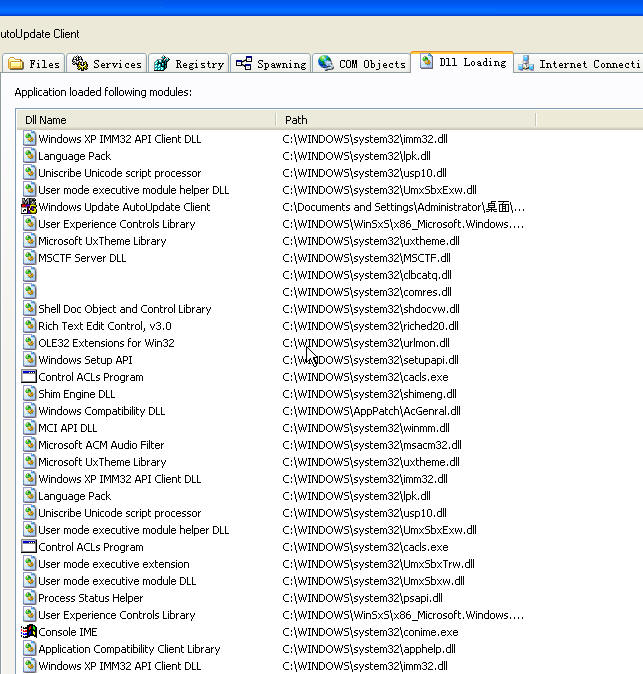

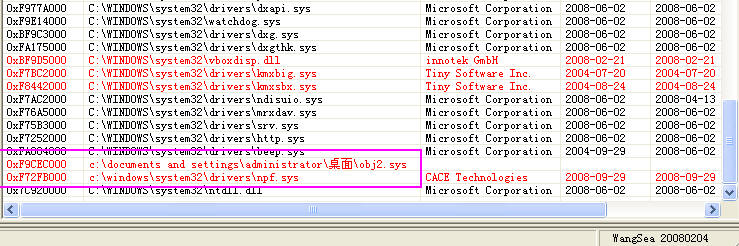

粗略行为分析:

修改系统时间为2004年当天

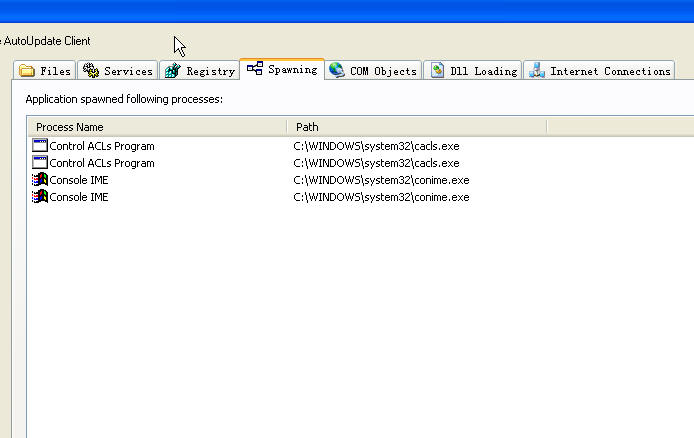

调用cacls.exe提升以下文件权限:

c:\windows\system32\packet.dll

c:\windows\system32\pthreadVC.dll

c:\windows\system32\wpcap.dll

c:\windows\system32\drivers\npf.sys

c:\windows\system32\npptools.dll

c:\windows\system32\drivers\acpidisk.sys

c:\windows\system32\wanpacket.dll

c:\Documents and Settings\All Users\「开始」菜单\程序\启动

释放文件副本:

C:\temp.temp

C:\DEL.bat

C:\WINDOWS\system32\msjdbc10s.dll

C:\WINDOWS\system32\ciodms.dll

C:\WINDOWS\system32\WanPacket.dll

C:\WINDOWS\system32\Packet.dll

C:\WINDOWS\system32\wpcap.dll

C:\WINDOWS\system32\drivers\npf.sys

C:\WINDOWS\system32\npptools.dll

C:\WINDOWS\system32\waclt.exe

C:\Documents and Settings\*.pif

c:\Documents and Settings\All Users\「开始」菜单\程序\启动\3.pif

C:\Documents and Settings\Administrator\桌面\obj2.sys

各分区根目录下创建文件并反复回写:

autorun.inf

*.pif

运行IE并修改IE内存,连接:

221.174.16.35

61.135.208.90

58.53.128.146

……

等地址下载病毒木马文件

修改文件并加载驱动:

C:\WINDOWS\system32\Drivers\beep.sys

释放文件并加载驱动:

C:\Documents and Settings\Administrator\桌面\obj2.sys

删除系统文件并创建新的伪装系统文件:

C:\WINDOWS\system32\wuauclt.exe

C:\windows\system32\dllcache\wuauclt.exe

修改注册表,创建映像劫持:

360safe.EXE、360tray.EXE、AVP.EXE、AvMonitor.EXE、CCenter.EXE、IceSword.EXE、Iparmor.EXE、KVMonxp.KXP、KVSrvXP.EXE、KVWSC.EXE、Navapsvc.EXE、Nod32kui.EXE、KRegEx.EXE、Frameworkservice.EXE、Mmsk.EXE、Ast.EXE、WOPTILITIES.EXE、Regedit.EXE、AutoRunKiller.EXE、VPC32.EXE、VPTRAY.EXE、ANTIARP.EXE、KASARP.EXE、RAV.EXE、kwatch.EXE、kmailmon.EXE、kavstart.EXE、Runiep.EXE、GuardField.EXE、GFUpd.EXE、rfwmain.EXE、RavStub.EXE、rfwstub.EXE、rfwProxy.EXE

修改注册表,破坏隐藏显示系统文件:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\Hidden\SHOWALL,CheckedValue

相对以前的样本,这次简单的行为分析并未发现破坏安全模式行为,可能是一次没有完全成功的运行。

半桶水2007 - 2008-10-4 19:05:00

强呀,什么软件做到这些分析的,请教一下。

© 2000 - 2026 Rising Corp. Ltd.